استغل القراصنة العقود الذكية على Ethereum لإخفاء البرمجيات الخبيثة وتجاوز الفحوصات الأمنية

أفاد ChainCatcher، وفقًا لما كشفه باحثو ReversingLabs، أن حزمتَي NPM اللتين تم إصدارهما في يوليو "colortoolsv 2" و "mimelib 2" استغلتا عقود Ethereum الذكية لإخفاء عناوين URL ضارة، وذلك لتجنب عمليات الفحص الأمني. تعمل هذه الحزم كأدوات تنزيل، حيث تحصل على أوامر وعناوين خوادم التحكم والسيطرة من العقود الذكية، ثم تقوم بتنزيل برمجيات خبيثة في المرحلة الثانية، مما يجعل حركة المرور على البلوكشين تبدو شرعية ويزيد من صعوبة اكتشافها.

وأشار البحث إلى أن هذه هي المرة الأولى التي يتم فيها اكتشاف استخدام عقود Ethereum الذكية لاستضافة عناوين URL لأوامر ضارة، مما يُظهر أن استراتيجيات المهاجمين لتجنب الاكتشاف في المستودعات مفتوحة المصدر تتطور بسرعة.

إخلاء المسؤولية: يعكس محتوى هذه المقالة رأي المؤلف فقط ولا يمثل المنصة بأي صفة. لا يُقصد من هذه المقالة أن تكون بمثابة مرجع لاتخاذ قرارات الاستثمار.

You may also like

وافق مجلس إدارة AVAX One على خطة إعادة شراء أسهم تصل قيمتها إلى 40 مليون دولار.

JPMorgan: بيع المستثمرين الأفراد لـ ETF هو السبب الرئيسي لانخفاض أسعار Bitcoin و Ethereum

تم نشر Staking v3 للعبة Illuvium على شبكة Base

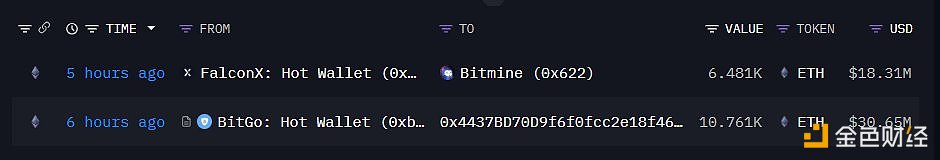

Bitmine تزيد حيازتها بـ 17,242 ETH إضافية بقيمة تقارب 49.07 مليون دولار