Wie überträgt die US-Regierung Bitcoin im Wert von 14 Milliarden Dollar?

Wenn die Generierung von Private Keys nicht zufällig erfolgt...

Wenn der private Schlüssel nicht zufällig generiert wird...

Autor: ChandlerZ, Foresight News

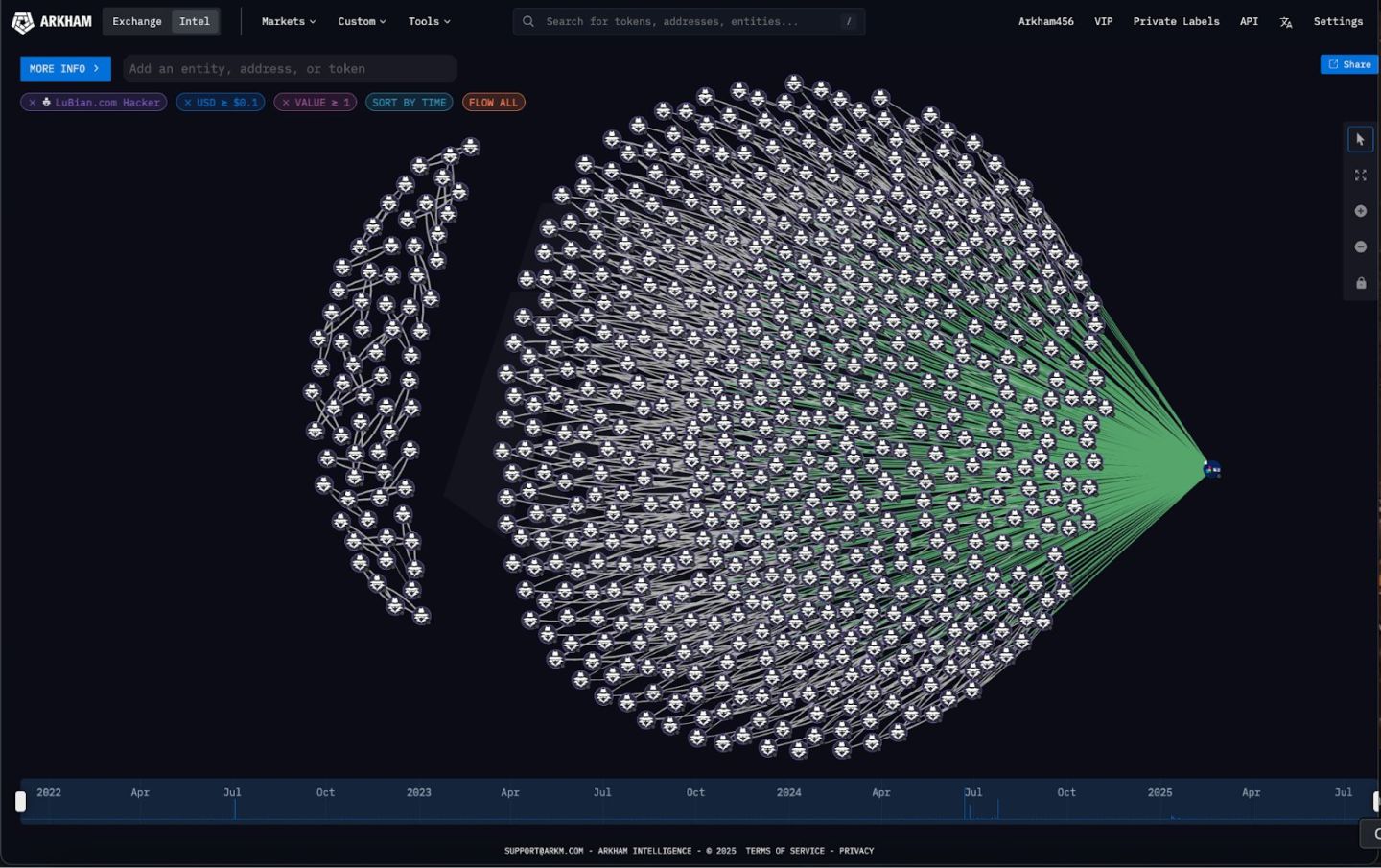

Am 28. Dezember 2020 wurden fast 127.000 Bitcoin aus Wallets, die mit dem chinesischen Mining-Pool Lubian in Verbindung stehen, innerhalb von zwei Stunden geleert. Bis 2025 verbanden forensische Untersuchungen von unabhängigen Forschungs- und Geheimdienstinstitutionen die Puzzleteile: Diese Gelder stimmten mit einer Gruppe von Wallets überein, die mit „schwacher Zufälligkeit“ generiert wurden; im August veröffentlichte Arkham Intelligence systematisch ein On-Chain-Profil des Lubian-Diebstahls; im Oktober reichte die US-Staatsanwaltschaft für den östlichen Bezirk von New York die größte zivilrechtliche Bitcoin-Beschlagnahmungsklage der Geschichte ein und erklärte, dass 127.271 BTC nun von einer US-Regierungsadresse verwaltet werden. In der Klageschrift heißt es ausdrücklich: „Lubian ist ein chinesisches Bitcoin-Mining-Unternehmen“, und die beigefügte Adressliste „Attachment A“ stimmt weitgehend mit den unabhängigen Proben überein.

Das neueste Forschungsergebnis des Milk Sad Research Teams fasst die bisherige Liste der „schwachen Private-Key-Wallets“ zusammen und erweitert sie. Das Gesamtguthaben dieser Wallet-Gruppe beträgt etwa 136.951 BTC; seit der Transaktion 95384d1c..8617c9e2 floss innerhalb von nur zwei Stunden eine große Menge ab, häufig mit einer festen Gebühr von 75.000 Sats; wenige Tage später waren die Wallets fast leer. Die Studie stellt außerdem fest, dass nicht alle Abflüsse an diesem Tag an den mutmaßlichen Angreifer gingen – etwa 9.500 BTC flossen an eine von Lubian weiterhin genutzte Zahlungsadresse.

Warum werden diese Adressen mit Lubian in Verbindung gebracht? Das Forschungsteam konnte bereits 2024 durch Miner-Coinbase-Tags („lubian.com“, „Buffett“) und zahlreiche Pool-Abrechnungen einige Empfangsadressen mit den Mining-Aktivitäten von Lubian in Verbindung bringen.

Technische Ursache: Ein systemisches Risiko durch „schwache Zufälligkeit“

Das Milk Sad Research Team führt diese Art von Wallets auf die „Milk Sad“-Schwachstelle (CVE‑2023‑39910) im Libbitcoin Explorer (bx) 3.x zurück: Die Verwendung des mt19937 (Mersenne Twister) Pseudozufallszahlengenerators als Seed führt zu einer effektiven Entropie von nur 32 Bit, sodass private Schlüssel enumeriert oder abgeleitet werden können. Im Juli 2025 entdeckten Forscher erneut ein Muster im PRNG-Offset, das frühere Suchlücken erklärt und es ermöglicht, scheinbar verstreute Wallets als eine Gruppe mit gemeinsamem Zustand auf der Blockchain zu verbinden.

Um den Lesern die Allgegenwärtigkeit von „schwacher Zufälligkeit“ zu verdeutlichen, kann ein weiterer weit dokumentierter Vorfall herangezogen werden: Die Trust Wallet Core Browser-Erweiterung wurde in den Jahren 2022–2023 ebenfalls aufgrund eines 32-Bit-Entropieproblems ausgenutzt (CVE‑2023‑31290). Beide Fälle zeigen deutlich: Die Verwendung eines allgemeinen Pseudozufallszahlengenerators als kryptografische Zufallsquelle ist katastrophal.

Am 2. August 2025 veröffentlichte Arkham Intelligence einen langen Beitrag und eine Ankündigungsseite, in denen darauf hingewiesen wurde, dass Lubian im Mai 2020 fast 6 % der gesamten Netzwerk-Hashrate kontrollierte und am 28. Dezember 2020 127.426 BTC (damals etwa 3,5 Milliarden US-Dollar, heute etwa 14,5 Milliarden US-Dollar) transferiert wurden;

Arkham identifizierte 1.516 OP_RETURN-Broadcasts, die etwa 1,4 BTC kosteten und die Rückgabe der Gelder forderten. Dies deutet darauf hin, dass es sich nicht um einen weiteren Hacker handelte, der private Schlüssel durch Brute-Force-Angriffe kompromittierte. Es wurde auch erwähnt, dass LuBian offenbar einen Algorithmus verwendete, der anfällig für Brute-Force-Angriffe bei der Generierung von privaten Schlüsseln war. Dies könnte die von den Hackern ausgenutzte Schwachstelle gewesen sein.

Das Milk Sad Research Team identifizierte anschließend in Update #14 etwa 20 zuvor „durch Offset maskierte“ schwache Private-Key-Adressen und veröffentlichte erstmals zwei vollständige synthetische OP_RETURN-Nachrichten (einschließlich „MSG from LB…“). Gleichzeitig wurde darauf hingewiesen, dass die privaten Schlüssel dieser Wallets bereits kompromittiert sind, „jeder kann Broadcasts senden“, und dass die Echtheit der Informationen anhand der Herkunft der Gelder beurteilt werden muss.

Juristische Folgen: Wie das DOJ die „größte Beschlagnahmung der Geschichte“ dokumentiert

Am 14. Oktober gab die US-Staatsanwaltschaft für den östlichen Bezirk von New York in einer Pressemitteilung bekannt, dass eine Zivilklage zur Beschlagnahmung von etwa 127.271 BTC eingereicht wurde. Diese Bitcoin „wurden zuvor in nicht verwahrten Wallets aufbewahrt, deren private Schlüssel vom Beklagten kontrolliert wurden“ und werden derzeit „von der US-Regierung verwaltet“. In der am selben Tag veröffentlichten Beschlagnahmungsklage heißt es im Abschnitt „Fakten“: „Lubian ist ein chinesisches Bitcoin-Mining-Unternehmen mit Aktivitäten in China, Iran und anderen Ländern.“ Am Ende der Klageschrift ist in „Attachment A“ eine Adressliste aufgeführt, die mit der neuen Tabelle des Milk Sad Research Teams übereinstimmt (z. B. 3Pja5F…, 338uPV…, 3B1u4P… usw.).

Es ist wichtig, sehr vorsichtig zu formulieren: Offizielle Dokumente legen nicht offen, „wie die Kontrolle erlangt wurde“ – sie stellen lediglich klar, dass „die Gelder derzeit von der US-Regierung verwaltet werden / sich auf bekannten Regierungsadressen befinden“. Daher sollten Medien vermeiden, aus „die Regierung kontrolliert diese Coins“ eine technische Behauptung wie „die privaten Schlüssel wurden erlangt“ abzuleiten.

Es bleiben jedoch drei unbeantwortete Fragen:

- Erstens: War das „Leeren“ am 28. Dezember 2020 tatsächlich Diebstahl oder etwas anderes? Das Milk Sad Research Team beschreibt „Anomalien“ anhand von Transaktionsgebühren und Blockzeiten; Arkham neigt zu der Annahme, dass „schwache private Schlüssel ausgenutzt wurden“; die endgültige rechtliche Einordnung muss jedoch noch erfolgen.

- Zweitens: Wie hat die Regierung die Kontrolle über diese Coins übernommen? Die Unterlagen der Staatsanwaltschaft besagen lediglich, dass „sie zuvor in nicht verwahrten Wallets mit privaten Schlüsseln des Beklagten aufbewahrt wurden“ und „jetzt von der Regierung verwaltet werden“; Wired zitiert die Analyse von Elliptic, die einige Hypothesen aufstellt (z. B. Verbindungen zwischen dem früheren „Diebstahl“ und späteren Strafverfolgungsmaßnahmen), aber dies sind lediglich Branchenspekulationen und keine offiziellen Angaben.

- Drittens: Was bedeuten die nachfolgenden Bewegungen? Am 15. Oktober wurden etwa 9.757 BTC (etwa 1,1 Milliarden US-Dollar) aus einer als Lubian zugeordneten Wallet transferiert, was zu unterschiedlichen Interpretationen wie „sichere Migration, Verkaufsdruck oder gerichtliche Verwertung“ führte.

Der Lubian-Fall ist ein seltenes Beispiel für einen dreifachen Kreislauf aus „Technik – On-Chain – Justiz“: Technisch gesehen führte schwache Zufälligkeit zu enumerierbaren privaten Schlüsseln; On-Chain ermöglicht das öffentliche Hauptbuch Forschern, den Ablauf auch Jahre später noch zu rekonstruieren (PRNG-Offsets, OP_RETURN-Broadcasts, ungewöhnliche Gebühren); juristisch schrieb die Staatsanwaltschaft die Tatsache, dass „Lubian ein Mining-Unternehmen ist“, in die Klageschrift und kündigte mit „wird derzeit von der Regierung verwaltet“ die größte Bitcoin-Beschlagnahmung der Geschichte an. Obwohl Fragen wie „Wie wurden die Gelder übernommen?“ oder „Gab es tatsächlich einen Diebstahl?“ noch geklärt werden müssen, ist dieser fünf Jahre andauernde Vorfall bereits ein Lehrstück für die Branche: In der Krypto-Welt ist schlechte Zufälligkeit nicht sofort tödlich, aber sie wird es letztlich sein.

227.000 automatisierte schwache Wallet-Cluster

Im Juli 2025 berichtete das Milk Sad Research Team in Update #13 über neue Forschungen zu einer großen Anzahl von schwachen Krypto-Wallet-Clustern, deren Umfang 85-mal größer ist als bisher bekannt. Basierend auf einer neuen PRNG-Offset-Suchmethode erweiterte das Forschungsteam die 2023 bekannten ~2.630 Proben auf 227.294 Adressen. Dieser Cluster weist hochgradig einheitliche industrielle Merkmale auf: einheitliches BIP49-Format (beginnend mit 3), feste Ableitungspfad m/49'/0'/0'/0/0, kleine einmalige Einzahlungen zwischen dem 3. und 8. Oktober 2018 (übliche Beträge 0.00019555/0.00000918/0.00000602 BTC), gefolgt von verstreuten Transferbewegungen. Der technische Durchbruch bestand darin, dass bei einer einzigen PRNG-Saat mehrere private Schlüssel in Folge generiert wurden (häufig 2, oft 18, in Einzelfällen über 100), im Gegensatz zu der anfälligen libbitcoin-explorer-Logik, bei der „pro Seed nur ein Schlüssel“ generiert wird. Dies erklärt die „verpassten“ Treffer bei früheren Suchen. Das Forschungsteam weist weiter darauf hin, dass der Generator wahrscheinlich nicht direkt bx war, sondern eine selbst entwickelte oder modifizierte ähnliche Logik, aber im Kern bleibt das Problem die schwache Entropie von MT19937 (Mersenne Twister), die zu enumerierbaren Schlüsseln führt.

Das Milk Sad Research Team gibt an, dass die verbleibenden Gelder bisher von unbekannten Angreifern gestohlen wurden. Dies begann im Mai 2023, fand aber hauptsächlich zwischen Dezember 2023 und Januar 2025 statt. Ich vermute, dass diese Gelder von Angreifern illegal transferiert wurden, die die Offset-Berechnung des Pseudozufallszahlengenerators (PRNG) geknackt haben und auf eine Zeit mit niedrigen Bitcoin-Transaktionsgebühren warteten, um die Transfers durchzuführen. Wie üblich ist es schwer zu beurteilen, ob diese Transaktionen genehmigt wurden, bevor der tatsächliche Eigentümer öffentlich erklärt, dass es sich um Diebstahl handelt. Daher bleibt dies eine unbestätigte Theorie.

Die Auswirkungen auf normale Nutzer bestehen darin, dass, wenn Sie jemals mit libbitcoin‑explorer (bx) 3.0.0–3.6.0 eine Mnemonic generiert haben (entspricht CVE‑2023‑39910), dies als hochriskant angesehen werden sollte: Erstellen Sie sofort in einer vertrauenswürdigen Umgebung (empfohlen wird eine Hardware-Wallet oder ein moderner Client) einen neuen Seed und migrieren Sie alle Gelder, und generieren Sie keine neuen Adressen mit dem alten Seed. Mainstream-Hardware-Wallets (wie Trezor, Ledger) verwenden keinen betroffenen bx-Code, aber das Importieren eines schwachen Seeds in eine Hardware-Wallet und die weitere Nutzung bieten keinen Schutz. Darüber hinaus hatte die Trust Wallet Browser-Erweiterung in den Versionen 0.0.172–0.0.182 ein 32-Bit-Entropieproblem (CVE‑2023‑31290); wenn Sie in diesem Zeitraum eine Mnemonic generiert haben, wird ebenfalls empfohlen, zu migrieren.

Fünf einfache Schritte: 1. Erinnern Sie sich an die Quelle Ihrer Mnemonic (haben Sie bx seed, Skripte oder Webgeneratoren verwendet?); 2. Überprüfen Sie, ob Sie langfristig nur die erste BIP49-Adresse für den Empfang verwendet haben (kein ausreichendes Kriterium, nur als Hinweis); 3. Vergleichen Sie Ihre häufig verwendeten Adressen offline mit der Liste der schwachen Adressen im Milk Sad Data Warehouse; 4. Wenn Sie einen Treffer landen oder es nicht ausschließen können, migrieren Sie sofort und transferieren Sie die Gelder in Chargen gemäß den besten Datenschutzpraktiken; 5. Bewahren Sie Signaturen und Transaktionsnachweise auf, um Ihre Rechte geltend zu machen oder Anzeige zu erstatten.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Analysten fragen sich, ob Solana auf dem Weg zu 500 Dollar ist

Mars Morgenreport | Die SEC wird voraussichtlich in „etwa einem Monat“ eine „Innovationsausnahme“ für die Kryptoindustrie veröffentlichen

Die SEC wird voraussichtlich eine Innovationsausnahme für die Kryptoindustrie veröffentlichen, das britische "Gesetz über digitale Vermögenswerte und ähnliches Eigentum" ist in Kraft getreten, der CEO von BlackRock hat offenbart, dass Staatsfonds Bitcoin kaufen, die Bank of America empfiehlt ihren Kunden, Krypto-Assets zu halten, und der Verkaufsdruck auf Bitcoin nähert sich dem Ende. Zusammenfassung erstellt von Mars AI. Diese Zusammenfassung wurde vom Mars AI Modell generiert; die Genauigkeit und Vollständigkeit der Inhalte befinden sich noch in der Weiterentwicklung.