Solo: Aufbau einer vertrauenswürdigen anonymen Identitätsschicht für Web3 auf Basis des Authentifizierungsprotokolls zkHE

Solo baut auf seiner eigens entwickelten zkHE-Architektur ein „vertrauenswürdig-anonymes“ On-Chain-Identitätssystem auf, das das langfristige Problem der ... lösen könnte.

„Solo baut auf seiner eigens entwickelten zkHE-Architektur ein „vertrauenswürdiges und anonymes“ On-Chain-Identitätssystem auf, das das langjährige Web3-Problem des „unmöglichen Dreiecks“ durchbrechen könnte, indem es Datenschutz, Einzigartigkeit der Identität und dezentrale Verifizierbarkeit gleichzeitig ermöglicht.“

Kürzlich gab das Web3-Identitätsprojekt Solo den Abschluss einer Pre-Seed-Finanzierungsrunde in Höhe von 1,2 Millionen US-Dollar bekannt. Diese Runde wurde von Draper Associates angeführt, Velocity Capital beteiligte sich ebenfalls, und Brian Retford, Gründer von RISC Zero, sowie Matt Katz, Gründer von Caldera, investierten als strategische Angel-Investoren. Nach dieser Finanzierungsrunde ist Solo weiter in den Fokus als eines der vielbeachteten Projekte im Web3-Identitätsbereich gerückt.

Mit Blick auf die Grundlagen des Projekts ist einerseits das Kernteam im Hintergrund sehr stark. CEO Edison studierte an der Yale School of Management, gründete dort gemeinsam die Yale Blockchain Society und leitete die erste Yale Blockchain Summit. Um sich ganz auf das Solo-Projekt zu konzentrieren, brach Edison sein Studium ab und widmete sich Vollzeit der Entwicklung. Die beiden anderen Mitgründer, Stephen und Sissi, sind Professoren an der Shenzhen University und verfügen über umfangreiche Erfahrungen in den Bereichen Blockchain und Künstliche Intelligenz – Stephen war einer der frühen Mitwirkenden der Ethereum Foundation, während Sissi bedeutende Erfolge in der KI-Forschung und deren praktischer Anwendung erzielt hat.

Auf technischer Ebene baut Solo auf seiner einzigartigen zkHE (Zero-Knowledge Homomorphic Encryption)-Lösung auf und entwickelt eine Identitätsarchitektur, die ein dynamisches Gleichgewicht zwischen Datenschutz, Einzigartigkeit der Identität und dezentraler Verifizierbarkeit ermöglicht. Vor dem Hintergrund systemischer Probleme wie häufiger Sybil-Angriffe, fehlender Nutzervertrauenssysteme und Schwierigkeiten bei der Compliance-Integration im aktuellen Web3-Ökosystem, könnte der von Solo vorgeschlagene Ansatz eine wichtige Referenz und Vorreiterrolle einnehmen.

Dieser Artikel analysiert das von Solo repräsentierte neue Paradigma der Identitätsschicht aus verschiedenen Perspektiven wie Marktstruktur, technischer Ansatz und narrativer Positionierung.

01 Die langjährige Abwesenheit der Identitätsschicht in der Web3-Welt

Obwohl die Infrastruktur im Web3-Bereich mit hoher Geschwindigkeit weiterentwickelt wird, fehlt die „Identitätsschicht“ als Schlüsselmodul für Vertrauen und Teilnahme seit langem.

Tatsächlich hängen viele zentrale Aufgaben in Web3 – von Datenannotation und Verhaltensbewertung bis hin zu Protokollinteraktionen und Community-Governance – von „menschlichen Eingaben“ als effektive Datenquelle ab. Aus Sicht der On-Chain-Systeme ist der Nutzer jedoch meist nur eine aus Buchstaben und Zahlen bestehende Wallet-Adresse, der es an strukturierten individuellen Merkmalen und Verhaltenslabels mangelt. Ohne zusätzliche Identitätsmechanismen ist es in der Krypto-Welt nahezu unmöglich, ein vertrauenswürdiges Nutzerprofil zu erstellen oder Reputation und Kreditwürdigkeit aufzubauen.

Das Fehlen einer Identitätsschicht führt direkt zu einem der häufigsten und schwierigsten Probleme in Web3: Sybil-Angriffe. Bei allen Arten von Anreizaktivitäten, die auf Nutzerbeteiligung setzen, können böswillige Nutzer leicht mehrere Identitäten fälschen, um Belohnungen mehrfach zu kassieren, Abstimmungen zu manipulieren und Daten zu verfälschen, wodurch Mechanismen, die eigentlich von „echter menschlicher Beteiligung“ leben sollten, völlig wirkungslos werden. Ein Beispiel: Bei Celestia wurden im Airdrop 2023 bis zu 65 % der 60 Millionen $TIA von Bots oder Sybil-Konten beansprucht; ähnliche Phänomene traten auch bei Projekten wie Arbitrum und Optimism auf.

Obwohl einige Projekte versuchen, „Anti-Sybil“-Mechanismen einzuführen, um anomales Verhalten zu filtern, führen diese Maßnahmen in der Praxis oft zu Fehlalarmen bei echten Nutzern, während die eigentlichen Betrüger die Regeln leicht umgehen können. So sorgten beispielsweise die Anti-Sybil-Regeln beim EigenLayer-Airdrop für Kontroversen, da einige normale Nutzer fälschlicherweise als Sybil-Angreifer eingestuft und vom Airdrop ausgeschlossen wurden. Ohne eine starke Identitätsgrundlage ist eine faire, effiziente und nachhaltige On-Chain-Anreizverteilung kaum möglich.

Auch in anderen Web3-Segmenten sind die Probleme durch fehlende Identitätsschichten deutlich spürbar.

Im DePIN-Bereich etwa kommt es häufig vor, dass gefälschte Adressen Daten einreichen, um Anreize zu erschleichen, was die Datenintegrität stört und die Nutzbarkeit und Vertrauensbasis des Netzwerks beeinträchtigt. Ähnlich führen in GameFi Multi-Account-Farming und massenhaftes Einsammeln von Belohnungen zu einer Schieflage der In-Game-Ökonomie, was echte Spieler vertreibt und die Anreizmechanismen der Projekte aushebelt.

Auch im AI-Bereich hat das Fehlen einer Identitätsschicht weitreichende Folgen. Das Training großskaliger KI-Modelle ist zunehmend auf „Human Feedback“ (wie RLHF) und Datenannotierungsplattformen angewiesen, wobei diese Aufgaben meist an offene Communities oder On-Chain-Plattformen ausgelagert werden. Ohne die Garantie der „menschlichen Einzigartigkeit“ nehmen skriptgesteuerte Verhaltenssimulationen und Bot-generierte Eingaben zu, was nicht nur die Trainingsdaten verfälscht, sondern auch die Leistungsfähigkeit und Generalisierungsfähigkeit der Modelle erheblich schwächt.

In einer Studie namens Best-of-Venom gelang es Forschern, RLHF-Modelle durch die Injektion von nur 1–5 % „bösartiger Feedback-Vergleichsdaten“ im Training zu manipulieren und signifikant gesteuerte Ergebnisse zu erzielen. Solche gefälschten menschlichen Präferenzdaten reichen selbst in geringem Anteil aus, um die Robustheit des Modells zu zerstören und die Qualität der generierten Ergebnisse zu beeinträchtigen. Noch wichtiger ist, dass das System aufgrund fehlender Identitätskontrolle solche raffinierten Manipulationen kaum erkennen oder verhindern kann.

Darüber hinaus sind KYC-Mechanismen, Kreditbewertungssysteme und Verhaltensprofile, wie sie in der Web2-Welt weit verbreitet sind, ohne effektive Identitätsschicht kaum nativ und vertrauenswürdig auf die Blockchain übertragbar. Dies schränkt nicht nur Institutionen bei der Teilnahme an Web3 unter Wahrung der Privatsphäre ein, sondern hält auch das On-Chain-Finanzsystem in einem Identitätsvakuum. Ein repräsentatives Beispiel ist das DeFi-Lending-Modell, das langfristig auf Überbesicherung angewiesen ist und kaum unbesicherte Kreditvergabe ermöglicht, was die Nutzerreichweite und Kapitaleffizienz stark einschränkt.

Ähnliche Probleme treten auch in Web3-Werbung, Social Media und anderen Bereichen auf: Ohne verifizierbare Nutzeridentitäten und Verhaltenspräferenzen lassen sich Mechanismen wie gezielte Empfehlungen und personalisierte Anreize kaum etablieren, was die operative Tiefe und Kommerzialisierungsmöglichkeiten von On-Chain-Anwendungen weiter begrenzt.

02 Die Erforschung der Web3-Identitätsschicht

Tatsächlich gibt es derzeit Dutzende von Web3-Identitätslösungen auf dem Markt, wie Worldcoin, Humanode, Proof of Humanity, Circles, idOS, ReputeX, Krebit usw., die alle versuchen, die Lücke der Identitätsschicht in Web3 zu schließen. Grob lassen sie sich in vier Kategorien einteilen:

- Biometrie-basiert

Biometrie-basierte Lösungen setzen auf biometrische Merkmale (z. B. Iris-, Gesichts- oder Fingerabdruckerkennung), um die Einzigartigkeit der Identität zu gewährleisten. Diese Ansätze sind in der Regel sehr widerstandsfähig gegen Sybil-Angriffe. Zu den repräsentativen Projekten gehören Worldcoin, Humanode, Humanity Protocol, ZeroBiometrics, KEYLESS, HumanCode usw.

Solche Lösungen stehen jedoch häufig in der Kritik, da die Erfassung biometrischer Daten und die Generierung von Hashes leicht die Privatsphäre der Nutzer verletzen können, was zu Schwächen im Bereich Datenschutz und Compliance führt. So wurde Worldcoin beispielsweise wegen Datenschutzproblemen bei Irisdaten in mehreren Ländern regulatorisch überprüft, einschließlich Fragen zur Einhaltung der EU-DSGVO.

- Soziales Vertrauen

Soziale Vertrauenslösungen legen Wert auf „Nutzersouveränität“ und betonen soziale Vertrauensnetzwerke und offene Verifizierung. Sie basieren meist auf Web of Trust, Reputationsbewertungen usw. und bauen durch soziale Graphen, gegenseitige Community-Verifizierung und menschliche Empfehlungen ein vertrauenswürdiges Identitätsnetzwerk auf. Zu den repräsentativen Projekten zählen Proof of Humanity, Circles, Humanbound, BrightID, Idena, Terminal 3, ANIMA usw.

Theoretisch können solche Ansätze eine hohe Dezentralisierung erreichen und das Vertrauensnetzwerk auf Basis von Community-Konsens erweitern sowie Reputationsmechanismen integrieren. In der Praxis ist jedoch die Einzigartigkeit der Identität oft schwer zu gewährleisten, was sie anfällig für Sybil-Angriffe macht. Die Skalierbarkeit von Bekannten-Netzwerken ist gering, und es gibt Probleme mit gefälschten Identitäten oder dem Community-„Cold Start“. Proof of Humanity musste beispielsweise wegen Bot-Problemen seine Verifizierungsmechanismen anpassen.

- DID-Aggregation

DID-Aggregationslösungen integrieren in der Regel Web2-Identitäten/KYC-Daten, Verifiable Credentials (VCs) und andere externe Nachweise, um eine kombinierbare On-Chain-Identitätsstruktur zu schaffen. Diese Ansätze sind mit bestehenden Compliance-Systemen kompatibel, unterstützen oft die Datensouveränität der Nutzer und sind daher für Institutionen attraktiv. Zu den repräsentativen Projekten gehören Civic, SpruceID, idOS, SelfKey, Fractal ID usw.

Allerdings ist auch bei DID-Aggregationslösungen die Einzigartigkeit der Identität schwach ausgeprägt, da sie meist stark auf externe Datenquellen wie Web2-KYC oder Intermediäre angewiesen sind, was die Dezentralisierung begrenzt und die Architektur komplex macht. Einige Projekte wie SpruceID erforschen zwar Datenschutz mit ZK-SNARKs, aber die meisten Lösungen in diesem Bereich haben Probleme mit der verifizierbaren Privatsphäre noch nicht gelöst.

- Verhaltensanalyse

Verhaltensanalytische Lösungen modellieren Nutzerprofile und Reputationssysteme anhand von On-Chain-Adressverhalten, Interaktionsverläufen, Aufgabenaufzeichnungen usw. Zu den repräsentativen Projekten gehören ReputeX, Krebit, Nomis, Litentry, WIW, Oamo, Absinthe und Rep3.

Die Modellierung auf Adressbasis bietet gute Privatsphäre und ist ohne zusätzliche Eingaben mit dem On-Chain-Ökosystem kompatibel, was die Anpassungsfähigkeit erhöht. Allerdings fehlt die Verbindung zur realen Identität, was zu Mehrfachadressen pro Person führt und Sybil-Angriffe begünstigt. Zudem entstehen nur partielle, etikettierte Identitäten und die Datenqualität leidet.

Zusammenfassend lässt sich sagen, dass die aktuellen Identitätslösungen häufig in das Dilemma des unmöglichen Dreiecks geraten:

Datenschutz, Einzigartigkeit der Identität und dezentrale Verifizierbarkeit sind schwer gleichzeitig zu gewährleisten. Zudem zeigt sich, dass außer bei biometriebasierten Lösungen die Einzigartigkeit der Identität meist nicht effektiv garantiert werden kann.

Daher werden biometrische Merkmale oft als das bestimmendste Element der Identitätsschicht angesehen und in vielen Projekten praktisch erprobt. Um jedoch ein wirklich vertrauenswürdiges Identitätssystem zu schaffen, reicht die reine Biometrie nicht aus, um das Gleichgewicht zwischen Datenschutz und Dezentralisierung zu lösen.

Vor diesem Hintergrund setzt auch Solo auf biometrische Identifikation als Grundlage für die Einzigartigkeit der Nutzeridentität und entwickelt auf Basis der Kryptographie einen einzigartigen technischen Ansatz, um das Gleichgewicht zwischen „Datenschutz“ und „dezentraler Verifizierbarkeit“ zu erreichen.

03 Dekonstruktion der Solo-Techniklösung

Wie oben erwähnt, kann die Identitätsschicht auf Basis biometrischer Merkmale die Einzigartigkeit der Nutzer effektiv nachweisen. Die größte Herausforderung besteht jedoch darin, die Privatsphäre der Daten und die jederzeitige Verifizierbarkeit zu gewährleisten.

Die Solo-Lösung basiert auf der zkHE-Architektur. Diese Architektur kombiniert Pedersen Commitments, Homomorphe Verschlüsselung (HE) und Zero-Knowledge-Proofs (ZKP). Die biometrischen Merkmale der Nutzer werden lokal mehrfach verschlüsselt, und das System generiert verifizierbare Zero-Knowledge-Proofs, die ohne Offenlegung der Rohdaten On-Chain eingereicht werden, um die Unverfälschbarkeit der Identität und die Verifizierbarkeit unter Wahrung der Privatsphäre zu gewährleisten.

zkHE-Architektur

In der zkHE-Architektur von Solo besteht der Identitätsverifizierungsprozess aus zwei Verschlüsselungsebenen: Homomorphe Verschlüsselung (HE) und Zero-Knowledge-Proofs (ZKP). Der gesamte Prozess wird lokal auf dem mobilen Endgerät des Nutzers durchgeführt, sodass keine Klartext-Informationen preisgegeben werden.

- Homomorphe Verschlüsselung

Die erste Verschlüsselungsebene ist die homomorphe Verschlüsselung. Diese kryptographische Methode ermöglicht Berechnungen direkt auf verschlüsselten Daten, wobei das entschlüsselte Ergebnis mit der Klartextoperation übereinstimmt und so die Korrektheit und Nutzbarkeit der Daten garantiert.

Im zkHE-System werden die nach dem Commitment verschlüsselten biometrischen Merkmale in homomorph verschlüsselter Form in die Schaltung eingespeist, um Matching- und Vergleichsoperationen durchzuführen – alles ohne Entschlüsselung.

Das „Matching“ besteht im Wesentlichen darin, den Abstand zwischen den biometrischen Vektoren der Registrierung und der aktuellen Verifikation zu berechnen, um festzustellen, ob beide Datensätze von derselben Person stammen. Auch dieser Abstand wird im verschlüsselten Zustand berechnet, und das System generiert anschließend einen Zero-Knowledge-Proof darüber, ob der Abstand unter einem Schwellenwert liegt, sodass die Entscheidung „gleiche Person oder nicht“ getroffen werden kann, ohne Rohdaten oder Abstandsmetriken offenzulegen.

Diese Methode ermöglicht vertrauenswürdige Berechnungen unter Wahrung der Privatsphäre und stellt sicher, dass der Identitätsverifizierungsprozess sowohl verifizierbar als auch skalierbar bleibt und dennoch vertraulich ist.

- Zero-Knowledge-Proofs

Nach Abschluss der oben beschriebenen verschlüsselten Berechnungen generiert Solo lokal einen Zero-Knowledge-Proof zur On-Chain-Verifizierung. Dieser ZKP beweist, dass „ich eine einzigartige und echte Person bin“, ohne dabei biometrische Rohdaten oder Zwischenergebnisse preiszugeben.

Solo verwendet das effiziente Groth16 zk‑SNARK-Framework für die Proof-Generierung und -Verifizierung, das mit minimalem Rechenaufwand kompakte und robuste ZKPs erzeugt. Der Verifizierer muss nur diesen Proof prüfen, um die Gültigkeit der Identität zu bestätigen – ohne Zugriff auf sensible Daten. Der ZKP wird schließlich an das dedizierte Layer2-Netzwerk SoloChain übermittelt und dort durch einen Smart Contract verifiziert.

Neben Datenschutz und Sicherheit überzeugt Solo auch durch eine besonders hohe Verifizierungseffizienz. Dank optimierter Kryptographie und leistungsfähiger Primitiven ermöglicht Solo auf mobilen Endgeräten eine latenzarme und performante Identitätsverifizierung und bietet damit eine solide technische Grundlage für die Integration in groß angelegte On-Chain-Anwendungen.

Verifizierungseffizienz

Die Solo-Lösung bietet eine sehr hohe Verifizierungseffizienz, was einerseits auf die starke Optimierung und Anpassung der kryptographischen Algorithmen zurückzuführen ist.

Tatsächlich ist der Einsatz von Kryptographie zur Sicherung von Datenschutz und Datensicherheit im Web3-Identitätsbereich nicht neu, insbesondere ZK-Lösungen sind verbreitet, doch wirklich praxistaugliche Lösungen sind selten. Der Grund liegt letztlich darin, dass

Solo bei der Konstruktion von Zero-Knowledge-Proofs auf das besonders effiziente Groth16 zk‑SNARK-Framework setzt. Dieses System erzeugt extrem kleine Proofs (ca. 200 Byte), ermöglicht eine On-Chain-Verifizierung im Millisekundenbereich und reduziert so Interaktionslatenz und Speicherbedarf erheblich.

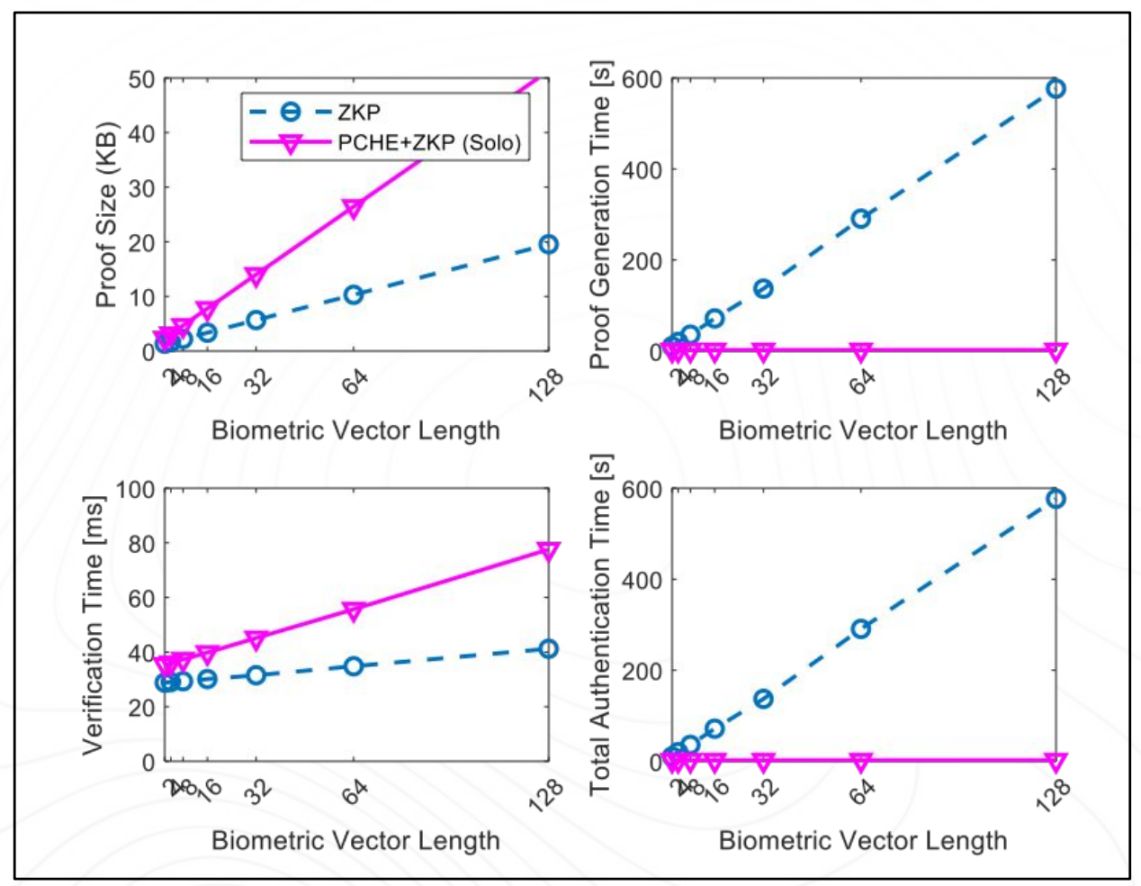

Kürzlich hat das Solo-Team sein kryptographisches Modell experimentell getestet (siehe Abbildung unten). Bei höheren Dimensionen der biometrischen Daten (Biometric Vector Length) ist die zkHE-Architektur von Solo (HE + ZKP) sowohl bei der Proof-Generierungszeit als auch bei der Gesamtauthentifizierungsdauer herkömmlichen ZKP-Lösungen deutlich überlegen. Bei 128-dimensionalen Daten dauert die Authentifizierung mit herkömmlichen ZKPs über 600 Sekunden, während die Solo-Lösung nahezu unbeeinflusst bleibt und stets im Sekundenbereich liegt.

Obwohl die Proof-Größe von Solo bei bestimmten Vektordimensionen etwas größer ist als bei herkömmlichen Lösungen, bleibt die gesamte Verifizierungszeit dennoch im Bereich von 30–70 ms und erfüllt damit die Anforderungen der meisten Hochfrequenz-Interaktionsszenarien (wie Blockchain-Games, DeFi-Login, L2-Echtzeitverifizierung usw.) an Latenz und Performance.

Auch auf der Client-Seite hat Solo zahlreiche Optimierungen vorgenommen.

Der zkHE-Verifizierungsprozess (einschließlich Pedersen-Commitment-Generierung, homomorpher Verschlüsselung und ZKP-Konstruktion) kann vollständig lokal auf einem normalen Smartphone durchgeführt werden. Praxistests zeigen, dass die gesamte Berechnungszeit auf Mittelklassegeräten bei 2–4 Sekunden liegt – ausreichend für flüssige Interaktionen in den meisten Web3-Anwendungen, ohne dass spezielle Hardware oder Trusted Execution Environments erforderlich sind, was die Hürde für den großflächigen Einsatz erheblich senkt.

04 Ein neuer Versuch, das „unmögliche Dreieck“ der Web3-Identitätsschicht zu durchbrechen

Insgesamt bietet Solo einen neuen Ansatz, das „unmögliche Dreieck“ der Web3-Identitätsschicht zu durchbrechen, indem ein technisches Gleichgewicht und Durchbruch zwischen Datenschutz, Einzigartigkeit der Identität und Nutzbarkeit erzielt wird.

Im Bereich Datenschutz ermöglicht die zkHE-Architektur, dass alle biometrischen Merkmale lokal homomorph verschlüsselt und ZKPs erzeugt werden, ohne dass Rohdaten hochgeladen oder entschlüsselt werden müssen. So wird das Risiko von Datenschutzverletzungen vollständig vermieden und die Abhängigkeit von zentralisierten Identitätsanbietern beseitigt.

Hinsichtlich der Einzigartigkeit der Identität nutzt Solo einen Mechanismus zum Vergleich von Feature-Vektoren im verschlüsselten Zustand, um ohne Offenlegung der Datenstruktur zu bestätigen, ob der aktuelle Verifizierer mit dem historischen Registrierungsdatensatz identisch ist. So wird die grundlegende Identitätsbindung „hinter jeder Adresse steht ein echter, einzigartiger Mensch“ geschaffen – das von Solo betonte One Person, One Account (1P1A).

In Bezug auf die Nutzbarkeit stellt Solo durch die präzise Optimierung des zk-Proof-Prozesses sicher, dass alle Berechnungen auf normalen mobilen Geräten durchgeführt werden können – Praxistests zeigen, dass die Proof-Generierung in der Regel in 2–4 Sekunden abgeschlossen ist, während die On-Chain-Verifizierung sogar im Millisekundenbereich und vollständig dezentral erfolgt. So werden auch Anwendungen mit hohen Echtzeitanforderungen wie Blockchain-Games, DeFi und L2-Login unterstützt.

Erwähnenswert ist, dass Solo im Systemdesign Schnittstellen für Compliance-Integration vorsieht, darunter optionale Bridge-Module zur Integration mit On-Chain-DID- und KYC-Systemen sowie die Möglichkeit, den Verifizierungsstatus in bestimmten Szenarien auf ein bestimmtes Layer1-Netzwerk zu verankern. So kann Solo künftig bei der Einführung in regulierten Märkten die Anforderungen an Identitätsverifizierung, Daten-Nachverfolgbarkeit und regulatorische Zusammenarbeit erfüllen, ohne Datenschutz und Dezentralisierung aufzugeben.

Aus einer übergeordneten Perspektive lassen sich die aktuellen Web3-Identitätslösungen grob in verschiedene technische Ansätze einteilen: auf On-Chain-Verhalten basierende Reputationssysteme, zentralisierte VC/DID-Architekturen, auf Anonymität und selektive Offenlegung ausgerichtete zk-Identitätslösungen sowie leichte PoH-Protokolle auf Basis sozialer Netzwerke und Gruppenverifizierung.

Im Zuge der Diversifizierung des Web3-Identitätssektors ergänzt der von Solo gewählte Ansatz – Biometrie + zkHE – die anderen Lösungswege auf natürliche Weise.

Im Vergleich zu Lösungen, die auf Identitätslabels oder Verhaltensnachweisen auf höheren Ebenen setzen, liegt der Vorteil von Solo darin, ein grundlegendes Identitätsnetzwerk zu schaffen, das auf der untersten Ebene die „Bestätigung der menschlichen Einzigartigkeit“ ermöglicht und dabei Datenschutz, Vertrauenslosigkeit, Einbettbarkeit und nachhaltige Verifizierbarkeit bietet – als Basis für weiterführende VC-, SBT- und soziale Graphen-Lösungen.

In gewisser Weise ist Solo eher das Konsensmodul auf der untersten Ebene des Identitäts-Stacks, das sich darauf konzentriert, Web3 eine Infrastruktur für den Nachweis der menschlichen Einzigartigkeit mit Datenschutz zu bieten. Die zkHE-Architektur kann als Plug-in-Modul für verschiedene DIDs oder Anwendungsfrontends integriert werden und sich mit bestehenden VC-, zkID-, SBT-Lösungen kombinieren, um eine verifizierbare und kombinierbare reale Identitätsbasis für das On-Chain-Ökosystem zu schaffen.

Solo kann daher als „vertrauenswürdige anonyme Schicht“-Infrastruktur auf der untersten Ebene des Identitätssystems betrachtet werden, die die langjährige Lücke der „1P1A (One Person, One Account)“-Fähigkeit schließt und so die Grundlage für weiterführende Anwendungen und Compliance schafft.

Derzeit kooperiert Solo bereits mit mehreren Protokollen und Plattformen, darunter Kiva.ai, Sapien, PublicAI, Synesis One, Hive3, GEODNET usw., und deckt damit verschiedene vertikale Bereiche wie Datenannotation, DePIN-Netzwerke und SocialFi-Games ab. Diese Partnerschaften werden die Machbarkeit des Solo-Identitätsverifizierungsmechanismus weiter validieren und bieten dem zkHE-Modell einen Feedback-Mechanismus zur Anpassung an reale Anforderungen, um die Nutzererfahrung und Systemleistung kontinuierlich zu optimieren.

Fazit

Indem Solo eine vertrauenswürdige und anonyme Identitätsschicht für die Web3-Welt aufbaut, legt das Projekt die Grundlage für 1P1A und könnte zu einer wichtigen Infrastruktur für die Weiterentwicklung des On-Chain-Identitätssystems und die Ausweitung von Compliance-Anwendungen werden.

Abschließend sei erwähnt, dass Solo möglicherweise in Kürze ein Testnet startet. Die Teilnahme an entsprechenden Testnet-Interaktionen könnte die Chance auf einen frühen Airdrop bieten.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Forschungsbericht: Detaillierte Analyse des Talus-Projekts & US-Marktkapitalisierungsanalyse

Fünf Grafiken zeigen dir: Wohin bewegt sich der Markt nach jedem politischen Sturm?

Nach diesem strengen Regulierungsschlag: Ist dies ein Vorbote eines bevorstehenden Abschwungs oder der Beginn eines erneuten „Endes aller schlechten Nachrichten“? Lassen Sie uns anhand von fünf entscheidenden politischen Wendepunkten die Entwicklungen nach dem Sturm besser verstehen.

Mars Morgenreport | Der Kryptomarkt erholt sich umfassend, Bitcoin steigt wieder über 94.500 US-Dollar; Der Entwurf des „CLARITY-Gesetzes“ wird voraussichtlich diese Woche veröffentlicht

Der Kryptomarkt erholt sich umfassend, Bitcoin durchbricht 94.500 US-Dollar, und US-Aktien mit Krypto-Bezug steigen größtenteils; der US-Kongress treibt das „CLARITY-Gesetz“ zur Regulierung von Kryptowährungen voran; SEC-Vorsitzender erklärt, dass verschiedene ICOs keine Wertpapiergeschäfte darstellen; Wale halten eine große Menge an ETH-Long-Positionen mit signifikanten Buchgewinnen. Zusammenfassung erstellt von Mars AI. Diese Zusammenfassung wurde vom Mars AI Modell generiert und deren Genauigkeit und Vollständigkeit befinden sich noch in der Weiterentwicklung.

Große Transformation der Federal Reserve: Von QT zu RMP – Wie wird sich der Markt bis 2026 drastisch verändern?

Der Artikel erörtert den Hintergrund, die Mechanismen und die Auswirkungen der Reserve Management Purchases (RMP)-Strategie der US-Notenbank nach der Beendigung der quantitativen Straffung (QT) im Jahr 2025 auf die Finanzmärkte. Die RMP gilt als technische Maßnahme zur Aufrechterhaltung der Liquidität des Finanzsystems, wird vom Markt jedoch als versteckte Lockerungspolitik interpretiert. Der Artikel analysiert die potenziellen Auswirkungen der RMP auf Risikoanlagen, regulatorische Rahmenbedingungen und die Fiskalpolitik und gibt strategische Empfehlungen für institutionelle Investoren. Zusammenfassung erstellt von Mars AI. Diese Zusammenfassung wurde von Mars AI generiert; die Genauigkeit und Vollständigkeit der Inhalte befindet sich noch in der Weiterentwicklung.