Revisión del ataque a 402Bridge: otros casos de robos causados por filtración de claves privadas

Deng Tong, Jinse Finance

El 28 de octubre de 2025, la comunidad china de GoPlus emitió una alerta de seguridad: el protocolo de cross-chain x402 @402bridge fue presuntamente hackeado, resultando en la pérdida de activos USDC de más de 200 usuarios.

Este artículo repasa el incidente de robo del protocolo cross-chain 402Bridge, las respuestas oficiales y de varias partes, analiza las causas del robo y otros casos de ataques de hackers causados por la filtración de claves privadas.

I. Reconstrucción del incidente de robo y respuestas oficiales y de varias partes de 402Bridge

De madrugada, la cuenta oficial de 402Bridge en X publicó: Según los comentarios de la comunidad, ha ocurrido un robo de tokens. Nuestro equipo técnico está investigando todo el proceso. Se recomienda a todos los usuarios revocar inmediatamente todas las autorizaciones existentes y transferir sus activos fuera de la wallet lo antes posible.

Posteriormente, la cuenta oficial continuó: El mecanismo x402 requiere que los usuarios firmen o aprueben transacciones a través de la interfaz web, que luego se envían al servidor backend. El servidor backend extrae los fondos y ejecuta la acuñación, devolviendo finalmente el resultado al usuario. Al unirnos, necesitamos almacenar la clave privada en el servidor para poder llamar a los métodos del contrato. Este paso puede exponer los permisos de administrador, ya que la clave privada del administrador está conectada a Internet en esta etapa, lo que puede provocar la filtración de permisos. Si un hacker obtiene la clave privada, puede tomar el control de estos permisos y redistribuir los fondos de los usuarios para llevar a cabo el ataque. Seguimos investigando los detalles específicos del ataque.

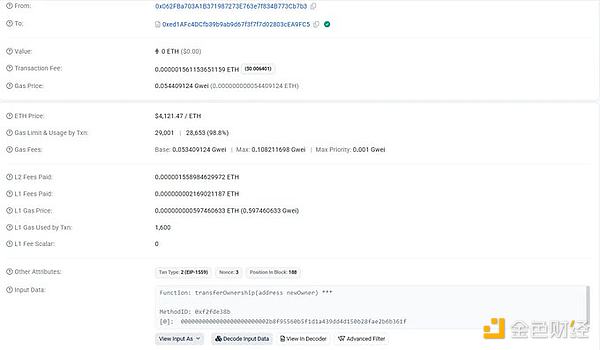

Hace dos horas, la cuenta oficial señaló: Debido a esta filtración de la clave privada, más de diez wallets de prueba y la wallet principal del equipo también fueron comprometidas (como se muestra en la imagen siguiente). Hemos informado inmediatamente de este asunto a las autoridades y mantendremos a la comunidad informada de los últimos avances.

La comunidad china de GoPlus reconstruyó el incidente del robo:

El creador del contrato 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 transfirió el Owner a 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, luego el nuevo Owner utilizó el método transferUserToken del contrato para transferir todos los USDC restantes de las wallets de los usuarios autorizados.

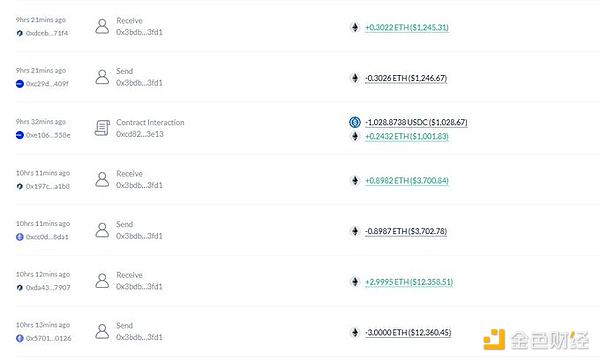

Antes de acuñar, es necesario autorizar USDC al contrato @402bridge, lo que llevó a que más de 200 usuarios, debido a una autorización excesiva, vieran sus USDC restantes transferidos. 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F transfirió en total 17,693 USDC de los usuarios, luego cambió los USDC por ETH y, tras varias transacciones cross-chain, los transfirió a Arbitrum.

Recomendaciones de seguridad de GoPlus:

1. Los usuarios que hayan participado en este proyecto, por favor cancelen lo antes posible la autorización relacionada con (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Antes de autorizar, verifique si la dirección de autorización corresponde a la dirección oficial del proyecto con el que interactúa;

3. Autorice solo la cantidad necesaria, nunca autorice de forma ilimitada;

4. Revise periódicamente las autorizaciones y cancele las que no sean necesarias.

El usuario de X @EamonSol señaló: Actualmente, muchos x402 en realidad están desplegando un servicio que reenvía las interacciones on-chain al servidor del proyecto, y luego el proyecto interactúa con la cadena para emitir los tokens. En este proceso, es necesario almacenar la clave privada del contrato on-chain en el servidor. Si el servidor del proyecto es hackeado, todas las direcciones relacionadas con el contrato estarán en riesgo.

El usuario de X @fenzlabs señaló: Este caso resalta el peligro de las aprobaciones ilimitadas de tokens. Las wallets y los agentes de IA necesitan restricciones más estrictas y una mejor monitorización para evitar estos robos rápidos. Nunca confíes ciegamente en un nuevo contrato: ¡revisa cuidadosamente antes de firmar!

II. Causas del robo

Según el análisis de Cosine de SlowMist, el ataque al proyecto de puente cross-chain 402Bridge se debió a la filtración de la clave privada, sin descartar la posibilidad de que haya sido perpetrado por personal interno. El dominio 402bridge.fun solo estuvo registrado dos días antes de dejar de funcionar, y hasta ahora los fondos robados no han mostrado más movimientos. Este es el primer incidente de seguridad público relacionado con los servicios del protocolo 402. Cosine de SlowMist indicó que este incidente no es un caso típico de mala conducta colectiva por parte del equipo del proyecto.

"No es una mala conducta colectiva del equipo del proyecto" significa que el ataque probablemente se debió a una falla en el control interno de seguridad o a una infiltración precisa de un hacker externo, en lugar de un fraude intencionado por parte del equipo del proyecto.

III. Otros casos de ataques de hackers causados por la filtración de claves privadas

1. Nomad

En agosto de 2022, Nomad Bridge fue hackeado y casi la totalidad de sus 200 millones de dólares fueron robados. Tras el ataque, Moonbeam bloqueó todas las transacciones y la interacción con contratos inteligentes. La causa principal fue un error en el mecanismo de verificación del contrato, lo que permitió la fácil falsificación de la clave privada o la lógica de firma de permisos.

2. Ankr

En diciembre de 2022, la clave privada de un nodo de Ankr fue filtrada, permitiendo al atacante falsificar contratos y acuñar ilimitadamente el token aBNBc, causando una pérdida de aproximadamente 5 millones de dólares. Medidas de respuesta de Ankr: restaurar la seguridad y colaborar con DEX para detener las transacciones; establecer y ejecutar un plan integral de compensación para la comunidad; identificar que la causa del ataque fue un ex empleado. Ankr confirmó oficialmente que la causa del hackeo fue el robo de la clave de despliegue.

3. Platypus Finance

En febrero de 2023, un atacante explotó una vulnerabilidad en la clave privada del administrador para atacar el pool de stablecoins, robando aproximadamente 9 millones de dólares en USDC. El equipo recuperó parte de los activos y declaró que "la clave privada de desarrollo pudo haber sido comprometida por una intrusión externa".

4. Multichain

En julio de 2023, un miembro clave del equipo de Multichain "desapareció", y se sospecha que la clave privada principal del proyecto estaba en manos de una sola persona. Posteriormente, aproximadamente 126 millones de dólares fueron transferidos, convirtiéndose en uno de los mayores incidentes de ataque por permisos en la historia de los puentes cross-chain.

5. Exactly Protocol

En abril de 2024, un atacante utilizó la clave privada de despliegue filtrada desde el servidor frontend para reemplazar el contrato y robar aproximadamente 7.3 millones de dólares. El incidente expuso problemas comunes de la industria relacionados con la custodia de claves privadas y la seguridad de los procesos DevOps.

6.UXLINK

En septiembre de 2025, el sistema de la empresa de seguridad Cyvers detectó una transacción sospechosa relacionada con UXLINK por 11.3 millones de dólares, que finalmente se confirmó como robo. Cosine de SlowMist señaló que, con alta probabilidad, varias claves privadas de la multisig Safe de UXLINK fueron filtradas. El robo provocó una caída de más del 70% en el precio del token UXLINK.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

Resumen matutino | El Senado de EE.UU. ha aprobado la votación procesal sobre el plan para "poner fin al cierre del gobierno"; este año, aproximadamente 4.64 millones de bitcoin han sido transferidos desde billeteras inactivas; la venta pública del token Monad comenzará el 17 de noviembre.

Resumen de los principales acontecimientos del mercado del 10 de noviembre.

Morgan Stanley: El fin del QT por parte de la Reserva Federal no significa reinicio del QE; la clave está en la estrategia de emisión de deuda del Tesoro.

Morgan Stanley considera que el fin del ajuste cuantitativo por parte de la Reserva Federal no significa el reinicio de la flexibilización cuantitativa.

En tendencia

MásResumen matutino | El Senado de EE.UU. ha aprobado la votación procesal sobre el plan para "poner fin al cierre del gobierno"; este año, aproximadamente 4.64 millones de bitcoin han sido transferidos desde billeteras inactivas; la venta pública del token Monad comenzará el 17 de noviembre.

【Rey de las operaciones tranquilas】Trader logra 20 victorias consecutivas: ¿Quién puede mantener la calma después de verlo?