Advertencia de seguridad: La extensión de Chrome de “wallet” mejor clasificada roba tu frase semilla

Durante algunos días de noviembre, una extensión maliciosa de Chrome ocupó el cuarto lugar en los resultados de búsqueda de “Ethereum wallet” en la Chrome Web Store.

La extensión, llamada “Safery: Ethereum Wallet”, tenía un aspecto lo suficientemente pulido como para parecer legítima. Contaba con un icono limpio, un nombre genérico acompañado de lenguaje relacionado con la seguridad, una avalancha de reseñas de cinco estrellas y descripciones estándar familiares para cualquiera que haya descargado una wallet de criptomonedas.

Detrás de esa interfaz se escondía un ataque diseñado específicamente para robar frases semilla y vaciar las wallets de los usuarios codificando los secretos robados en microtransacciones en la blockchain de Sui.

Socket, una empresa de herramientas de seguridad centrada en las cadenas de suministro de software de código abierto, instaló y analizó la extensión tras su descubrimiento.

Su objetivo era entender cómo “Safery” evitó la detección, ascendió en el ranking de la Chrome Store y movió frases semilla robadas sin levantar sospechas, así como qué podían hacer los usuarios para detectar amenazas similares. El informe detalla el enfoque del atacante y sirve tanto como autopsia como advertencia de que las extensiones de navegador siguen siendo un punto ciego peligroso en el mundo cripto.

Este caso es relevante porque los hackers no solo robaron frases semilla. Esa parte, lamentablemente, es un terreno ya muy transitado en el sector cripto.

Lo que lo hace notable es que Safery no imitó una marca de wallet existente. No era un clon de MetaMask ni un dominio de phishing reciclado. Inventó una identidad, compró o generó reseñas falsas para escalar en los rankings de búsqueda y se lanzó como una opción de wallet “nueva”.

Este enfoque hizo que la publicación no mostrara señales de alerta inmediatas: sin errores gramaticales, sin permisos extraños y sin redirección a dominios sospechosos.

La página del editor en la Chrome Web Store no tenía quejas previas, y su URL de soporte conducía a un sitio fuera de la plataforma que no había sido señalado por rastreadores de seguridad en el momento del análisis de Socket.

Dado su aspecto pulido, la mayoría de los usuarios no habría dudado antes de hacer clic en “Añadir a Chrome”. La extensión solicitaba ejecutarse en “todos los sitios web”, una petición común para wallets cripto que necesitan acceso a aplicaciones descentralizadas.

De manera destacable, no solicitaba permisos adicionales ni intentaba inyectar scripts de contenido que pudieran activar advertencias más agresivas de Chrome. La marca era minimalista, el sitio web coincidía con el nombre de la extensión y la pantalla de configuración pedía a los usuarios crear o importar una wallet, de nuevo, un comportamiento estándar.

El robo de semillas, transmitido por Sui

El verdadero daño comenzaba una vez que se introducía una frase semilla. En lugar de almacenarla localmente o cifrarla para el acceso del usuario, la extensión la dividía silenciosamente en fragmentos y los codificaba como si fueran direcciones de wallet aleatorias.

La investigación de Socket muestra que estos fragmentos se insertaban en transacciones de la blockchain de Sui. Específicamente, la extensión realizaba pequeñas transferencias de tokens SUI, cantidades minúsculas que no llamaban la atención, a direcciones controladas por el atacante.

Ocultos dentro de esas transacciones, ya fuera en los campos de memo o en direcciones ofuscadas, estaban partes de la frase semilla del usuario.

Este enfoque tenía ventajas tácticas. No requería que la extensión enviara solicitudes salientes a servidores maliciosos. No había baliza de comando y control ni exfiltración por HTTP o WebSockets que un navegador o antivirus pudiera detectar.

La carga salía del dispositivo del usuario como una transacción de blockchain de apariencia normal, enrutada a través de una cadena ampliamente utilizada y de bajas comisiones. Una vez en la cadena, los datos eran accesibles públicamente, permitiendo al atacante recuperarlos más tarde, reconstruir la frase semilla y vaciar las wallets sin volver a tocar el dispositivo del usuario.

En efecto, la estafa utilizó la blockchain de Sui como canal de comunicación. Y dado que Sui tiene tiempos de confirmación rápidos y costes de transacción insignificantes, funcionaba como un bus de mensajes de baja latencia.

Socket rastreó múltiples ejemplos de estas transacciones de fragmentos de semillas y confirmó el vínculo entre la introducción de la semilla y la eventual pérdida de activos. Aunque los robos ocurrían fuera de la cadena, ya fuera en Ethereum u otras L1 donde las wallets de las víctimas tenían fondos, las instrucciones para ejecutarlos estaban ocultas a simple vista.

Antes de lanzar la versión que llegó a los primeros resultados de wallets en Chrome, el editor probablemente probó este método en privado. La evidencia muestra que versiones anteriores experimentaron con filtraciones de datos más simples antes de perfeccionar la codificación en Sui.

Para cuando la extensión activa fue señalada, ya tenía suficientes instalaciones para alcanzar la categoría “trending” de Chrome, aumentando aún más su visibilidad. Brave New Coin informó que la wallet “Safery” se encontraba entre los principales resultados de búsqueda de “Ethereum wallet” incluso cuando ya circulaban reportes de comportamientos sospechosos en Reddit y Telegram.

Cómo el algoritmo de Chrome permitió que sucediera

El éxito de “Safery” dependió de la lógica de ranking de Chrome. El algoritmo de búsqueda de la Web Store pondera la coincidencia de palabras clave, el número de instalaciones, la velocidad de las reseñas, la calificación promedio y la fecha de actualización.

Las extensiones con un pico de actividad, especialmente en categorías de nicho, pueden escalar rápidamente si los competidores mejor evaluados no se actualizan con frecuencia. En este caso, “Safery” tenía un nombre que puntuaba bien para consultas comunes, una avalancha de reseñas positivas, muchas de ellas plantillas o duplicadas, y una fecha de carga reciente.

No hay evidencia de que Google revisara manualmente esta publicación antes de su publicación. La política de la Chrome Web Store trata la mayoría de las nuevas extensiones con un breve escaneo automatizado y un análisis estático fundamental.

Las extensiones pasan por un escrutinio más profundo cuando solicitan permisos elevados, como acceso a pestañas, portapapeles, sistemas de archivos o historial. Las extensiones de wallet suelen evitar estas alertas operando dentro de iframes o usando APIs aprobadas. “Safery” se mantuvo dentro de esos límites.

Incluso cuando los usuarios expresaron preocupaciones, el tiempo entre el reporte y la eliminación se extendió lo suficiente como para que ocurriera el daño. Parte de esa demora es estructural: Chrome no actúa sobre extensiones señaladas de inmediato a menos que haya un consenso abrumador o firmas de malware conocidas.

En este caso, la carga era JavaScript ofuscado que dependía de la infraestructura blockchain, no de hosts externos. Los métodos tradicionales de detección de malware no lo detectaron.

No es la primera vez que se utilizan extensiones de Chrome para robar cripto. Estafas anteriores incluyen aplicaciones falsas de Ledger Live que pedían a los usuarios introducir frases de recuperación, o extensiones legítimas secuestradas que permitían a los atacantes acceder a la clave de publicación del desarrollador.

Lo que diferencia a “Safery” es la suavidad de la fachada y la ausencia de infraestructura backend. No había un sitio de phishing que cerrar, ni un servidor que bloquear, solo una extensión moviendo secretos a una cadena pública y desapareciendo.

Los usuarios aún tenían algún recurso. Si actuaban rápido, podían limitar la exposición rotando semillas y revocando aprobaciones de transacciones.

Socket y otros proporcionaron pasos de emergencia para cualquiera que hubiera instalado la extensión: desinstalar inmediatamente, revocar cualquier aprobación de tokens, transferir los activos a una nueva wallet usando un dispositivo limpio y monitorear las direcciones asociadas. Para los usuarios que no notaron la exfiltración o que almacenaban grandes cantidades en wallets calientes, la recuperación seguía siendo poco probable.

El verdadero problema comienza antes de que la wallet siquiera cargue

Investigadores de seguridad y desarrolladores están pidiendo heurísticas más sólidas por parte de Chrome. Una solución propuesta es marcar automáticamente cualquier extensión que incluya elementos de interfaz que soliciten una frase de 12 o 24 palabras.

Otro enfoque es requerir la certificación del editor para extensiones de wallet, lo que proporciona una prueba verificable de que un editor controla el código detrás de una marca de wallet conocida. También se pide una inspección más estricta de los permisos relacionados con wallets, incluso cuando estos no incluyan patrones de acceso peligrosos.

Para los usuarios finales, Socket publicó una lista de verificación práctica para la gestión de extensiones. Antes de instalar cualquier extensión cripto, los usuarios deben revisar el historial del editor, verificar la asociación con un proyecto conocido, inspeccionar el patrón de reseñas, especialmente los picos de reseñas idénticas, comprobar enlaces de sitios web reales con repositorios públicos de GitHub y revisar la pestaña de permisos en busca de accesos vagos o excesivos.

Un nombre limpio y una alta calificación no son suficientes.

Este caso plantea preguntas más amplias sobre el papel del navegador en el mundo cripto. Las wallets de navegador ganaron popularidad por su accesibilidad y facilidad de uso. Permiten a los usuarios interactuar con aplicaciones descentralizadas sin cambiar de plataforma ni descargar aplicaciones separadas.

Pero esa accesibilidad ha venido acompañada de exposición. El navegador es un entorno de alto riesgo sujeto a manipulación de extensiones, secuestro de sesiones, capturadores de portapapeles y ahora exfiltración encubierta vía blockchain.

Es probable que los desarrolladores de wallets reconsideren los modelos de distribución. Algunos equipos ya desaconsejan las instalaciones desde la Chrome Web Store, prefiriendo aplicaciones móviles o binarios de escritorio. Otros pueden implementar advertencias para los usuarios que intenten instalar desde fuentes no verificadas.

El problema central persiste: la distribución está fragmentada y la mayoría de los usuarios no sabe cómo distinguir una wallet legítima de un clon pulido.

La extensión “Safery” no necesitó parecerse a MetaMask ni hacerse pasar por Phantom. Creó su propia marca, sembró señales falsas de confianza y construyó una puerta trasera invisible que utilizó la blockchain de Sui como mensajero.

Eso debería obligar a replantear cómo se establece la confianza en la experiencia de usuario cripto y cuán cerca del hardware están incluso herramientas aparentemente casuales como las extensiones de navegador.

Los usuarios cripto asumen que Web3 significa soberanía y autocustodia. Pero en las manos equivocadas, una wallet de navegador no es una bóveda, es un puerto abierto. Y Chrome no siempre te advertirá antes de que algo se cuele.

Descargo de responsabilidad: El contenido de este artículo refleja únicamente la opinión del autor y no representa en modo alguno a la plataforma. Este artículo no se pretende servir de referencia para tomar decisiones de inversión.

También te puede gustar

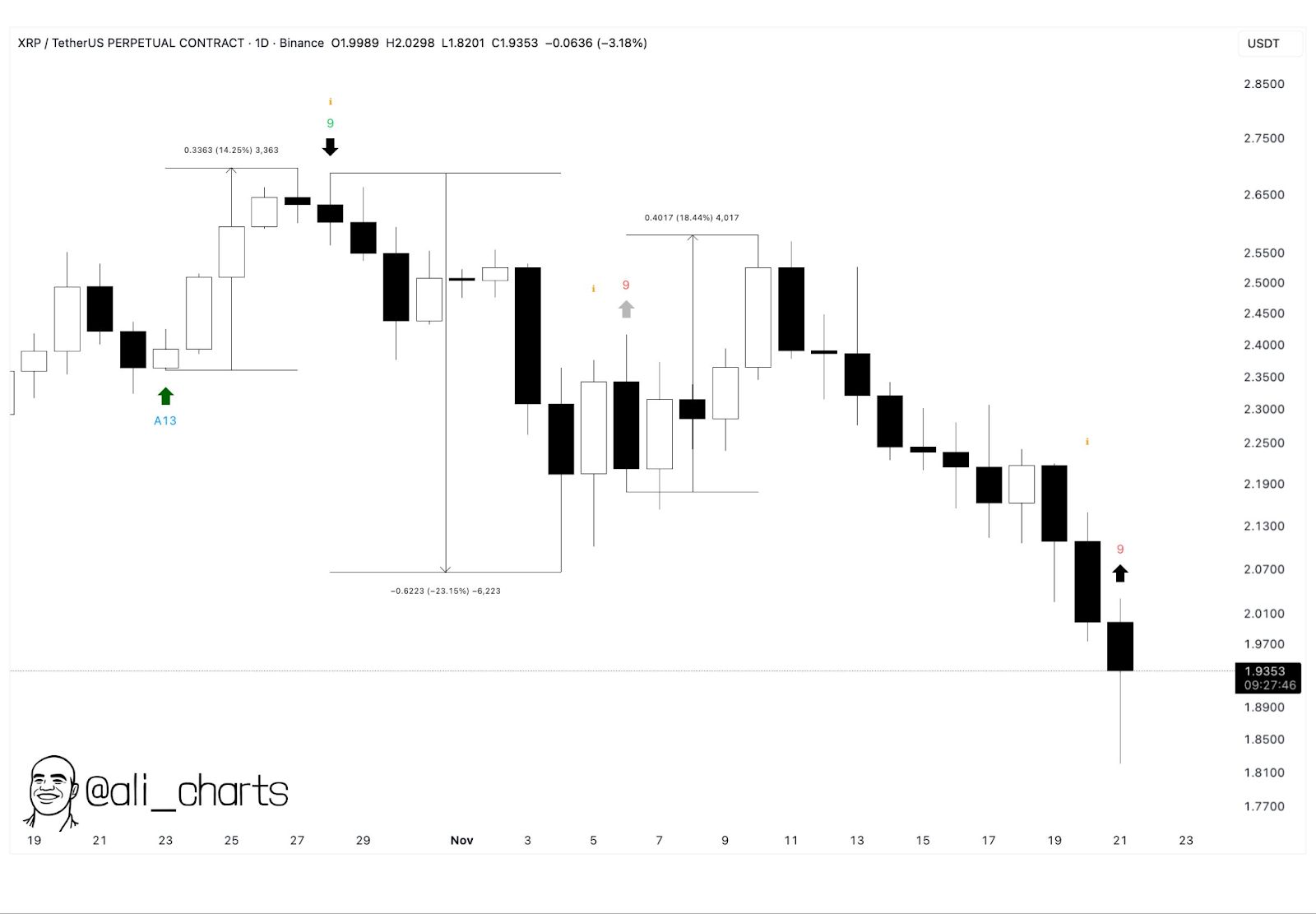

XRP muestra signos de recuperación mientras los ETF y las señales de compra fortalecen las perspectivas

La acumulación histórica de 1.8 billions de XRP resalta los $1.75 como un soporte clave, reforzando la importancia de este nivel. El indicador TD Sequential emite una señal de compra, aumentando la confianza en la recuperación a corto plazo de XRP. Las entradas de ETF y los próximos lanzamientos de ETF de XRP fortalecen las perspectivas del mercado.

Después de un aumento del 1460%, reexaminando los fundamentos de valor de ZEC

La narrativa y el sentimiento pueden crear mitos, pero los fundamentos determinan hasta dónde pueden llegar esos mitos.

Wall Street espera pagar bonificaciones de fin de año gracias a la alta volatilidad de bitcoin.

El ETF no ha "domesticado" a bitcoin; la volatilidad es el indicador más atractivo del activo.