Autor | Señor Catorce

1. Prólogo

En un abrir y cerrar de ojos, ya llevo 4 años trabajando en el sector de las wallets. Muchos piensan que el sector de las wallets ya está consolidado en 2025, pero la realidad es diferente: está lleno de movimientos subterráneos, y en este año:

· Coinbase lanzó recientemente la wallet CDP, construida sobre tecnología TEE;

· La wallet MPC de Binance introdujo la custodia de fragmentos de clave en un entorno TEE;

· Bitget acaba de lanzar la función de inicio de sesión social la semana pasada, con custodia basada en TEE;

· OKX Wallet lanzó la función de cuentas inteligentes basada en TEE;

· MetaMask y Phantom introdujeron el inicio de sesión social, que en esencia es almacenamiento cifrado de fragmentos de clave.

Aunque este año no han surgido nuevos actores destacados, los jugadores existentes ya han experimentado cambios radicales en su posicionamiento ecológico y en la arquitectura tecnológica subyacente.

Esta transformación proviene de los grandes cambios en el ecosistema upstream.

Con el declive total del ecosistema de BTC y los inscriptions, muchas wallets han adoptado una nueva posición como "puerta de entrada", asumiendo nuevos sectores emergentes como Perps (contratos perpetuos), RWA (activos del mundo real como acciones), CeDeFi (combinación de finanzas centralizadas y descentralizadas), entre otros.

Esta transformación se ha estado gestando durante años. Acompáñame en este artículo para comprender en profundidad esas flores que florecen en la sombra y cómo afectan a los usuarios del futuro.

2. Revisión de las etapas de desarrollo del sector de wallets

La wallet es uno de los pocos productos de necesidad real en la industria blockchain, y también la primera aplicación de nivel de entrada en superar los 10 millones de usuarios, aparte de las blockchains públicas.

2.1 Primera etapa: Era de cadena única (2009–2022)

En los primeros días de la industria (2009–2017), las wallets eran extremadamente difíciles de usar, incluso requerían ejecutar nodos localmente. Saltaremos directamente esta etapa.

En la etapa utilizable, la autocustodia se convirtió en la opción preferida: después de todo, en el mundo descentralizado, la "desconfianza por defecto" es la base de la supervivencia. Productos conocidos como MetaMask, Phantom, Trust Wallet, OKX Wallet, entre otros, son los destacados de este periodo.

Entre 2017 y 2022, el mercado vivió un auge de blockchains públicas/L2. Aunque la mayoría de las cadenas seguían usando la arquitectura EVM de Ethereum, crear una herramienta compatible era suficiente para satisfacer la demanda.

En este periodo, la posición principal de la wallet era ser una "buena herramienta". Aunque la industria podía vislumbrar el potencial comercial como puerta de entrada de tráfico o DEX, la seguridad, facilidad de uso y estabilidad eran las principales prioridades.

Sin embargo, entre 2023 y 2025, la situación cambió. Solana, Aptos, BTC (en la era de los inscriptions) y otras blockchains heterogéneas conquistaron completamente el mercado de usuarios. Aunque Sui tuvo un buen desarrollo, tras incidentes de hackeo, los grandes capitales se mostraron cautelosos por los inconvenientes de la excesiva centralización.

Impulsados por la era de financiación de "protocolo gordo, aplicación delgada", aunque los VC obtuvieron pocos beneficios, la estructura del mercado realmente cambió.

2.2 Segunda etapa: Era multichain (2022–2024)

Ante el panorama multichain, incluso veteranos como MetaMask tuvieron que transformarse, comenzando a soportar Solana, BTC, etc. OKX Wallet, Phantom y otros líderes implementaron pronto arquitecturas compatibles con múltiples cadenas.

El criterio clave para juzgar la compatibilidad multichain es cuántas cadenas soporta y desde dónde se envían las transacciones, lo que representa mucho trabajo en el backend, mientras que el cliente solo firma. Desde la perspectiva del usuario, es si necesita buscar nodos RPC para usar la wallet.

Hoy en día, la compatibilidad multichain es casi estándar. Mantenerse solo en una cadena a largo plazo es insostenible, ya que los focos de las cadenas cambian constantemente.

Un caso típico es la wallet Keplr, que se centra en el ecosistema Cosmos, pero este sector nunca despegó. Muchas application chains construidas rápidamente sobre Cosmos, tras su lanzamiento, también se fueron apagando. A medida que disminuye la barrera para construir EVM L2, la situación de las wallets de cadena única puede mejorar, pero su techo también está ahí.

Cuando las herramientas básicas son lo suficientemente buenas, los usuarios comienzan a despertar necesidades comerciales dentro de la wallet.

El verdadero propietario de los activos no solo quiere custodiar, sino también hacerlos trabajar: buscar los mejores rendimientos, elegir con quién interactuar. Pero los usuarios también sufren la complejidad de las DApps y deben estar siempre alerta ante sitios de phishing. Entonces, ¿por qué no usar directamente las funciones integradas en la wallet?

2.3 Periodo de competencia de negocios

El foco de la competencia entre wallets se trasladó al nivel de negocio, siendo típico la agregación de DEX y puentes cross-chain. Aunque Coinbase exploró la integración de funciones sociales, esa demanda era demasiado ficticia y nunca despegó realmente.

Volviendo a las necesidades reales, los usuarios quieren transferir activos multichain desde una sola wallet. En este punto, la cobertura, velocidad y slippage se convierten en los puntos clave de competencia.

El ámbito DEX puede extenderse aún más a trading de derivados: RWA (como tokenización de acciones), Perps (contratos perpetuos), mercados de predicción (que serán populares en la segunda mitad de 2025, ya que en 2026 se celebra el Mundial). Paralelamente al DEX, está la demanda de rendimiento DeFi.

Después de todo, el APY on-chain suele ser superior al de las finanzas tradicionales:

Estrategias denominadas en cripto: staking de ETH alrededor del 4% APY, staking de Solana + MEV alrededor del 8% APY (ver el informe de investigación de 10.000 palabras: Evolución del panorama MEV en Solana), y los más agresivos pueden participar en pools de liquidez (LP), LP de puentes cross-chain (ver: ¿Super intermediarios o genios comerciales? Un año después de LayerZero de V1 a V2).

Estrategias de stablecoins: aunque el rendimiento es más bajo, combinadas con apalancamiento circular pueden aumentar el APY. Así que este año (2025), en el pico de la competencia de negocios, la infraestructura de las wallets vuelve a actualizarse. La razón es que las transacciones mencionadas son demasiado complejas, no solo en estructura sino también en el ciclo de vida de la transacción.

Para obtener altos rendimientos reales, se necesita trading automatizado: rebalanceo dinámico, órdenes limitadas programadas (no solo órdenes de mercado), DCA, stop loss y otras funciones avanzadas. Pero estas funciones eran imposibles en la era de autocustodia pura. Entonces, ¿priorizar la "seguridad absoluta" o la "máxima rentabilidad"? En realidad, no es un dilema, porque el mercado tiene diferentes necesidades.

Como en la época de los Telegram Bots, muchos usuarios entregaron sus claves privadas a cambio de trading automático: un modelo de alto riesgo de "si tienes miedo, no juegues; si juegas, no tengas miedo". En comparación, los grandes proveedores de servicios deben considerar su marca y reputación al hacer wallets. ¿Existe una solución que permita custodiar las claves privadas de forma segura y, al mismo tiempo, garantizar que el proveedor no huya? ¡Por supuesto! Esto nos lleva a la actualización tecnológica de la custodia subyacente de este año.

3. Periodo de actualización tecnológica de la custodia subyacente

Volviendo a la actualización tecnológica mencionada al principio, analicémosla una por una.

3.1 Despedida de la era de autocustodia total

En primer lugar, los movimientos de Metamask y Phantom, como fabricantes de wallets puras, son relativamente ligeros y más impulsados por la experiencia, ya que el inicio de sesión social solo resuelve escenarios como el uso en varios dispositivos o la recuperación, sin entrar completamente en el sector de aplicaciones. Pero su cambio significa, en cierto modo, el adiós a la era de autocustodia total. La autocustodia tiene grados, pero nadie puede definir realmente qué es total y qué no lo es.

La autocustodia significa que la clave privada del usuario solo se almacena en su dispositivo. Pero esto ya ha presentado muchos problemas en el pasado. Si la clave privada cifrada localmente se ve comprometida, puede ser forzada, y su fortaleza depende de la contraseña del usuario. Al sincronizar entre dispositivos o hacer copias de seguridad, siempre hay que copiarla, y los permisos del portapapeles del sistema operativo se convierten en la línea de vida.

Recuerdo que un fabricante de wallets solo permitía pegar la primera parte de la clave privada al copiarla, y el resto debía introducirse manualmente, lo que redujo los casos de robo de claves privadas en más del 90%. Más tarde, los hackers aprendieron y empezaron a forzar también los últimos dígitos, entrando en una nueva fase de confrontación.

Tras la actualización Praga de Ethereum, debido a los altos permisos del 7702 y la firma oculta, incluso con un impacto especial en toda la cadena, se reactivó el alto riesgo de phishing de permit 2. Así que, en el fondo, los usuarios no están acostumbrados a controlar completamente sus activos.

Si la clave privada está solo con el usuario, no hay problema, pero si se guarda una copia cifrada en el servidor para evitar la pérdida total de activos por pérdida del dispositivo, ¿sigue siendo autocustodia? Metamask y Phantom dicen que sí. Pero también hay que evitar que el proveedor actúe de mala fe.

3.2 Hablemos primero de Metamask

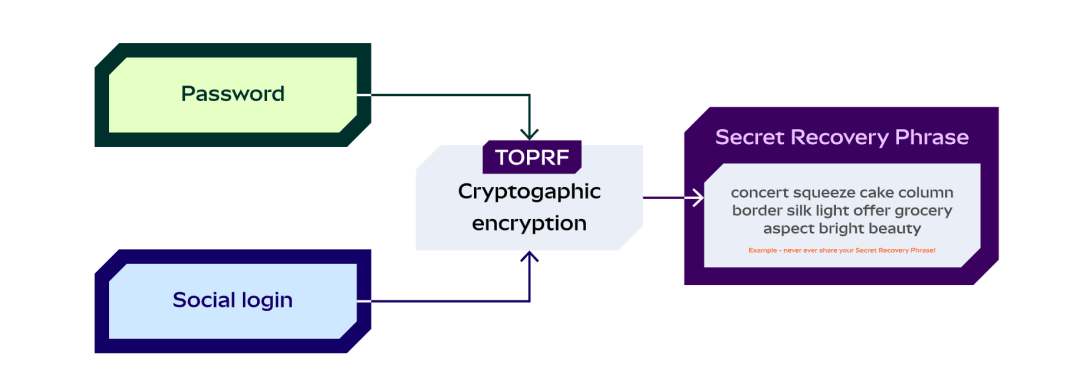

Su método es sencillo: el usuario inicia sesión con un correo electrónico y establece una contraseña, que juntos forman algo llamado TOPRF (Threshold Oblivious Pseudorandom Function), que se usa para cifrar la clave privada del usuario, la cual puede ser respaldada.

Luego, este TOPRF se divide y distribuye mediante el típico SSS (Shamir Secret Sharing). Los proveedores de inicio de sesión social obtienen los datos cifrados mediante verificación social, y se necesita la contraseña del usuario para descifrar completamente.

Así que el riesgo de seguridad no desaparece del todo, ya que una contraseña débil y el robo del correo también son riesgos, y si el usuario olvida la contraseña, no puede recuperarla. Pero la ventaja es la mayor comodidad y una experiencia similar a la web2.

3.3 Ahora veamos Phantom

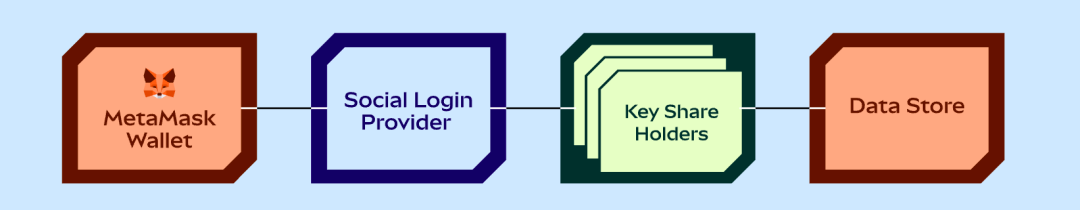

En el diagrama, la arquitectura general es más compleja, pero en esencia sigue siendo almacenamiento backend de la clave privada cifrada y gestión fragmentada de la clave de cifrado/descifrado.

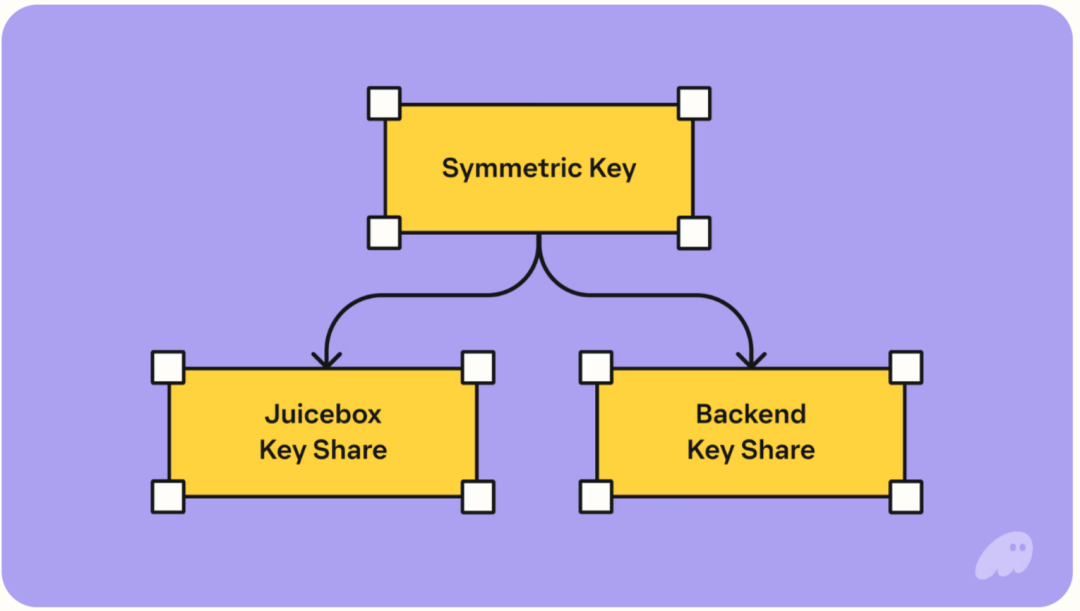

La diferencia con Metamask es que la clave de cifrado se divide en 2 partes, y una de ellas se almacena en un proveedor llamado JuiceBox Network, que requiere inicio de sesión social + pin (4 dígitos) para usar su fragmento.

En resumen, mientras el usuario no pierda el correo y recuerde el pin, puede recuperar la wallet en cualquier momento. En casos extremos, si JuiceBox y Phantom conspiran, también pueden descifrar los activos, pero al menos el coste de ataque para los hackers pasa de un solo punto a varios. Además, JuiceBox es una red, por lo que su diseño de seguridad se reparte entre varios validadores.

Se puede decir que, en cuanto a recuperación social, ambas empresas han hecho ciertas concesiones dentro de los límites, pero no sacrifican la experiencia del usuario por eventos de baja probabilidad. Creo que es un buen cambio, ya que la industria blockchain necesita atraer usuarios comunes, no obligarlos a ser expertos.

4. Autocustodia con Trusted Execution Environment (TEE)

El inicio de sesión social solo resuelve el problema de la recuperación, pero no el del trading automatizado. Cada empresa tiene su propio enfoque para esto.

Primero, una breve explicación: TEE significa Trusted Execution Environment (Entorno de Ejecución Confiable), que en esencia sigue siendo un servidor, pero garantiza que su entorno de memoria y proceso de ejecución no pueden ser leídos ni interferidos, incluso por el proveedor de servicios como AWS o el propietario del servidor. Además, al iniciar el programa, publica un archivo llamado Attestation, que puede ser verificado por la parte que interactúa con el TEE para comprobar si coincide con la versión de código abierto publicada.

Solo si el programa ejecutado coincide con la versión de código abierto especificada, se considera confiable. Esto ya tiene muchas aplicaciones en la industria: por ejemplo, el puente cross-chain oficial de Avalanche usa SGX (un modelo de TEE) para ejecutar los validadores; en Ethereum mainnet, el 40% de los bloques se producen mediante buildr net, que también usa TEE; y en el sector financiero, los bancos introducen TEE para evitar riesgos internos. Los principales exchanges, en el contexto regulatorio de 2025, también han adoptado TEE para la firma y custodia de wallets frías y calientes.

Aunque usar TEE tiene sus dificultades, como bajo rendimiento (que se puede compensar con dinero), riesgo de caídas (pérdida de información en memoria) y actualizaciones complejas. Entonces, ¿cómo ofrecen los exchanges el servicio TEE en las wallets?

4.1 Soluciones de Coinbase y Bitget

Al principio cuesta imaginarlo, pero exchanges regulados como Coinbase han implementado la versión más centralizada. Bitget tiene una arquitectura lógica casi idéntica.

En esencia, solo usan TEE para generar la clave privada y firmar, pero ¿cómo verifica TEE que la operación es realmente la voluntad del usuario? Coinbase se basa completamente en el inicio de sesión del usuario, autenticando en el backend y luego reenviando la orden al TEE para completar la transacción.

Bitget también, aunque hay poca información, parece que no muestra la página de firma en el cliente, sino que asigna directamente una dirección eip-7702, permitiendo el pago de gas. La ventaja es que la clave privada del usuario está realmente en el TEE, pero no se puede probar ni refutar si el backend introduce otras órdenes extrañas.

Por suerte, hay evidencia on-chain. Por tanto, creo que Coinbase y otros apuestan por la reputación del exchange: si la clave privada se exporta, queda registro, lo que elimina el fraude del usuario. El único riesgo es que el exchange actúe de mala fe, lo que es igual que el modelo de confianza de un CEX.

4.2 Bn y Okx

Comparando el MPC y SA de ambos, la lógica es similar. Para ejecutar transacciones, OKX muestra una página de firma de intención, lo que, combinado con la verificación de intención en el TEE, otorga mayor control al usuario, aunque aumenta la complejidad.

La MPC de Binance se basa más en la tecnología existente (MPC tiene limitaciones en la expansión multichain). Al introducir TEE, el usuario debe enviar un fragmento cifrado desde su dispositivo al TEE. En OKX, el usuario envía su frase semilla cifrada al TEE.

Como usuario, no hay que preocuparse demasiado por la seguridad aquí, ya que la comunicación fiable entre TEE y el cliente está muy madura y, en teoría, elimina los ataques de intermediario. Siempre que se use la clave pública del TEE para cifrar, solo la clave privada puede descifrar. Hay diferencias en la experiencia, como el tiempo de expiración de la MPC o la clave privada en el TEE, y cómo renovarlo, pero son cuestiones de ingeniería.

El motivo de este diseño es principalmente el coste de migración, evitando que el usuario tenga que mover activos para probar nuevas funciones avanzadas. Por ejemplo, la solución de Coinbase se centra en pagos, permitiendo a proveedores de e-commerce tradicionales sin experiencia en gestión de claves privadas usar la API para operar on-chain. Binance, por su parte, lo usa para CeDeFi, facilitando a los usuarios que ven gráficos operar directamente en la compra de activos on-chain, ignorando gas, slippage, multichain, etc.

5. Conclusión

¿Cómo evaluar el año 25 y qué esperar del futuro? Creo que este año es uno de silencio y transformación para las wallets: no ha habido mucho ruido, pero se han hecho grandes cosas. En el entorno multichain actual, solo ser una buena herramienta ya no es suficiente para mantener un equipo de wallets a gran escala (ni la infraestructura asociada). Se necesitan servicios de valor añadido, y justo este año ha sido el de explosión de aplicaciones: el sector perps resurge, RWA (acciones), mercados de predicción y pagos mejoran a la vez.

El mercado avanza paso a paso desde los memes hacia una demanda más diversa de DEX. Además, los memes parecen grandes por el volumen y velocidad de las transacciones, pero en realidad es el mismo grupo de usuarios, con cambios de tendencia pero sin gran crecimiento de usuarios. Sumando los nuevos sistemas de custodia respaldados por la reputación de los exchanges y potenciados por TEE...

En la gran tendencia, la IA será cada vez más poderosa, también el AI trading, y antes las wallets solo estaban pensadas para humanos, no para IA. Así que veo que el año que viene habrá una explosión aún más rica de aplicaciones, porque la base ya es más madura. Habrá un periodo de transición, porque el modelo TEE sigue siendo propio de los grandes exchanges, y es poco probable que abran completamente la puerta como Coinbase.

Además, operar en DEX solo cubre una parte de las necesidades de los usuarios; muchos solo quieren ganar dinero de forma segura, y con los subsidios y airdrops durante las promociones, más un APY, quedan satisfechos. Los productos CeDeFi que permiten obtener rendimientos on-chain serán la primera parada para muchos usuarios de CEX (aquí me refiero principalmente a CeDeFi con direcciones independientes, como Bitget; los que usan direcciones compartidas no pueden acceder a estos beneficios).

Por último, este año también ha habido avances en tecnología criptográfica como passkey, aunque no se ha tratado en este artículo. Cada vez más blockchains como Ethereum y Solana están integrando la curva R1 mediante contratos precompilados (la que soportan por defecto los dispositivos passkey), así que las wallets basadas en passkey son una tendencia latente (aunque la recuperación y sincronización entre dispositivos sigue siendo un reto, por eso aún no hay muchas buenas aplicaciones). Al final, cualquier producto que simplifique las necesidades de alta frecuencia acabará encontrando su lugar.