Se detectó un script oculto que robaba claves privadas mientras Trust Wallet emite una advertencia de emergencia para usuarios de Chrome

Trust Wallet pidió a los usuarios que desactivaran la versión 2.68 de su extensión para el navegador Chrome después de que la compañía reconociera un incidente de seguridad y lanzara la versión 2.69 el 25 de diciembre, tras los informes de vaciados de billeteras relacionados con la actualización del 24 de diciembre.

Según las víctimas e investigadores, los robos comenzaron a ser detectados poco después del lanzamiento de la 2.68. Los primeros recuentos públicos situaban las pérdidas en un rango de más de 6 a 7 millones de dólares a través de múltiples cadenas.

La ficha de la extensión en Chrome Web Store muestra la versión 2.69 de la extensión de Trust Wallet como “Actualizada: 25 de diciembre de 2025”, vinculado el momento del parche del proveedor al día en que el incidente se hizo más conocido.

La misma ficha muestra aproximadamente 1,000,000 de usuarios. Eso establece un techo máximo para el alcance potencial.

La exposición práctica depende de cuántas personas instalaron la 2.68 e ingresaron datos sensibles mientras estaba activa.

La orientación de Trust Wallet se centró en la versión de la extensión para navegador. La publicación indicó que los usuarios móviles y otras versiones de la extensión no se vieron afectados.

Los informes hasta la fecha se han concentrado en una acción específica de los usuarios durante el periodo de la 2.68.

Investigadores advierten sobre riesgos elevados relacionados con la actualización de la extensión de Trust Wallet

Investigadores y rastreadores de incidentes vincularon el mayor riesgo a los usuarios que importaron o ingresaron una frase semilla después de instalar la versión afectada. Una frase semilla puede desbloquear direcciones actuales y futuras derivadas de ella.

La publicación también informó que los investigadores que revisaron el paquete 2.68 detectaron lógica sospechosa en un archivo JavaScript, incluidas referencias a un archivo denominado “4482.js”.

Señalaron que la lógica podría transmitir los secretos de la billetera a un host externo. Los investigadores también advirtieron que los indicadores técnicos aún estaban siendo recopilados mientras los investigadores publicaban sus hallazgos.

La misma cobertura advirtió sobre estafas secundarias, incluidos dominios “fix” imitadores. Esos engaños intentan hacer que los usuarios entreguen frases de recuperación bajo la apariencia de una solución.

Para los usuarios, la diferencia entre actualizar y remediar es importante.

Actualizar a la 2.69 puede eliminar el comportamiento malicioso o inseguro sospechoso de la extensión en adelante. No protege automáticamente los activos si una frase semilla o clave privada ya fue expuesta.

En ese caso, los pasos estándar de respuesta a incidentes incluyen mover los fondos a nuevas direcciones creadas a partir de una nueva frase semilla. Los usuarios también deben revisar y revocar las aprobaciones de tokens donde sea posible.

Los usuarios deben tratar cualquier sistema que haya gestionado la frase como sospechoso hasta que sea reconstruido o verificado como limpio.

Estas acciones pueden ser costosas operativamente para los usuarios minoristas. Requieren restablecer posiciones a través de cadenas y aplicaciones.

En algunos casos, también obligan a elegir entre rapidez y precisión cuando los costos de gas y los riesgos de puenteo forman parte del proceso de recuperación.

El episodio también pone el foco en el modelo de confianza de las extensiones del navegador.

Las extensiones se sitúan en un punto sensible entre las aplicaciones web y los flujos de firma

Cualquier compromiso puede dirigirse a las mismas entradas que los usuarios utilizan para verificar una transacción.

Investigaciones académicas sobre la detección de extensiones en Chrome Web Store han descrito cómo las extensiones maliciosas o comprometidas pueden evadir la revisión automatizada. También han descrito cómo la detección puede degradarse a medida que las tácticas de los atacantes evolucionan con el tiempo.

Según un artículo de arXiv sobre la detección supervisada mediante aprendizaje automático de extensiones maliciosas, el “concept drift” y los comportamientos en evolución pueden erosionar la eficacia de los enfoques estáticos. Ese punto se vuelve más concreto cuando se sospecha que una actualización de extensión de billetera está recolectando secretos mediante lógica ofuscada del lado del cliente.

Las próximas revelaciones de Trust Wallet establecerán los límites de cómo se resuelve la historia.

Un análisis post-mortem por parte del proveedor que documente la causa raíz, publique indicadores verificados (dominios, hashes, identificadores de paquetes) y aclare el alcance ayudaría a los proveedores de billeteras, exchanges y equipos de seguridad a desarrollar controles específicos e instrucciones para los usuarios.

En ausencia de ello, los totales de incidentes tienden a permanecer inestables. Los informes de víctimas pueden llegar tarde, la agrupación on-chain puede refinarse, y los investigadores pueden seguir determinando si diferentes drenadores comparten infraestructura o son imitadores oportunistas.

Los mercados de tokens reflejaron la noticia con movimientos, pero sin una revaloración en una sola dirección.

Las últimas cifras cotizadas para Trust Wallet Token (TWT) mostraron un último precio de $0.83487, un aumento de $0.01 (0.02%) respecto al cierre anterior. Las cifras mostraron un máximo intradía de $0.8483 y un mínimo intradía de $0.767355.

| Último precio | $0.83487 |

| Cambio vs. cierre anterior | +$0.01 (+0.02%) |

| Máximo intradía | $0.8483 |

| Mínimo intradía | $0.767355 |

El recuento de pérdidas sigue siendo variable. El mejor anclaje público actual es el rango de más de 6 a 7 millones de dólares reportado en las primeras 48 a 72 horas después de la circulación de la 2.68.

Ese rango aún puede cambiar por razones habituales en investigaciones de robos

Esto incluye informes de víctimas retrasados, reclasificación de direcciones y mejor visibilidad sobre intercambios entre cadenas y rutas de retiro.

Un rango práctico a futuro en las próximas dos a ocho semanas puede definirse según escenarios vinculados a variables medibles. Esto incluye si la vía de compromiso se limitó a la entrada de semillas en la 2.68, si se confirman rutas adicionales de captura y cuán rápido se eliminan los engaños imitadores de “fix”.

| Contenido | $6M–$12M | 40% |

| Expansión moderada | $15M–$25M | 35% |

| Revisión severa | > $25M | 25% |

El incidente ocurre en medio de un mayor escrutinio sobre cómo el software cripto dirigido al usuario minorista maneja secretos en dispositivos de propósito general.

Los reportes de robos en 2025 han sido lo suficientemente grandes como para atraer la atención de plataformas y responsables políticos.

Los incidentes relacionados con la distribución de software también refuerzan los llamados a controles de integridad de compilación, incluidos builds reproducibles, firmas de clave dividida y opciones de reversión más claras cuando se necesita una solución rápida.

Para las extensiones de billetera, el resultado práctico a corto plazo es más simple. Los usuarios deben decidir si alguna vez ingresaron una frase semilla mientras la 2.68 estaba instalada, ya que esa sola acción determina si actualizar es suficiente o si necesitan rotar secretos y mover fondos.

La guía de Trust Wallet sigue siendo desactivar la extensión 2.68 y actualizar a 2.69 desde Chrome Web Store.

Los usuarios que importaron o ingresaron una frase semilla mientras usaban la 2.68 deben tratar esa semilla como comprometida y migrar los activos a una nueva billetera.

Trust Wallet ha confirmado ahora que aproximadamente 7 millones de dólares se vieron afectados en el incidente de la extensión Chrome v2.68 y que reembolsará a todos los usuarios afectados.

En una declaración publicada en X, la compañía dijo que está finalizando el proceso de reembolso y compartirá instrucciones sobre los próximos pasos “pronto”. Trust Wallet también instó a los usuarios a no interactuar con mensajes que no provengan de sus canales oficiales, advirtiendo que los estafadores pueden intentar hacerse pasar por el equipo durante el esfuerzo de remediación.

La publicación Hidden script caught harvesting private keys as Trust Wallet issues emergency warning for Chrome users apareció primero en CryptoSlate.

Disclaimer: The content of this article solely reflects the author's opinion and does not represent the platform in any capacity. This article is not intended to serve as a reference for making investment decisions.

You may also like

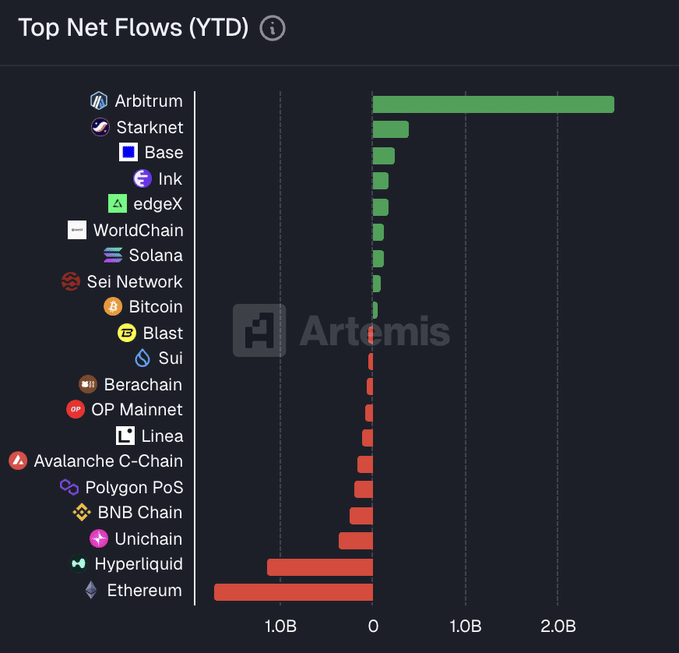

Arbitrum lidera las entradas de 2025, pero ARB duda: ¿Qué sigue en 2026?