L’exploit della supply chain NPM è una compromissione su larga scala di pacchetti JavaScript affidabili che può scambiare silenziosamente indirizzi crypto durante le transazioni e rubare fondi. Gli utenti dovrebbero evitare di firmare transazioni, controllare i pacchetti integrati e aggiornare o rimuovere immediatamente i moduli interessati per ridurre l’esposizione.

-

Lo scambio malevolo di indirizzi nei wallet web prende di mira le transazioni crypto.

-

I pacchetti compromessi includono moduli NPM ampiamente utilizzati come “color-name” e “color-string”.

-

I pacchetti interessati sono stati scaricati oltre 1 miliardo di volte, aumentando l’esposizione cross-chain.

Exploit della supply chain NPM: SMETTI di firmare transazioni ora—verifica i pacchetti e proteggi i wallet. Scopri subito i passi protettivi.

Cos’è l’exploit della supply chain NPM?

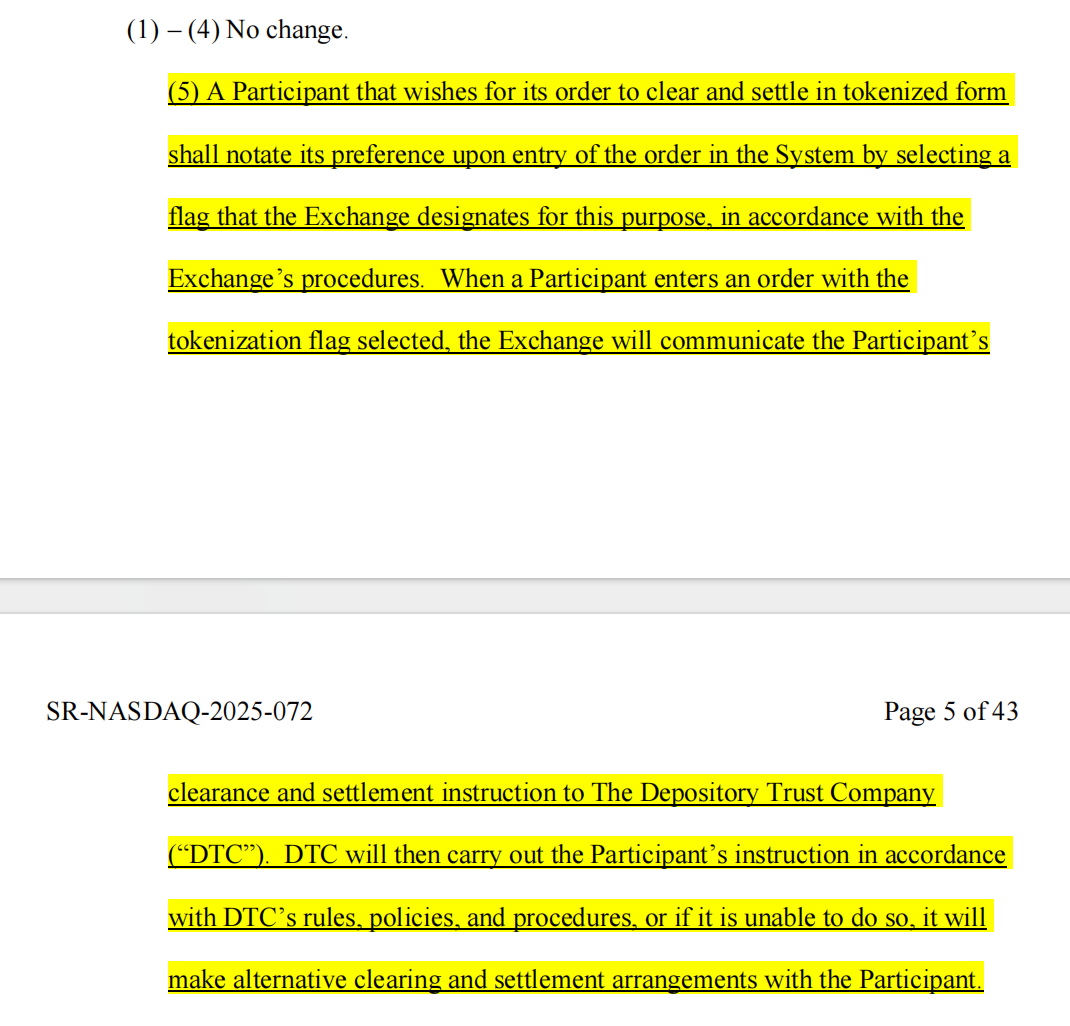

L’exploit della supply chain NPM è una compromissione di account sviluppatore affidabili che inietta un payload malevolo nei pacchetti JavaScript. Il payload può scambiare silenziosamente indirizzi di criptovalute nei wallet web-based e nelle dApp, mettendo a rischio fondi su più chain.

Come sono stati compromessi i pacchetti JavaScript?

Ricercatori di sicurezza ed esperti del settore hanno riportato che un account sviluppatore affidabile su NPM è stato violato, permettendo agli attaccanti di pubblicare aggiornamenti contaminati. Il codice malevolo è progettato per essere eseguito nei contesti browser utilizzati dai siti crypto e può cambiare gli indirizzi di destinazione al momento della transazione.

Quali pacchetti e componenti sono interessati?

Le società di sicurezza blockchain hanno identificato circa due dozzine di popolari pacchetti NPM interessati, inclusi piccoli moduli di utilità come “color-name” e “color-string”. Poiché NPM è un gestore centrale di pacchetti per JavaScript, molti siti web e progetti front-end importano queste dipendenze in modo transitivo.

| color-name | Centinaia di milioni | Alto |

| color-string | Centinaia di milioni | Alto |

| Altri moduli di utilità (collettivo) | Oltre 1 miliardo in totale | Critico |

Come possono gli utenti crypto proteggere i fondi subito?

Passi immediati: smettere di firmare transazioni su wallet web, disconnettere i wallet browser dalle dApp ed evitare interazioni con siti che si affidano a JavaScript non verificato. Validare l’integrità dei pacchetti negli ambienti di sviluppo e applicare regole rigorose di Content Security Policy (CSP) sui siti che controlli.

Quali precauzioni dovrebbero prendere gli sviluppatori?

Gli sviluppatori devono fissare le versioni delle dipendenze, verificare le firme dei pacchetti dove disponibili, eseguire strumenti di scansione della supply chain e controllare gli aggiornamenti recenti dei pacchetti. Tornare a versioni note come sicure e ricostruire dai lockfile può ridurre l’esposizione. Utilizzare build riproducibili e verifiche indipendenti per le librerie front-end critiche.

Domande Frequenti

Quanto è immediata la minaccia per gli utenti crypto quotidiani?

La minaccia è immediata per gli utenti che interagiscono con wallet web-based o dApp che caricano JavaScript da pacchetti pubblici. Se un sito dipende dai moduli contaminati, il codice di scambio indirizzo può essere eseguito nel browser durante il flusso di transazione.

Chi ha identificato la compromissione e cosa ha detto?

Il CTO di Ledger, Charles Guillemet, ha segnalato pubblicamente il problema, sottolineando la scala e il meccanismo dello scambio di indirizzi. Anche società di sicurezza blockchain hanno riportato i moduli impattati. Queste osservazioni provengono da post pubblici e avvisi di sicurezza riportati da esperti del settore.

Punti Chiave

- Smetti di firmare transazioni: Evita di firmare nei wallet web finché i pacchetti non sono verificati.

- Controlla le dipendenze: Gli sviluppatori devono fissare, firmare e scansionare i pacchetti NPM utilizzati nel codice front-end.

- Usa misure difensive: Disconnetti i wallet, cancella le sessioni e utilizza strumenti CSP e di scansione della supply chain.

Conclusione

L’exploit della supply chain NPM dimostra come piccoli pacchetti di utilità possano rappresentare un rischio sistemico per gli utenti crypto abilitando la sostituzione silenziosa degli indirizzi. Mantieni una postura difensiva: smetti di firmare transazioni, controlla le dipendenze e segui gli avvisi verificati. COINOTAG aggiornerà questo report man mano che verranno pubblicati ulteriori dettagli tecnici confermati e soluzioni (pubblicato il 2025-09-08).