イーサリアムのスマートコントラクトが開発者を標的�としたJavascriptマルウェアを密かに拡散

ハッカーはEthereumのスマートコントラクトを利用して、一見無害に見えるnpmパッケージ内にマルウェアのペイロードを隠蔽しており、この手法によってブロックチェーンが堅牢なコマンドチャネルとなり、対策や削除が困難になっています。

ReversingLabsは、colortoolsv2とmimelib2という2つのnpmパッケージについて詳細を明らかにしました。これらはEthereum上のコントラクトを読み取り、パッケージ自体にインフラをハードコーディングするのではなく、セカンドステージのダウンローダーのURLを取得します。この選択により静的なインジケーターが減少し、ソースコードレビューでの手がかりも少なくなります。

これらのパッケージは7月に登場し、公開後に削除されました。ReversingLabsは、これらのプロモーションがsolana-trading-bot-v2を含むGitHubリポジトリのネットワークにまで及んでいたことを突き止めました。これらは偽のスターや水増しされたコミット履歴、なりすましのメンテナーを用いて、開発者を悪意のある依存チェーンへと誘導するソーシャルレイヤーを形成していました。

ダウンロード数は少なかったものの、手法自体が重要です。The Hacker Newsによれば、colortoolsv2は7回、mimelib2は1回ダウンロードされており、これは依然として機会主義的な開発者ターゲティングに合致します。SnykとOSVは現在、両パッケージを悪意のあるものとしてリストアップしており、チームが過去のビルドを監査する際の迅速なチェックが可能です。

歴史は繰り返す

オンチェーンのコマンドチャネルは、2024年後半に研究者が追跡した数百のnpmタイポスクワットにわたる大規模キャンペーンを反映しています。その波では、パッケージがinstallまたはpreinstallスクリプトを実行し、EthereumコントラクトをクエリしてベースURLを取得し、その後node-win.exe、node-linux、node-macosといったOS固有のペイロードをダウンロードしていました。

Checkmarxは、0xa1b40044EBc2794f207D45143Bd82a1B86156c6bというコアコントラクトと、0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84というウォレットパラメータを記録し、45.125.67.172:1337や193.233.201.21:3001などのインフラも観測されています。

Phylumのデオブスクエーションによると、同じコントラクトに対してethers.jsのgetString(address)コールが行われており、C2アドレスが時間とともにローテーションされていることが記録されています。この挙動により、コントラクトの状態がマルウェア取得の可動ポインタとなります。Socketも独自にタイポスクワットの氾濫をマッピングし、同じコントラクトとウォレットを含む一致するIOCを公開しており、クロスソースでの一貫性が確認されています。

古い脆弱性が依然として蔓延

ReversingLabsは、2025年のパッケージを規模ではなく手法の継続と位置付けており、スマートコントラクトが次のステージのURLをホストし、ペイロード自体はホストしないという点が特徴です。

GitHubでの配布活動には、偽のスターやchoreコミットが含まれており、表面的なデューデリジェンスを通過し、偽リポジトリのクローン内で自動依存関係アップデートを活用することを狙っています。

この設計は、GitHub Gistやクラウドストレージなどのサードパーティプラットフォームを間接参照に利用する以前の手法に似ていますが、オンチェーンストレージは不変性、公開可読性、中立的な場を追加し、防御側が容易にオフラインにできないという特徴があります。

ReversingLabsによれば、これらのレポートから得られる具体的なIOCには、7月のパッケージに関連するEthereumコントラクト0x1f117a1b07c108eae05a5bccbe86922d66227e2b、2024年のコントラクト0xa1b40044EBc2794f207D45143Bd82a1B86156c6b、ウォレット0x52221c293a21D8CA7AFD01Ac6bFAC7175D590A84、ホストパターン45.125.67.172および193.233.201.21(ポート1337または3001)、および前述のプラットフォームペイロード名が含まれます。

2025年のセカンドステージのハッシュには021d0eef8f457eb2a9f9fb2260dd2e391f009a21が含まれ、2024年の波についてはCheckmarxがWindows、Linux、macOSのSHA-256値をリストアップしています。ReversingLabsも各悪意のあるnpmバージョンのSHA-1を公開しており、チームが過去の曝露をアーティファクトストアでスキャンするのに役立ちます。

攻撃への防御策

防御策として、インストールやCI中にライフサイクルスクリプトが実行されるのを防ぐことが即時のコントロールとなります。npmはnpm ciやnpm installで--ignore-scriptsフラグをドキュメント化しており、チームはこれを.npmrcでグローバルに設定し、必要なビルドのみを別ステップで許可できます。

Node.jsのセキュリティベストプラクティスページも同様のアプローチを推奨しており、ロックファイルによるバージョンの固定や、メンテナーやメタデータの厳格なレビューも推奨されています。

上記IOCへのアウトバウンドトラフィックをブロックし、ethers.jsを初期化してgetString(address)をクエリするビルドログにアラートを出すことで、チェーンベースのC2設計に合致した実用的な検知が可能です。

パッケージは削除されましたが、パターンは残り、オンチェーンの間接参照はタイポスクワットや偽リポジトリと並んで、開発者マシンに到達する再現可能な手法となっています。

この記事「Ethereum smart contracts quietly push javascript malware targeting developers」はCryptoSlateに最初に掲載されました。

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

韓国は暗号資産取引所を銀行のように扱いたいと考えている

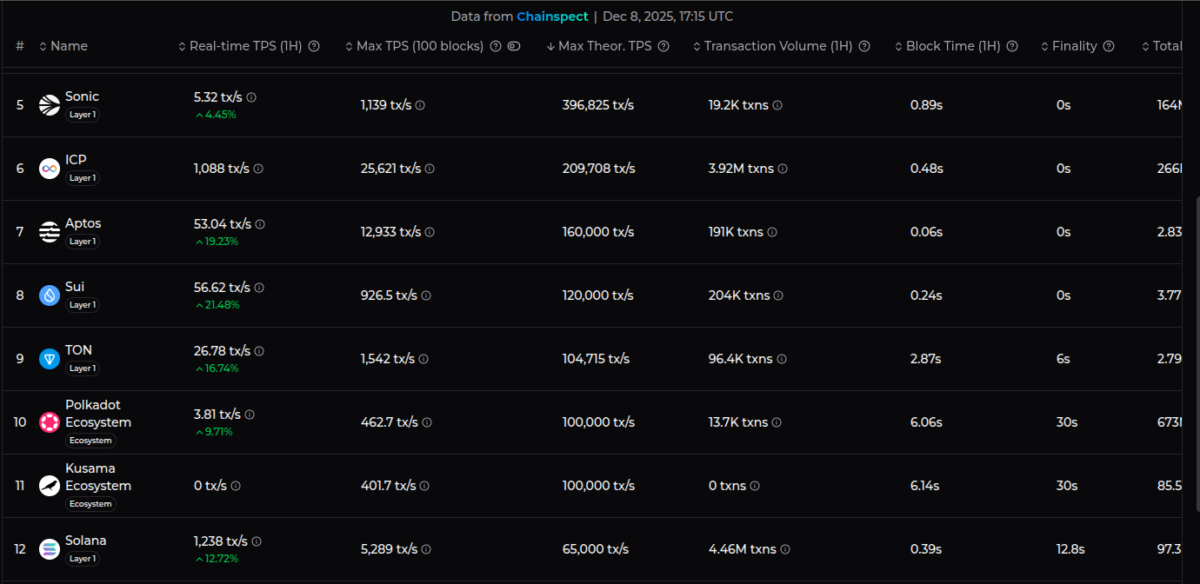

NEARはシャーディングされたテスト環境で毎秒100万件のトランザクションを達成

NEAR Protocolは、70シャードを使用したベンチマークテストで毎秒100万件のトランザクションを達成し、シャーディングのスケーラビリティがVisaのピーク容量をはるかに上回る可能性を示しました。

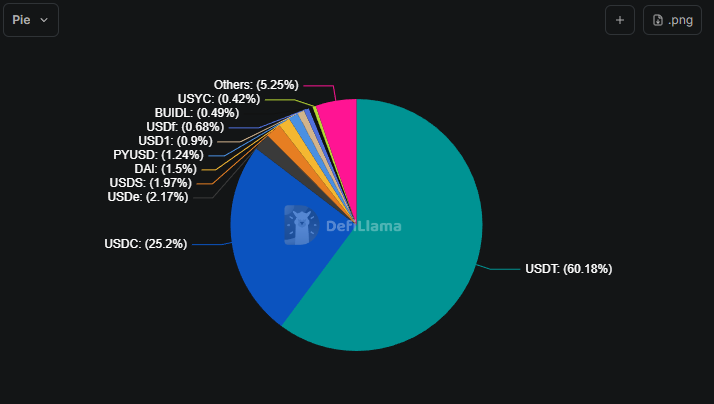

TetherのステーブルコインUSDTがアブダビのADGMでマルチチェーン規制認可を獲得

アブダビ・グローバル・マーケットは、Aptos、TON、TRONを含む複数のブロックチェーン上でTetherのUSDTステーブルコインを正式に認可し、主要な規制拡大を示しました。

反発に騙されるな!bitcoinはいつでも再び下落する可能性がある|特別分析

アナリストのConaldoは、クオンツ取引モデルを用いて先週のbitcoinの市場動向を振り返り、2回の短期取引を成功させ、累計利益は6.93%となりました。今週はbitcoinがレンジ相場を維持すると予測し、それに応じた取引戦略を立てています。 要約はMars AIによって生成�されました。この要約はMars AIモデルによるものであり、内容の正確性や完全性は現在も改良の段階にあります。