Passkeyウォレット:暗号ウォレットの「テスラ」モーメント

真の変革は鍵をより良く保護することではなく、鍵が盗まれることを不可能にすることにあります。Passkeyウォレット時代へようこそ。

序章:500億ドルの行方の謎

2025年2月、暗号史にまた重い一筆が加わった。業界で最も信頼されていたマルチシグソリューションSafe(Wallet)が、フロントエンド攻撃によって16億ドルを失った。この事件は、深遠なゼロデイ脆弱性(Zero-day Exploit)や量子計算の突破によるものではなく、暗号誕生以来存在してきた根本的な問題、すなわちユーザーが鍵を操作するインターフェース自体の脆弱さによるものだった。

2020年以来、500億ドル以上が「安全」と謳われたウォレットから忽然と消えた。ハッキング手法はどれも似通っている:ブロックチェーンは破られていない、暗号技術も解読されていない。しかし、資金は謎のように消失する。受け入れがたい真実は、「安全」なウォレットは実は安全ではないということだ。錠前は十分に堅固だが、私たちはしばしば間違った扉を守っている。

もし問題がセキュリティ防御にあるのではなく、根本的なアーキテクチャ自体にあるとしたら?

一、資産はオンチェーン、鍵はウォレットに

「ウォレット」の概念の修正

まず、多くの人が気づいていないことがある。ウォレットには暗号資産が保存されているわけではない。あなたのbitcoinはLedgerに、あなたのethereumはMetaMaskにあるわけではない。

暗号資産はブロックチェーン上に存在する。それは破壊不可能で透明な「金庫」であり、暗号資産の真正性は検証できるが、どのウォレットにも存在しない。ブロックチェーンの金庫は完璧だ。ハッカーは攻撃できず、改ざんもできず、永遠に存在する。あなたのウォレットにあるのは金庫を開ける鍵束であり、資産そのものではない。

この点を理解すれば、私たちのセキュリティ認識は再構築される:

- 金庫(The Vault):資産はブロックチェーンの金庫に住んでいる。数千のノードに分散し、数学的コンセンサスによって守られている。

- 鍵 / 秘密鍵(Private Key):金庫を開ける唯一の方法。この文字列が漏洩すれば、資産への絶対的なコントロール権を失う。

- 公開鍵 / アドレス(Public Address):資産がブロックチェーン上で持つ住所。安全に共有でき、電子メールアドレスのようなもの。

- デジタル署名(Digital Signature):偽造不可能な認可。取引を実行できる数学的証明。

- トランザクション(Transaction):署名された指示。これにより資産が移転できる。

このロジックを理解すれば、ウォレットが直面するセキュリティの課題は非常に明確になる。資産はブロックチェーン上で非常に安全だが、すべてのハッキング、盗難、損失は「誰かが脆弱性を利用して鍵を手に入れた」ことによる。

ウォレットの進化を15年間駆動してきた問題は、実に単純かつ複雑だ。どうやって鍵を守るか?

二、4世代の鍵管理技術の進化

暗号ウォレットの歴史は、本質的に鍵の隠蔽の歴史だ。ウォレット技術の革新は前世代の失敗から学びつつも、必然的に新たな脆弱性を導入してきた。もしかすると、アーキテクチャ設計から問題を回避する時が来たのかもしれない。

第一世代:ソフトウェアウォレット / ホットウォレット(2009年~現在)

最初の解決策は論理的だが古典的だった。鍵を暗号化しパスワードで隠す。ソフトウェアウォレットはユーザーの秘密鍵をデバイス上に保存し、ニーモニックフレーズ(12または24単語)として保存する。ユーザーはニーモニックフレーズを紙に書き写し、厳重に保管し、絶対に失くさないようにと繰り返し警告される。

この方法は一見シンプルだが、実は脆弱性だらけだ。ソフトウェアはハッキングされる可能性があり、PCはウイルスに感染し、クリップボードマルウェアがアドレスをすり替え、フィッシングサイトがニーモニックフレーズを盗み、ブラウザ拡張機能も破られる可能性がある。今やソフトウェアウォレットの脆弱性はユーザーに数十億ドルの損失をもたらし、その損失は日々増加している。

鍵がソフトウェア内にある限り、非常に脆弱だ。

第二世代:ハードウェアウォレット / コールドウォレット(2014年~現在)

業界の対応策は物理的隔離(Isolation)だった。LedgerやTrezorなどのハードウェアウォレットは鍵をオフラインで専用ハードウェアに保存し、インターネットに接続しない。鍵はセキュアチップ内に留まり、デバイス内部で署名され、マルウェアのリスクに晒されない。

しかし新たな問題が生じた。ハードウェアウォレットは非常に使いにくい。USBデバイスを持ち歩いてコーヒーを買うことを想像してほしい。日常生活で紛失、盗難、破損する可能性があり、サプライチェーン攻撃(Supply Chain Attack)でユーザーの手に届く前に悪意のあるコードが仕込まれることもある。よく知られたLedgerのユーザー情報漏洩事件では数百万のユーザーアドレスが流出し、ハッカーは攻撃をオンラインからオフラインに切り替えることさえできた。

隔離は確かに安全性をもたらすが、利便性を犠牲にする。

第三世代:マルチパーティ計算ウォレット(MPC)(2018年~現在)

マルチパーティ計算ウォレットは異なるアプローチを試みた。鍵を断片化し、単一の参加者が完全な鍵を持たない。複数の参加者が協力して初めて取引に署名できるが、鍵自体はどこにも完全な形で再構成されない。

機関投資家は非常に満足した。ついにニーモニックフレーズのリスクなしに企業としてウォレットを管理できるようになった。しかしMPCは、暗号世界が本来排除しようとした「信頼」を再導入してしまった。ユーザーはカストディサービスプロバイダーに依存しなければならず、彼らが共謀したり、消失したり、ハッキングされたり、サービス提供を拒否したりする可能性がある。

2025年10月14日、MPCウォレットプロバイダーPrivyはネットワーク負荷の問題でサーバーが2時間ダウンし、数十万のPrivyウォレットユーザーが送金できなくなった。また、MPCウォレットの導入は複雑でコストも高い。結局、鍵の断片は他人に委ねられている。今や多くの規制当局がMPCウォレットを部分的なカストディと見なし、真のセルフカストディとは認めていない。

信頼の分散は中央集権的な信頼よりは良いが、結局は人への信頼に依存している。

第四世代:Passkey(パスキー)ウォレット(2024年~現在)

第四世代ウォレットは根本的なアーキテクチャの転換を行った。もはや鍵を隠したり分割したりするのではなく、鍵をデバイスのセキュアチップ内に封印する。これはApple PayやGoogle Payを守るのと同じハードウェアだ。鍵は存在するが、決して抽出・エクスポート・盗難されることはない。ユーザーの生体認証を通じてのみ使用できる。

ニーモニックフレーズも、ハードウェアデバイスも、第三者も不要だ。

進化のタイムライン

- 2009:最初のbitcoinウォレット、ローカルに鍵を保存

- 2014:Ledgerが初のコンシューマー向けハードウェアウォレットをリリース

- 2018:MPC技術が機関投資家に導入され始める

- 2025:初のエンタープライズ向けPasskeyウォレット(zCloak.Money)が登場

- 2025~2027:Passkeyウォレットへの大規模な移行が始まる

各世代のウォレットは前世代の致命的な欠陥を解決したが、同時に新たな問題ももたらした。ユーザーは常に安全性と利便性の間で選択を迫られてきた。しかしPasskeyウォレットは、初めて両方を同時に提供できるソリューションだ。

三、致命的な欠陥 - 脆弱なインターフェース

業界にはあまり語られない事実がある。最初の3世代のウォレットは、鍵の保存とは無関係な致命的な欠陥を共有している。

ユーザーがソフトウェアウォレット、ハードウェアウォレット、あるいはMPCソリューションを使う場合でも、Web2インフラを通じてアクセスしなければならない:

- フロントエンド/アプリケーションは中央集権サーバーでホスティングされている(乗っ取られる可能性あり)

- DNSが漏洩する可能性がある(ユーザーを偽サイトに誘導)

- ブラウザ拡張機能が置き換えられる可能性がある(悪意あるバージョンに)

- ネットワークインターフェースがフィッシングされる可能性がある(完璧なコピーでユーザーの鍵を盗む)

16億ドルのSafe(Wallet)攻撃はこれを完全に証明した。ウォレットにアクセスするインターフェースが破られれば、どんなに安全な鍵の保存も無意味だ。

現在の業界の問題は:

- 第一世代ソフトウェアウォレット:ニーモニックフレーズは軍事レベルの技術で暗号化されているが、自動更新/中央集権サーバーから配布されるブラウザプラグインやアプリでアクセスする。

- 第二世代ハードウェアウォレット:鍵は破られないセキュアハードウェアに保存されているが、漏洩する可能性のあるウェブサイトからダウンロードしたデスクトップソフトで管理する。

- 第三世代MPCウォレット:鍵は先進的な暗号技術で複数の参加者に分散されているが、従来インフラが提供するウェブポータルで管理されている。

これは、破壊不可能な金庫に紙の扉をつけているようなものだ。

各世代のウォレットは鍵の保護に夢中になり、ユーザーがアクセスするインターフェースの保護を怠ってきた。ハッカーは非常に賢く、セキュリティチームがより高度な錠前を作っている間に、攻撃者は扉そのものをすり替えてしまう。

これが第四世代ウォレットが解決する痛点だ。鍵とインターフェースの両方を同時に守ることができる。

四、ウォレット攻撃パターンの整理

Passkeyウォレットがなぜ革命的なのかを理解するには、まず暗号資産がどのように盗まれるのかを知る必要がある。特定のアーキテクチャの弱点を突いた攻撃は、大きく4つに分類できる。

フロントエンド/インターフェース攻撃(Frontend / Interface Attacks)

最も破壊的な攻撃は、ブロックチェーンやウォレット自体ではなく、インターフェースを狙う。DNSハイジャックでユーザーを見た目が全く同じ偽サイトにリダイレクトする。前述のSafe(Wallet)攻撃もこの手法だ。攻撃者がネットワークフロントエンドに侵入し、悪意あるコードを注入。ユーザーが通常の取引だと思って署名すると、ウォレットが空になる。

ブラウザプラグイン攻撃も同様に狡猾だ。開発者アカウントを乗っ取り悪意あるアップデートを配信したり、ユーザーにハッカースクリプトを誤ってダウンロードさせたりして、安全な拡張機能を悪意あるバージョンに置き換える。ユーザーは慣れ親しんだインターフェースを信頼し、知らずにすべての取引で資産を攻撃者に送ってしまう。

ニーモニックフレーズの盗難(Seed Phrase Theft)

数十億ドルの暗号資産を守る12または24単語は、実は非常に脆弱だ。攻撃手法には:

- 物理的盗難:書き留めたニーモニックフレーズを撮影・盗難。

- デジタル盗難:マルウェアが特定パターンをスキャンしてニーモニックフレーズを特定。

- ソーシャル検証:偽のカスタマーサポートや技術サポートがユーザーに「検証」と称してニーモニックフレーズを入力させる。

- 偽のニーモニックフレーズジェネレーター:事前に決められた脆弱なニーモニックフレーズを生成。

ニーモニックフレーズが漏洩すれば、完全かつ永続的な損失となる。復元も仲裁も取り消しもできない。

フィッシング攻撃(Phishing Operations)

暗号フィッシングは産業化された詐欺システムに進化している。よくある手口には:

- 承認フィッシング(Approval Phishing):ユーザーに無制限のトークン権限を与えさせる。

- 偽のエアドロップ:緊急感を演出し、ユーザーの警戒心を緩める。

- クローンサイト:人気DeFiサイトのインターフェースを1:1でコピーし、ユーザーの認証情報やニーモニックフレーズを盗む。

ネットの世界では、完璧な模倣のコストはごくわずか。専門家でも騙されることがある。

サプライチェーン汚染(Supply Chain Compromises)

現代のソフトウェアシステムは相互依存しており、無数の攻撃機会がある。漏洩したnpmパッケージ(JavaScript依存ライブラリ)は数千のウォレットに影響を与え、ハードウェアウォレットのファームウェアアップデートがバックドアを導入することもある。多層依存の中に、数ヶ月後に発動する悪意あるコードが潜んでいることもある。

Ledger Connect Kit攻撃はその典型例だ。汚染されたライブラリが複数のDeFiアプリに影響し、エコシステム全体のウォレットが空になった。

五、Passkeyウォレットの登場

Passkeyとは何か?

Passkeyは新奇な暗号技術ではない。Apple、Google、Microsoftが数十億ドルを投じて開発した、未来のデジタルセキュリティ認証システムだ。ユーザーがFaceIDでiPhoneを解除したり、TouchIDでGitHubにログインしたり、Windows Helloでシステムにアクセスしたりする時、実はすでにPasskeyを使っている。

今や世界トップのテック・金融大手がこの仕組みを採用している。Binance、Coinbase、PayPalはPasskeyで数百万のアカウントを守り、Amazon、Google、Microsoftはこれをセキュリティ標準にしている。このWebAuthn / FIDO2標準に基づく技術は、数十億ユーザーによる実戦検証を経ている。

新たなブレイクスルーは、この成熟した技術が暗号ウォレットに応用されることだ。

Passkeyがセキュリティモデルをどう再構築するか:

- 生体認証:ユーザーの顔や指紋が唯一のアクセス手段となる。

- ドメインバインディングセキュリティ:各Passkeyは特定のドメインにバインドされ、フィッシングが数学的に不可能になる。

- シェアされない秘密:パスワードやニーモニックフレーズと異なり、Passkeyは決してユーザーのデバイスから離れない。

- ハードウェアサポート:鍵はデバイスのセキュアチップ(Secure Enclave)に保存され、支払い認証情報を守るのと同じチップだ。

AppleがiOS 16でPasskeyを標準にした時、彼らは単にパスワードを改良したのではなく、パスワードそのものを廃止した。同じ革命が暗号通貨分野にも訪れている。

完全なアーキテクチャ(The Complete Architecture)

現代のPasskeyウォレットは、3つの重要なレイヤーを組み合わせて実現されている。それらが連携し、かつてないセキュリティを実現する。

第1層:セキュアチップ内のPasskey

秘密鍵はデバイスのセキュアチップ内で生成され、永続的に存在する。ソフトウェアには保存されず、ユーザー自身もアクセスできない。唯一の機能は、ユーザーが認証した時に取引に署名することだけだ。

第2層:改ざん不可能なフロントエンド(Immutable Frontend)

Passkeyウォレットのインターフェースは従来のウェブサーバーではなく、全体がオンチェーンにデプロイされる。このフロントエンドは改ざんできず、置き換えもできない。ブロックチェーンそのもののように永続的だ。

第3層:オンチェーン直接実行(Direct Blockchain Execution)

取引は認証済みデバイスから直接ブロックチェーンに送られる。中間サーバーもAPIキーも、攻撃される中央集権インフラも存在しない。

実際の応用

現在、Passkeyウォレットを模索するチームはいくつかあるが、zCloak.Moneyが完全なアーキテクチャを最初に実現した:

- Passkeyによる認証

- ICPによるオンチェーンフロントエンド構築

- Chain-key Cryptographyによるマルチチェーン対応

このシステムはすでに稼働し、実際に利用されている。

鍵となる改ざん不可能なフロントエンド

Passkeyと改ざん不可能なフロントエンドを組み合わせる巧妙さは、セキュリティシステムの両端の問題を解決する点にある。従来のウォレットは、どんなに鍵が安全でも、アクセスインターフェースが乗っ取られれば全てが崩壊する。従来のウェブフロントエンドを使うPasskeyウォレットも、DNSハイジャックやサーバー侵入の脅威に晒される。

しかし、フロントエンド自体がブロックチェーン上に存在すれば、改ざんできず、検証可能で永続的だ。ユーザーが見て操作するウォレットそのものがプロトコルの一部となる。

この技術の融合は前例のない成果を生み出した。破られないウォレットは、より強い防御によるのではなく、攻撃の入口を完全に排除することで実現される。

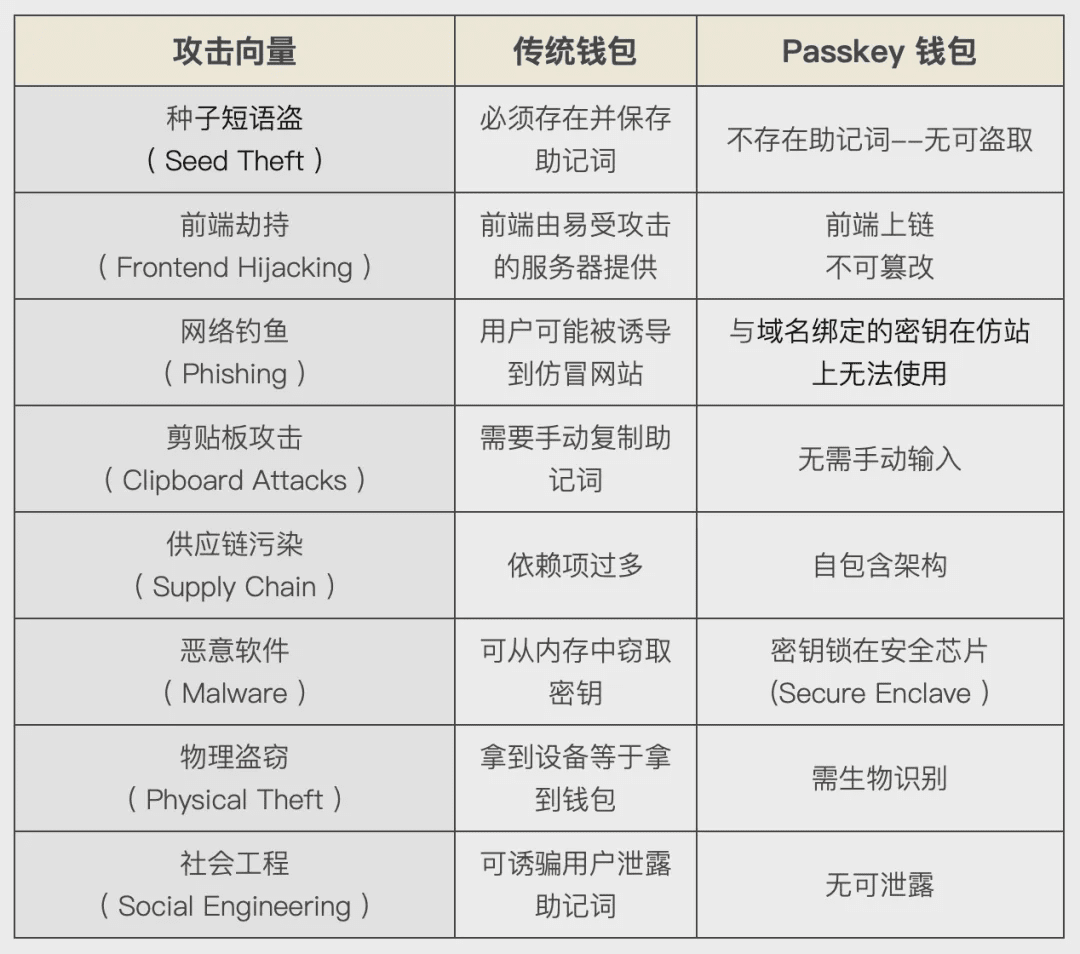

六、免疫レベルのアーキテクチャ革新

Passkeyウォレットは単に攻撃に耐えるだけでなく、論理的に大半の攻撃を不可能にする。セキュリティは壁を高くすることで実現するのではなく、アーキテクチャによる免疫で実現される。

免疫マトリックス

技術原理

この免疫性は根本的なアーキテクチャの違いから生まれる:

- Passkeyは抽出も複製もできない。秘密鍵はセキュアチップ内で生成され、永続的にバインドされる。抽出する関数も、読み取るAPIも存在しない。デバイスの最高権限(Root Access)を得てもアクセスできない。

- 生体認証はローカルで完結。顔や指紋データは決してユーザーのデバイスから離れない。セキュアチップが生体情報を認証し、一致した時だけ鍵の署名を許可する。ネットワークリクエストや外部認証、攻撃面とは無関係だ。

- ドメインバインディングでリダイレクトを阻止。各Passkeyは暗号的に特定ドメインにバインドされる。攻撃者が完璧な偽サイトを作っても、そのPasskeyはそこで動作しない。攻撃は物理的に不可能になる。

- 改ざん不可能なフロントエンドは乗っ取れない。ウォレットインターフェースが従来のウェブではなくブロックチェーンプロトコルとして存在する時、攻撃できるサーバーも、ハイジャックできるDNSも、汚染できるCDNもない。このインターフェースはブロックチェーンそのもののように不変だ。

七、テスラ・モーメント

テスラがより良いガソリンエンジンを作ったのではなく、ガソリンそのものへの依存を消し去ったように、Passkeyウォレットはもはやニーモニックフレーズを必要としない。

パラダイムシフト

技術革命のパターンは明確だ。最初は重視されない(「馬が速く走れるのに、なぜ自動車が必要?」)、次に非現実的と思われる(「電気自動車はどこで充電するの?」)、最後には破壊的な新基準となる(「まだガソリン使ってるの?時代遅れだね」)。

私たちは今、転換点にいる。Passkeyウォレットはイノベーションから必需品へと移行しつつある。

応用展望

現在、アーリーアダプターである暗号ネイティブ企業や先見の明のある機関金庫がPasskeyウォレットへ移行し、卓越したセキュリティと操作性で競争優位を得ている。

- 1~2年後:企業がPasskeyウォレットを大規模導入し、重大なハッキングが従来ウォレットを打撃し続ける中、保険会社はPasskeyウォレットの使用を保険条件にし、取締役会は「なぜ最も安全なウォレットを使っていないのか」と問い始める。

- 3~5年後:主流化し、ニーモニックフレーズの使用は危険信号となる。パスワードのみで2FAを使わないのと同じように。新規ユーザーはニーモニックフレーズを完全にスキップし、直接Passkeyを使う。

- 将来:ニーモニックフレーズは消え、ダイヤルアップモデムやフロッピーディスクのようになる。かつて紙に書いた24単語で数十億ドルを守っていたという発想は、マットレスの下に現金を隠すのと同じくらい馬鹿げて見えるだろう。

率直な真実

すべての技術変革はこのパターンに従う:抵抗、受容、支配。電報から電話、フィルムからデジタル、内燃機関から電気自動車へ。卓越した技術は漸進的な改良で勝つのではなく、前世代技術を完全に無効化することで勝つ。

Passkeyウォレットは単なる一歩ではなく、デジタル資産セキュリティモデルの進化そのものだ。

結論:選択の時

解決策は目の前にある。

500億ドルの損失を経て、暗号業界は十字路に立っている。同じ脆弱なアーキテクチャでイテレーションを続けるのか――紙の扉により強固な錠前をつけるのか――それともウォレットセキュリティの考え方を転換するのか。

Passkeyウォレットはこの転換を象徴する。部分的な最適化ではなく、アーキテクチャの変革だ。

テックジャイアントはすでにPasskeyが未来の認証方式であることを証明した。最初の暗号実装:zcloak.moneyはすでに稼働し、安全性と利便性が両立できることを証明した。

技術変革は予測可能なパターンに従う。今日革命的に見える技術も、明日には標準となる。問題はPasskeyウォレットが規範になるかどうかではなく、いつ規範になるかだ。

暗号ウォレットのテスラ・モーメントはすでに到来している。

唯一の問題は:あなたは準備ができているか?

免責事項:本記事の内容はあくまでも筆者の意見を反映したものであり、いかなる立場においても当プラットフォームを代表するものではありません。また、本記事は投資判断の参考となることを目的としたものではありません。

こちらもいかがですか?

市場シェアが60%急落、HyperliquidはHIP-3とBuilder Codesで再び頂点に立てるか?

Hyperliquidは最近、どのような出来事を経験しましたか?

ETH急落の背後にある複数の衝撃:連鎖的な清算とテクニカルデッドクロスの解析

Tetherによるユヴェントス買収の背後にあるヨーロッパ階級闘争

暗号資産が退屈になったのではなく、あなたがついにゲームのルールを理解したのです。