- ある暗号資産ユーザーが、取引履歴から偽装されたウォレットアドレスをコピーしたことで、 5,000万ドル相当のUSDTを失いました。

- この攻撃は address poisoningを利用し、アドレスの中央部分を省略表示するウォレットインターフェースの仕様を悪用しました。

- 資金はすぐに複数のウォレットを経由して分散され、一部は Tornado Cashに送られたため、資金回収の可能性が大きく制限されました。

たった一度のコピー&ペーストのミスが、オンチェーンで記録された中でも最も高額なユーザーエラーの一つとなりました。この事件は、単純なインターフェースの習慣が、慎重な行動を上回り、取り返しのつかない損失につながることを浮き彫りにしています。

目次

通常のテスト送金が5,000万ドルの損失に変わった経緯

Lookonchainをはじめとするオンチェーン調査員によると、被害者は多くの経験豊富なユーザーが推奨する「小額のテスト送金」という手順から始めました。ユーザーはまず

しかし、このテスト送金が引き金となりました。

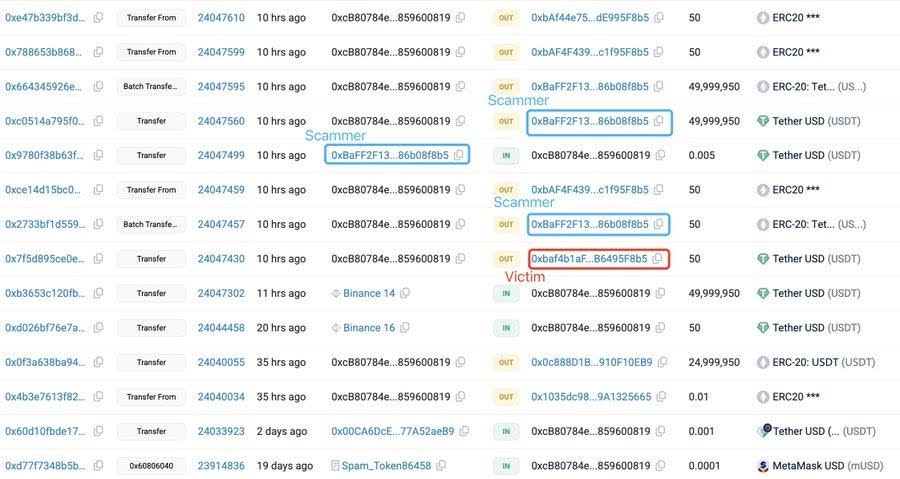

間もなく、詐欺師がaddress poisoningの手口を仕掛けました。攻撃者は、被害者の本物のアドレスと同じ最初と最後の4桁を持つウォレットアドレスを作成しました。そして、その偽アドレスに少額の取引を被害者に送信し、取引履歴に本物のように記録されるようにしました。

被害者が本送金を実行しようとした際:

Address Poisoning:低技術で高い影響力を持つ攻撃

個人の秘密鍵をハッキングしたり、スマートコントラクトを利用する必要はありません。これは人間のインターフェースと行動に依存しています。

なぜこの攻撃が大規模に機能し続けるのか

ほとんどのウォレットは、見やすさを向上させるためにアドレスを省略表示します。ユーザーは送金時、アドレスの最初と最後だけを確認することが多く、攻撃者はこの特徴を利用して、同じ見た目のアドレスを生成します。

今回のケースでは、詐欺師はテスト送金直後にこの手口を実行し、自動監視を行っていたことが示唆されます。攻撃者は、ほぼ同一のアドレスを取引履歴に残すことで、利便性を優先する被害者の油断を誘いました。

この手法は、複雑なDeFiエクスプロイトと比べて基本的なものと見なされています。しかし、巨額の資金が絡む場合、「単純な」詐欺でも壊滅的な損失を生み出すことが明らかになりました。

盗難後のオンチェーンでの動き

ブロックチェーンの記録によると、盗まれたUSDTはそのまま放置されることはありませんでした。攻撃者は資金の一部をすぐにETHに交換し、複数のウォレットに分散して送金しました。これは追跡を困難にするための典型的な手口です。

その後、資産はTornado Cashというプライバシーミキサーに送られ、送金の痕跡が隠されました。このようなサービスに資金が投入されると、取引所やバリデーターが即座に対応しない限り、資金回収はほぼ不可能となります。

アナリストによれば、ウォレットの連鎖は効率的かつ事前に計画されており、詐欺師は大口送金が行われると同時に行動を起こす準備ができていたとされています。

なぜこの事件がアナリストたちを驚かせたのか

address poisoningは広く知られており、少額の迷惑詐欺としてよく議論されています。しかし、このケースが際立っているのは、その規模とミスの内容です。

被害者は小額のテスト送金という一般的な安全策を実施していました。皮肉にも、その行動が攻撃者に偽アドレスを投入するタイミングを与えてしまいました。

オンチェーンの観察者は、元の保存先からアドレスをコピーしていれば、数秒の違いで損失を完全に防げたと指摘しています。ブロックチェーンの即時確定性により、取り消しの余地はありませんでした。

ウォレット設計と人的要因

この事件はウォレットのUX設計について疑問を投げかけます。アドレスの省略表示は視認性を高めますが、多額の資金を扱うユーザーのセキュリティを低下させます。

現在、一部のウォレットではaddress poisoningの警告や、既知アドレスに酷似したアドレスへのフラグ表示が行われています。また、事前承認済みアドレスへの送金のみを許可するホワイトリスト機能を提供するものもありますが、これらの機能の普及はまだ一貫していません。

高額送金の場合、目視確認だけに頼るのは不十分であることが証明されました。この事件は、経験豊富なユーザーであっても、時間的なプレッシャー下で予測可能なパターンに陥る可能性があることを示しています。