Raport analityczny dotyczący technicznego śledztwa w sprawie ataku hakerskiego na pulę wydobywczą LuBian i kradzieży ogromnej ilości bitcoinów

Niniejszy raport podchodzi do sprawy z perspektywy technicznej, wykorzystując analizę technologiczną do dogłębnego omówienia kluczowych szczegółów technicznych tego incydentu. Skupia się na analizie okoliczności kradzieży tej partii bitcoin, rekonstruuje pełną oś czasu ataku oraz ocenia mechanizmy bezpieczeństwa bitcoin, mając na celu dostarczenie cennych wskazówek dotyczących bezpieczeństwa dla branży kryptowalut i jej użytkowników.

Autor: National Computer Virus Emergency Response Center

29 grudnia 2020 roku doszło do poważnego ataku hakerskiego na pulę wydobywczą LuBian, w wyniku którego napastnicy ukradli łącznie 127272.06953176 bitcoinów (wartość rynkowa w tamtym czasie około 3.5 miliarda dolarów, obecna wartość sięga już 15 miliardów dolarów). Właścicielem tej ogromnej ilości bitcoinów był Chen Zhi, przewodniczący Prince Group z Kambodży.

Po ataku hakerskim Chen Zhi oraz jego Prince Group wielokrotnie, na początku 2021 roku i w lipcu 2022 roku, publikowali wiadomości na blockchainie, apelując do hakerów o zwrot skradzionych bitcoinów i oferując okup, jednak nie otrzymali żadnej odpowiedzi.

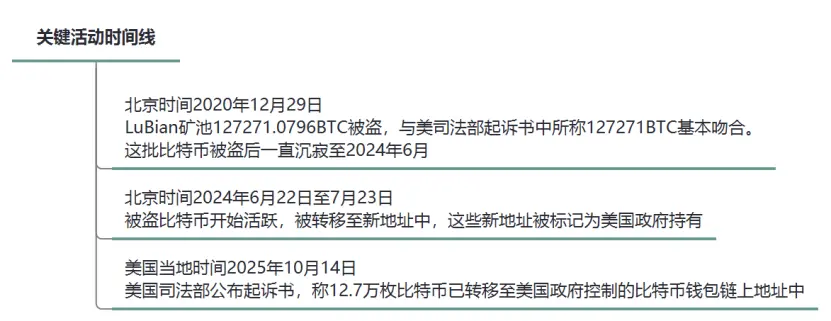

Co ciekawe, po kradzieży ta ogromna ilość bitcoinów przez cztery lata pozostawała niemal nietknięta na adresach portfeli kontrolowanych przez napastników, co jest sprzeczne z typowym zachowaniem hakerów, którzy zwykle dążą do szybkiej monetyzacji łupów. Bardziej przypomina to precyzyjną operację przeprowadzoną przez „państwową grupę hakerską”. Dopiero w czerwcu 2024 roku skradzione bitcoiny zostały przetransferowane na nowe adresy portfeli bitcoinowych i do dziś pozostają nieaktywne.

14 października 2025 roku Departament Sprawiedliwości Stanów Zjednoczonych ogłosił postawienie Chen Zhi zarzutów karnych oraz konfiskatę 127 tysięcy bitcoinów należących do niego i jego Prince Group. Wiele dowodów wskazuje, że przejęte przez rząd USA bitcoiny Chen Zhi i jego Prince Group to właśnie te same bitcoiny, które już w 2020 roku zostały skradzione z puli wydobywczej LuBian przez hakerów. Oznacza to, że rząd USA mógł już w 2020 roku, za pomocą technik hakerskich, przejąć 127 tysięcy bitcoinów należących do Chen Zhi – jest to klasyczny przypadek „czarnego przejmowania czarnego” przez państwową grupę hakerską.

Niniejszy raport, z perspektywy technicznej, poprzez analizę źródłową, dogłębnie analizuje kluczowe szczegóły techniczne tego incydentu, skupiając się na okolicznościach kradzieży bitcoinów, odtwarza pełną linię czasową ataku oraz ocenia mechanizmy bezpieczeństwa bitcoina, mając na celu dostarczenie cennych wskazówek dotyczących bezpieczeństwa dla branży kryptowalut i jej użytkowników.

I. Tło zdarzenia

Pula wydobywcza LuBian (LuBian mining pool) została założona na początku 2020 roku i szybko stała się znaczącą pulą bitcoinową, z głównymi bazami operacyjnymi w Chinach i Iranie. W grudniu 2020 roku LuBian padła ofiarą szeroko zakrojonego ataku hakerskiego, w wyniku którego skradziono ponad 90% jej zasobów bitcoinów. Łączna skradziona kwota wyniosła 127272.06953176 BTC, co niemal dokładnie odpowiada liczbie 127271 BTC wymienionej w akcie oskarżenia Departamentu Sprawiedliwości USA.

Model operacyjny puli LuBian obejmował scentralizowane przechowywanie i dystrybucję nagród za wydobycie. Bitcoiny w adresach puli nie były przechowywane na regulowanych scentralizowanych giełdach, lecz w portfelach niepowierniczych. Z technicznego punktu widzenia portfele niepowiernicze (zwane też portfelami zimnymi lub sprzętowymi) są uważane za najbezpieczniejsze miejsce przechowywania aktywów kryptowalutowych – w przeciwieństwie do kont giełdowych, które mogą zostać zamrożone decyzją administracyjną, portfel niepowierniczy jest jak sejf bankowy należący wyłącznie do właściciela, a klucz (prywatny) znajduje się tylko w jego rękach.

Bitcoin jako kryptowaluta wykorzystuje adresy on-chain do identyfikacji własności i przepływu aktywów; posiadanie klucza prywatnego do adresu on-chain daje pełną kontrolę nad bitcoinami na tym adresie. Według raportów firm analizujących blockchain, bitcoiny Chen Zhi kontrolowane przez rząd USA są ściśle powiązane z incydentem ataku hakerskiego na pulę LuBian.

Dane on-chain pokazują, że 29 grudnia 2020 roku (czas strefy GMT+8) doszło do nietypowego transferu z głównego adresu portfela bitcoinowego LuBian, na łączną kwotę 127272.06953176 BTC, co niemal dokładnie odpowiada liczbie 127271 BTC wymienionej w akcie oskarżenia Departamentu Sprawiedliwości USA. Po tym nietypowym transferze skradzione bitcoiny pozostawały nieaktywne aż do czerwca 2024 roku.

W okresie od 22 czerwca do 23 lipca 2024 roku (czas strefy GMT+8) skradzione bitcoiny zostały ponownie przetransferowane na nowe adresy on-chain i do dziś pozostają nieaktywne. Znana amerykańska platforma do śledzenia blockchaina ARKHAM oznaczyła te końcowe adresy jako należące do rządu USA. Obecnie w akcie oskarżenia nie ujawniono, w jaki sposób rząd USA uzyskał klucze prywatne do adresów on-chain z ogromną ilością bitcoinów należących do Chen Zhi.

Rysunek 1: Kluczowa linia czasowa zdarzeń

II. Analiza łańcucha ataku

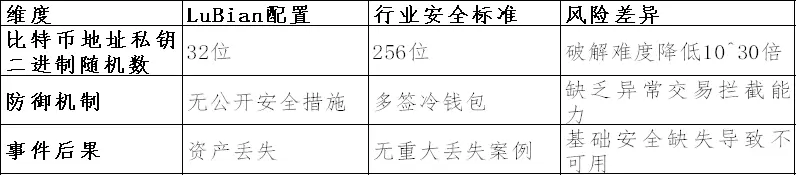

Powszechnie wiadomo, że w świecie blockchaina liczby losowe są fundamentem bezpieczeństwa kryptograficznego. Bitcoin wykorzystuje technologię szyfrowania asymetrycznego, a klucz prywatny bitcoina to 256-bitowa liczba binarna generowana losowo, której teoretyczna liczba możliwych kombinacji wynosi 2^256, co czyni jej złamanie praktycznie niemożliwym. Jednak jeśli ten 256-bitowy klucz prywatny nie jest generowany całkowicie losowo, np. tylko 32 bity są losowe, a pozostałe 224 bity można przewidzieć, siła klucza prywatnego drastycznie spada – wystarczy 2^32 (około 4.29 miliarda) prób, by go złamać. Przykładowo, we wrześniu 2022 roku brytyjski market maker Wintermute stracił 160 milionów dolarów z powodu podobnej luki w pseudolosowym generatorze liczb.

W sierpniu 2023 roku zagraniczny zespół badawczy MilkSad po raz pierwszy ujawnił istnienie luki PRNG (pseudorandom number generator) w jednym z narzędzi do generowania kluczy, uzyskując numer CVE (CVE-2023-39910). W swoim raporcie badawczym wspomnieli, że pula bitcoinowa LuBian posiadała podobną lukę, a wśród ujawnionych przez nich adresów puli LuBian zaatakowanych przez hakerów znalazło się wszystkie 25 adresów bitcoinowych wymienionych w akcie oskarżenia Departamentu Sprawiedliwości USA.

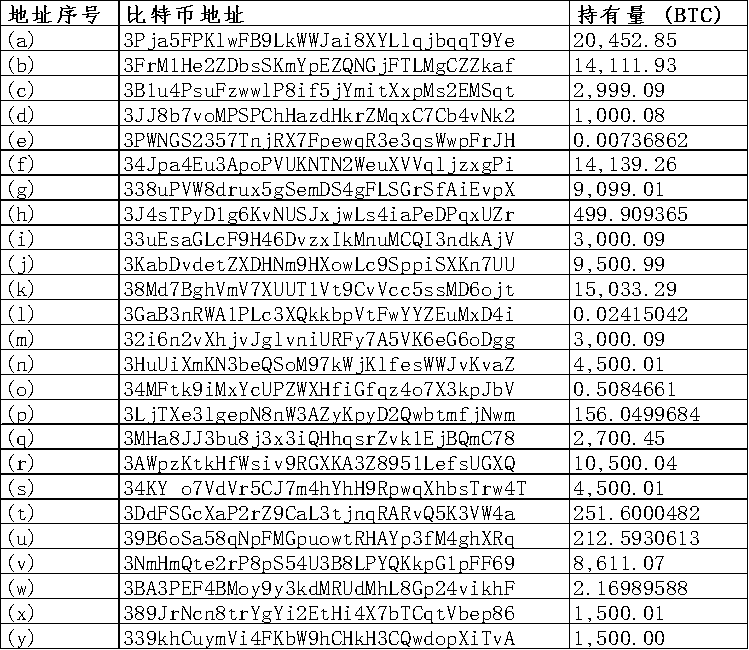

Rysunek 2: Lista 25 adresów portfeli bitcoinowych z aktu oskarżenia Departamentu Sprawiedliwości USA

Pula bitcoinowa LuBian jako system portfeli niepowierniczych polegała na niestandardowym algorytmie generowania kluczy prywatnych do zarządzania środkami, który nie stosował zalecanego standardu 256-bitowej liczby losowej, lecz opierał się na 32-bitowej liczbie losowej. Ten algorytm miał krytyczną wadę: wykorzystywał „pseudolosowy generator” Mersenne Twister (MT19937-32), którego ziarno stanowił znacznik czasu lub inny słaby parametr wejściowy. Taki PRNG zapewnia losowość odpowiadającą 4-bajtowej liczbie całkowitej, którą można efektywnie wyczerpać w nowoczesnych systemach komputerowych. Matematycznie prawdopodobieństwo złamania wynosi 1/2^32; przy założeniu, że skrypt atakujący testuje 10^6 kluczy na sekundę, czas złamania to około 4200 sekund (około 1.17 godziny). W praktyce narzędzia takie jak Hashcat lub niestandardowe skrypty mogą jeszcze bardziej przyspieszyć ten proces. Napastnicy wykorzystali tę lukę do kradzieży ogromnej ilości bitcoinów z puli LuBian.

Rysunek 3: Tabela porównawcza wad puli LuBian i branżowych standardów bezpieczeństwa

Na podstawie analizy technicznej pełna linia czasowa ataku na pulę LuBian i powiązane szczegóły przedstawiają się następująco:

1. Faza kradzieży: 29 grudnia 2020 roku (czas strefy GMT+8)

Zdarzenie: Hakerzy wykorzystali lukę w pseudolosowym generatorze kluczy prywatnych portfeli bitcoinowych puli LuBian, przeprowadzając atak brute-force na ponad 5 000 słabo losowych adresów portfeli (typ portfela: P2WPKH-nested-in-P2SH, prefiks 3). W ciągu około 2 godzin wyprowadzono z tych adresów 127272.06953176 BTC (wartość w tamtym czasie około 3.5 miliarda dolarów), pozostawiając mniej niż 200 BTC. Wszystkie podejrzane transakcje miały identyczne opłaty transakcyjne, co wskazuje na użycie zautomatyzowanego skryptu do masowego transferu.

Nadawca: Grupa słabo losowych adresów portfeli bitcoinowych puli LuBian (kontrolowana przez podmiot operacyjny puli LuBian, należący do Prince Group Chen Zhi);

Odbiorca: Grupa adresów portfeli bitcoinowych kontrolowanych przez napastników (adresy nieujawnione);

Ścieżka transferu: grupa słabych adresów portfeli → grupa adresów portfeli napastników;

Analiza powiązań: Łączna skradziona kwota to 127272.06953176 BTC, co niemal dokładnie odpowiada liczbie 127271 BTC wymienionej w akcie oskarżenia Departamentu Sprawiedliwości USA.

2. Faza uśpienia: od 30 grudnia 2020 do 22 czerwca 2024 roku (czas strefy GMT+8)

Zdarzenie: Po kradzieży w 2020 roku bitcoiny przez cztery lata pozostawały na adresach portfeli kontrolowanych przez napastników w stanie uśpienia, z wyjątkiem kilku drobnych transakcji testowych.

Analiza powiązań: Bitcoiny te pozostały niemal nietknięte aż do 22 czerwca 2024 roku, kiedy zostały całkowicie przejęte przez rząd USA, co jest sprzeczne z typowym zachowaniem hakerów i sugeruje precyzyjną operację państwowej grupy hakerskiej.

3. Faza prób odzyskania: początek 2021 roku, 4 i 26 lipca 2022 roku (czas strefy GMT+8)

Zdarzenie: Po kradzieży, podczas fazy uśpienia, na początku 2021 roku pula LuBian wysłała ponad 1 500 wiadomości za pomocą funkcji Bitcoin OP_RETURN (koszt około 1.4 BTC), osadzając je w danych blockchaina i prosząc hakerów o zwrot środków. Przykładowa wiadomość: „Please return our funds, we'll pay a reward”. 4 i 26 lipca 2022 roku pula LuBian ponownie wysłała wiadomości za pomocą OP_RETURN.

Nadawca: Słabo losowe adresy portfeli bitcoinowych LuBian (kontrolowane przez podmiot operacyjny puli LuBian, należący do Prince Group Chen Zhi);

Odbiorca: Grupa adresów portfeli bitcoinowych kontrolowanych przez napastników;

Ścieżka transferu: grupa słabych adresów portfeli → grupa adresów portfeli napastników; drobne transakcje z osadzonym OP_RETURN);

Analiza powiązań: Po incydencie kradzieży wiadomości te potwierdzają, że pula LuBian wielokrotnie próbowała skontaktować się z „trzecią stroną hakerów”, prosząc o zwrot aktywów i negocjując okup.

4. Faza aktywacji i transferu: od 22 czerwca do 23 lipca 2024 roku (czas strefy GMT+8)

Zdarzenie: Bitcoiny z grupy adresów portfeli kontrolowanych przez napastników zostały aktywowane i przetransferowane na końcowe adresy portfeli bitcoinowych. Końcowe adresy zostały oznaczone przez platformę ARKHAM jako należące do rządu USA.

Nadawca: Grupa adresów portfeli bitcoinowych kontrolowanych przez napastników;

Odbiorca: Nowa, zintegrowana grupa końcowych adresów portfeli (adresy nieujawnione, ale potwierdzone jako kontrolowane przez rząd USA)

Ścieżka transferu: grupa adresów portfeli kontrolowanych przez napastników → grupa adresów portfeli kontrolowanych przez rząd USA;

Analiza powiązań: Ta ogromna ilość skradzionych bitcoinów, po czterech latach niemal całkowitej bezczynności, ostatecznie została przejęta przez rząd USA.

5. Faza ogłoszenia konfiskaty: 14 października 2025 roku (czas lokalny USA)

Zdarzenie: Departament Sprawiedliwości USA ogłosił postawienie zarzutów Chen Zhi i „konfiskatę” 127 tysięcy bitcoinów należących do niego.

Dzięki publicznemu charakterowi blockchaina wszystkie transakcje bitcoinowe są jawne i możliwe do prześledzenia. Na tej podstawie raport prześledził źródła ogromnej ilości skradzionych bitcoinów z adresów słabo losowych puli LuBian (kontrolowanych przez podmiot operacyjny puli LuBian, prawdopodobnie należący do Prince Group Chen Zhi). Łączna liczba skradzionych bitcoinów wyniosła 127272.06953176, z czego: około 17 800 pochodziło z niezależnego „wydobycia”, około 2 300 z wynagrodzeń za wydobycie oraz 107 100 z giełd i innych źródeł. Wstępne wyniki wskazują, że nie wszystkie środki pochodziły z nielegalnych źródeł, jak twierdzi Departament Sprawiedliwości USA.

III. Analiza szczegółów technicznych luki

1. Generowanie kluczy prywatnych adresów portfeli bitcoinowych:

Kluczowa luka puli LuBian polegała na tym, że generator kluczy prywatnych wykorzystywał wadę podobną do „MilkSad” w Libbitcoin Explorer. System używał pseudolosowego generatora liczb Mersenne Twister (MT19937-32), inicjowanego jedynie 32-bitowym ziarnem, co dawało efektywną entropię na poziomie 32 bitów. Taki PRNG nie jest kryptograficznie bezpieczny (non-cryptographic) i łatwo go przewidzieć oraz odtworzyć. Atakujący mogą wyliczyć wszystkie możliwe 32-bitowe ziarna (od 0 do 2^32-1), wygenerować odpowiadające im klucze prywatne i sprawdzić, czy odpowiadają one znanym adresom portfeli (hashom publicznych kluczy).

W ekosystemie bitcoina proces generowania klucza prywatnego zwykle wygląda następująco: losowe ziarno → haszowanie SHA-256 → klucz prywatny ECDSA.

Implementacja podstawowej biblioteki puli LuBian mogła opierać się na niestandardowym kodzie lub otwartoźródłowej bibliotece (np. Libbitcoin), jednak zignorowano bezpieczeństwo entropii. Podobieństwo do luki MilkSad polega na tym, że polecenie „bx seed” w Libbitcoin Explorer również używa generatora MT19937-32, opierając się wyłącznie na znaczniku czasu lub słabym wejściu jako ziarnie, co umożliwia złamanie klucza prywatnego brute-force. W przypadku ataku na pulę LuBian dotkniętych było ponad 5 000 portfeli, co wskazuje na systemowy charakter luki, prawdopodobnie wynikający z ponownego użycia kodu przy masowym generowaniu portfeli.

2. Symulacja procesu ataku:

(1) Identyfikacja docelowych adresów portfeli (monitorowanie on-chain aktywności puli LuBian);

(2) Wyliczanie 32-bitowych ziaren: for seed in 0 to 4294967295;

(3) Generowanie klucza prywatnego: private_key = SHA256(seed);

(4) Wyprowadzenie klucza publicznego i adresu: obliczenia na krzywej ECDSA SECP256k1;

(5) Dopasowanie: jeśli wyprowadzony adres pasuje do celu, podpisanie transakcji i kradzież środków;

Porównanie z podobnymi lukami: Ta luka jest podobna do 32-bitowej wady entropii w Trust Wallet, która doprowadziła do masowego łamania adresów portfeli bitcoinowych; luka „MilkSad” w Libbitcoin Explorer również ujawniła klucze prywatne z powodu niskiej entropii. Wszystkie te przypadki wynikają z problemów w starszych bibliotekach kodu, które nie stosowały standardu BIP-39 (12-24 słów frazy seed, zapewniających wysoką entropię). Pula LuBian mogła używać niestandardowego algorytmu w celu uproszczenia zarządzania, jednak zignorowano kwestie bezpieczeństwa.

Brak zabezpieczeń: Pula LuBian nie wdrożyła podpisów wielokrotnych (multisig), portfeli sprzętowych ani portfeli deterministycznych (HD wallets), które mogłyby zwiększyć bezpieczeństwo. Dane on-chain pokazują, że atak objął wiele portfeli, co wskazuje na systemową lukę, a nie pojedynczą awarię.

3. Dowody on-chain i próby odzyskania:

Wiadomości OP_RETURN: Pula LuBian wysłała ponad 1 500 wiadomości za pomocą funkcji OP_RETURN w Bitcoinie, wydając 1.4 BTC, prosząc napastników o zwrot środków. Wiadomości te zostały osadzone w blockchainie, co potwierdza, że były to działania prawdziwego właściciela, a nie fałszerstwo. Przykładowe wiadomości to „prosimy o zwrot środków” lub podobne prośby, rozproszone w wielu transakcjach.

4. Analiza powiązań ataku:

W akcie oskarżenia Departamentu Sprawiedliwości USA z 14 października 2025 roku przeciwko Chen Zhi (sygn. akt 1:25-cr-00416) wymieniono 25 adresów portfeli bitcoinowych, które łącznie przechowywały około 127 271 BTC o wartości około 15 miliardów dolarów i zostały skonfiskowane. Analiza blockchaina i dokumentów oficjalnych wykazuje silny związek tych adresów z atakiem na pulę LuBian:

Bezpośrednie powiązanie: Analiza blockchaina pokazuje, że 25 adresów wymienionych w akcie oskarżenia Departamentu Sprawiedliwości USA to właśnie końcowe adresy, na które trafiły skradzione bitcoiny z ataku na pulę LuBian w 2020 roku. Raport Elliptic wskazuje, że bitcoiny te zostały „skradzione” z działalności wydobywczej puli LuBian w 2020 roku. Arkham Intelligence potwierdza, że środki przejęte przez Departament Sprawiedliwości USA pochodzą bezpośrednio z incydentu kradzieży w puli LuBian.

Dowody z aktu oskarżenia: Chociaż akt oskarżenia Departamentu Sprawiedliwości USA nie wymienia wprost „LuBian hack”, wspomina o środkach pochodzących z „ataku na działalność wydobywczą bitcoinów w Iranie i Chinach”, co jest zgodne z analizą on-chain Elliptic i Arkham Intelligence.

Powiązania behawioralne: Sposób działania ataku – ogromna ilość bitcoinów puli LuBian została skradziona w 2020 roku i przez cztery lata pozostawała w stanie uśpienia, z wyjątkiem kilku drobnych transakcji, aż do całkowitego przejęcia przez rząd USA w 2024 roku – jest sprzeczny z typowym zachowaniem hakerów i sugeruje precyzyjną operację państwowej grupy hakerskiej. Analiza wskazuje, że rząd USA mógł już w grudniu 2020 roku przejąć kontrolę nad tymi bitcoinami.

IV. Wpływ i zalecenia

Atak hakerski na pulę LuBian w 2020 roku miał daleko idące konsekwencje, prowadząc do faktycznego rozwiązania puli i utraty ponad 90% jej ówczesnych aktywów, a wartość skradzionych bitcoinów wzrosła obecnie do 15 miliardów dolarów, co podkreśla ryzyko związane z wahaniami cen.

Incydent z pulą LuBian ujawnił systemowe ryzyko związane z generowaniem liczb losowych w narzędziach kryptowalutowych. Aby zapobiec podobnym lukom, branża blockchain powinna stosować kryptograficznie bezpieczne pseudolosowe generatory liczb (CSPRNG); wdrażać wielowarstwowe zabezpieczenia, w tym podpisy wielokrotne (multisig), zimne przechowywanie i regularne audyty, unikać niestandardowych algorytmów generowania kluczy prywatnych; pule wydobywcze powinny integrować systemy monitorowania on-chain w czasie rzeczywistym i alarmy o nietypowych transferach. Zwykli użytkownicy powinni unikać korzystania z niezweryfikowanych modułów generowania kluczy z otwartych społeczności. Incydent ten przypomina nam, że nawet przy wysokiej przejrzystości blockchaina, słabe fundamenty bezpieczeństwa mogą prowadzić do katastrofalnych skutków. Podkreśla to również znaczenie cyberbezpieczeństwa w rozwoju przyszłej gospodarki cyfrowej i walut cyfrowych.

Zastrzeżenie: Treść tego artykułu odzwierciedla wyłącznie opinię autora i nie reprezentuje platformy w żadnym charakterze. Niniejszy artykuł nie ma służyć jako punkt odniesienia przy podejmowaniu decyzji inwestycyjnych.

Może Ci się również spodobać

Analiza cen kryptowalut 11-7: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, INTERNET COMPUTER: ICP, FILECOIN: FIL

MEET48: Od fabryki gwiazd do blockchainowego Netflixa — AIUGC i Web3 przekształcają gospodarkę rozrywkową

Web3 rozrywka przechodzi obecnie od fazy bańki do momentu ponownego uruchomienia. Projekty takie jak MEET48 przekształcają produkcję treści i modele dystrybucji wartości dzięki integracji technologii AI+Web3+UGC, budując zrównoważone systemy tokenomiki. Przechodząc od aplikacji do infrastruktury, dążą do stania się „Netflixem na łańcuchu” oraz promowania masowej adopcji rozrywki Web3.

XRP spada o 9% pomimo ważnych ogłoszeń od Ripple

21Shares i Canary rozpoczynają proces zatwierdzania ETF na XRP