Retrospectiva do ataque à 402Bridge: quais outros casos de roubo foram causados por vazamento de chaves privadas?

Deng Tong, Jinse Finance

Em 28 de outubro de 2025, a comunidade chinesa da GoPlus emitiu um alerta de segurança: o protocolo cross-chain x402 @402bridge foi supostamente hackeado, resultando em perdas de ativos USDC para mais de 200 usuários.

Este artigo revisa o incidente de roubo do protocolo cross-chain 402Bridge, as reações oficiais e de múltiplas partes, analisa as causas do roubo e outros casos de ataques de hackers devido ao vazamento de chaves privadas.

1. Reconstrução do incidente de roubo e reações oficiais e de múltiplas partes do 402Bridge

Durante a madrugada, a conta oficial do 402Bridge no X publicou: De acordo com o feedback da comunidade, ocorreu um roubo de tokens. Nossa equipe técnica está investigando todo o processo. Recomendamos que todos os usuários revoguem imediatamente todas as autorizações existentes e transfiram seus ativos das carteiras o mais rápido possível.

Em seguida, a equipe oficial continuou: O mecanismo x402 exige que os usuários assinem ou aprovem transações via interface web, que são então enviadas para o servidor backend. O servidor backend extrai os fundos e executa a cunhagem, retornando o resultado ao usuário. Ao ingressar, precisamos armazenar a chave privada no servidor para poder chamar métodos do contrato. Esta etapa pode expor as permissões de administrador, pois a chave privada do administrador está conectada à internet neste estágio, o que pode levar ao vazamento de permissões. Se um hacker obtiver a chave privada, ele pode assumir essas permissões e redistribuir os fundos dos usuários para realizar ataques. Ainda estamos investigando os detalhes específicos do ataque.

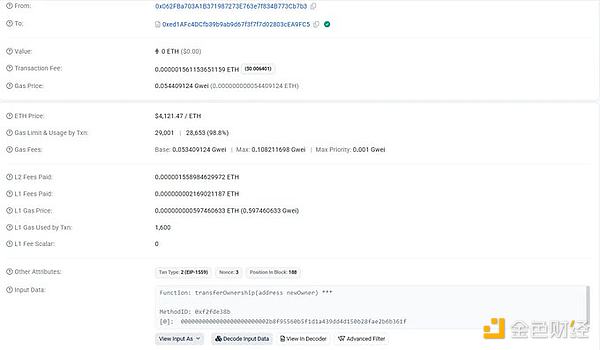

Duas horas atrás, a equipe oficial apontou: Devido ao vazamento da chave privada, mais de dez carteiras de teste e a carteira principal da equipe também foram comprometidas (conforme mostrado na imagem abaixo). Relatamos imediatamente o incidente às autoridades e manteremos a comunidade informada sobre os últimos desenvolvimentos.

A comunidade chinesa da GoPlus reconstituiu o incidente de roubo:

O criador do contrato 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 transferiu o Owner para 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, e então o novo Owner chamou o método transferUserToken no contrato para transferir todo o USDC restante das carteiras dos usuários autorizados.

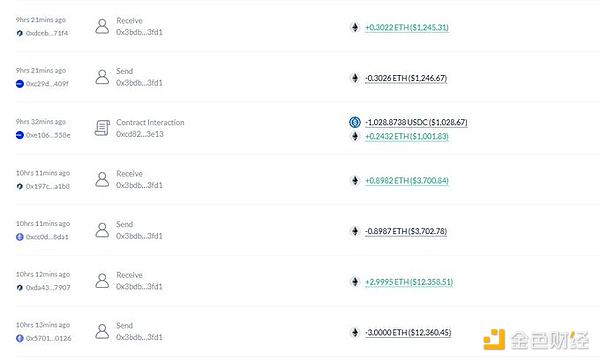

Antes de cunhar, é necessário autorizar USDC para o contrato @402bridge, o que levou mais de 200 usuários a perderem o USDC restante devido à autorização de quantias excessivas. O endereço 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F transferiu um total de 17.693 USDC dos usuários e, em seguida, trocou o USDC por ETH, realizando múltiplas transações cross-chain até chegar à Arbitrum.

Recomendações de segurança da GoPlus:

1. Usuários que participaram deste projeto, por favor, cancelem imediatamente as autorizações relacionadas ao endereço (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5);

2. Antes de autorizar, verifique se o endereço de autorização pertence ao projeto oficial de interação;

3. Autorize apenas a quantidade necessária, nunca autorize ilimitadamente;

4. Verifique regularmente as autorizações e cancele as desnecessárias.

O usuário do X @EamonSol destacou: Atualmente, muitos x402 estão, na verdade, implantando um serviço que encaminha as interações on-chain para o servidor do projeto, e então o projeto interage com a blockchain para distribuir tokens. Nesse processo, é necessário armazenar a chave privada do contrato on-chain no servidor. Se o servidor do projeto for comprometido, todos os endereços relacionados ao contrato estarão em risco.

O usuário do X @fenzlabs apontou: Este caso destaca o perigo das aprovações ilimitadas de tokens. Carteiras e agentes de IA precisam de restrições mais rigorosas e monitoramento aprimorado para impedir esses roubos rápidos. Nunca confie cegamente em novos contratos — sempre verifique cuidadosamente antes de assinar!

2. Causas do roubo

De acordo com a análise de Cosine da SlowMist, o ataque ao projeto de bridge cross-chain 402Bridge foi causado pelo vazamento de chave privada, não descartando a possibilidade de envolvimento interno. O domínio 402bridge.fun foi registrado por apenas dois dias antes de encerrar o serviço, e os fundos roubados ainda não apresentaram movimentações adicionais. Este é o primeiro incidente público de segurança relacionado aos serviços do protocolo 402, e Cosine da SlowMist afirmou que este incidente não é um típico caso de má conduta coletiva do projeto.

"Não é má conduta coletiva do projeto" significa que o ataque provavelmente se deveu à falha no controle interno de segurança ou à infiltração precisa de hackers externos, e não a uma fraude deliberada do projeto.

3. Outros casos de ataques de hackers devido ao vazamento de chaves privadas

1. Nomad

Em agosto de 2022, a Nomad Bridge foi hackeada, com quase 200 milhões de dólares sendo roubados. Após o ataque, a Moonbeam impediu qualquer pessoa de realizar transações ou interagir com contratos inteligentes. A principal causa do ataque foi um erro no mecanismo de verificação do contrato, permitindo que a lógica de assinatura de chave privada ou permissão fosse facilmente falsificada.

2. Ankr

Em dezembro de 2022, a chave privada do nó da Ankr foi vazada, permitindo que o atacante falsificasse contratos e cunhasse ilimitadamente o token aBNBc, causando uma perda de cerca de 5 milhões de dólares. Medidas da Ankr: restaurar a segurança e cooperar com DEXs para interromper negociações; implementar um plano abrangente de compensação para a comunidade; identificar que o ataque foi causado por um ex-funcionário. A equipe oficial da Ankr confirmou que o motivo do ataque foi o "roubo da chave de implantação".

3. Platypus Finance

Em fevereiro de 2023, um atacante explorou uma vulnerabilidade na chave privada do administrador para atacar o pool de stablecoins, roubando cerca de 9 milhões de dólares em USDC. A equipe posteriormente recuperou parte dos ativos e afirmou que "a chave privada de desenvolvimento pode ter sido comprometida por invasão externa".

4. Multichain

Em julho de 2023, membros principais da equipe do Multichain "desapareceram", e a chave privada principal do projeto supostamente ficou sob controle de uma única pessoa. Posteriormente, cerca de 126 milhões de dólares em ativos foram transferidos, tornando-se um dos maiores ataques de permissão da história das bridges cross-chain.

5. Exactly Protocol

Em abril de 2024, um atacante utilizou a chave privada de implantação vazada do servidor frontend para substituir contratos e roubar cerca de 7,3 milhões de dólares. O incidente expôs problemas comuns de segurança na custódia de chaves privadas e nos processos DevOps do setor.

6.UXLINK

Em setembro de 2025, o sistema da empresa de segurança Cyvers detectou uma transação suspeita envolvendo 11,3 milhões de dólares da UXLINK, posteriormente confirmada como roubo. Cosine da SlowMist apontou: é altamente provável que várias chaves privadas de multisig Safe da UXLINK tenham vazado. O roubo resultou em uma queda de mais de 70% no preço do token UXLINK.

Aviso Legal: o conteúdo deste artigo reflete exclusivamente a opinião do autor e não representa a plataforma. Este artigo não deve servir como referência para a tomada de decisões de investimento.

Talvez também goste

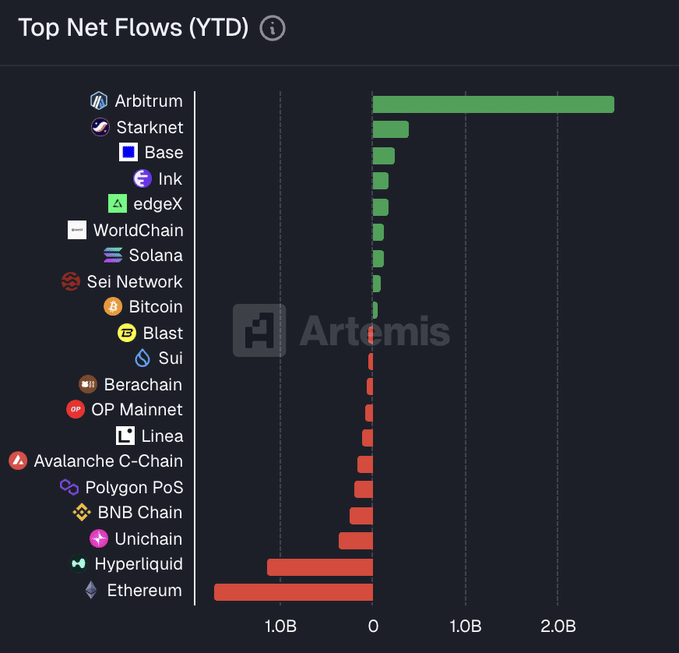

Arbitrum lidera os influxos de 2025, mas ARB hesita – O que vem a seguir em 2026?