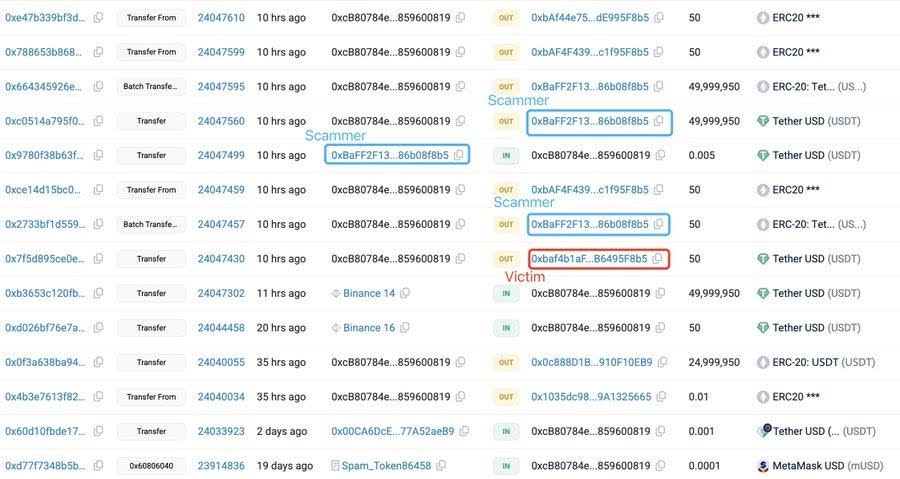

- Один из пользователей криптовалюты потерял почти $50 миллионов в USDTпосле того, как скопировал поддельный адрес кошелька из истории транзакций.

- Для атаки использовалась address poisoning, эксплуатируя интерфейсы кошельков, которые скрывают середину адреса.

- Средства были быстро обменены и проведены через несколько кошельков, часть из которых отправлена на Tornado Cash, что ограничило возможности для возврата.

Одна ошибка при копировании и вставке привела к одной из самых дорогих пользовательских ошибок, когда-либо зафиксированных в блокчейне. Этот инцидент подчеркивает, как простые привычки работы с интерфейсом могут перевесить осторожность и привести к необратимым потерям.

Содержание

Как обычный тестовый перевод обернулся потерей $50 миллионов

Согласно данным ончейн-исследователей, включая Lookonchain, жертва начала с шага, который многие опытные пользователи считают лучшей практикой: небольшой тестовой транзакции. Пользователь отправил

Однако именно этот тестовый перевод стал спусковым крючком.

В течение нескольких мгновений мошенник применил тактику address poisoning. Злоумышленник создал адрес кошелька, который совпадал с настоящим адресом жертвы по первым и последним четырем символам. Затем на этот адрес была отправлена небольшая транзакция, чтобы она отобразилась в истории транзакций кошелька жертвы и выглядела как настоящая.

Когда жертва вернулась, чтобы совершить основной перевод:

Address Poisoning: простая атака с серьезными последствиями

Нет необходимости взламывать приватные ключи или использовать смарт-контракты. Все зависит от человеческого интерфейса и поведения.

Почему эта атака до сих пор эффективна в больших масштабах

Большинство кошельков сокращают адреса для улучшения читаемости. Пользователи часто проверяют переводы, сверяя только первые и последние символы адреса. Этим пользуются злоумышленники, которые генерируют адреса с такими же видимыми символами.

В данном случае мошенник сделал это сразу после тестовой транзакции, что говорит об автоматическом мониторинге. Злоумышленник сделал удобство причиной для жертвы не проявить осторожность, разместив почти идентичный адрес в истории транзакций.

Этот метод считается базовым по сравнению со сложными эксплойтами в DeFi. Тем не менее, результат показывает, что даже “простые” мошенничества могут привести к катастрофическим потерям, если речь идет о больших суммах.

Движения на блокчейне после кражи

Записи в блокчейне показывают, что украденные USDT не оставались без движения. Злоумышленник очень быстро обменял часть средств на ETH и отправил их на несколько кошельков, что типично для затруднения отслеживания.

Позже активы были переведены на Tornado Cash — миксер, скрывающий следы переводов. Как только средства попадают в такие сервисы, их возврат становится крайне маловероятным без немедленных действий со стороны бирж или валидаторов.

Аналитики описали цепочку кошельков как эффективную и заранее спланированную, что говорит о том, что мошенник был полностью готов действовать сразу после крупного перевода.

Почему этот случай шокировал аналитиков

Address poisoning хорошо известен и часто обсуждается как мелкое мошенничество с небольшими суммами. Что выделяет этот случай — это масштаб и характер ошибки.

Жертва следовала стандартному шагу безопасности, тестируя перевод небольшой суммой. Иронично, но именно это действие дало злоумышленнику сигнал для внедрения поддельного адреса в нужный момент.

Ончейн-наблюдатели отметили, что всего несколько секунд, потраченных на копирование адреса из исходного источника, а не из истории транзакций, полностью предотвратили бы потерю. Скорость финализации транзакций в блокчейне не оставила шансов на отмену.

Дизайн кошельков и человеческий фактор

Этот инцидент поднимает вопросы о выборе UX-решений в кошельках. Сокращенные адреса улучшают визуальное восприятие, но снижают безопасность для пользователей, работающих с крупными суммами.

Некоторые кошельки теперь предупреждают пользователей о address poisoning или помечают адреса, которые похожи на известные. Другие предлагают белый список адресов, ограничивая переводы только заранее одобренными адресами. Однако внедрение этих функций остается непоследовательным.

Для переводов на крупные суммы одной только визуальной проверки недостаточно. Этот случай показывает, что даже опытные пользователи могут попасть в предсказуемые ловушки под давлением времени.