- Криптокористувач втратив майже $50 мільйонів у USDTпісля копіювання підробленої адреси гаманця з історії транзакцій.

- Атака використала address poisoning, експлуатуючи інтерфейси гаманців, які приховують середину адреси.

- Кошти були швидко обміняні та проведені через декілька гаманців, частина з яких була відправлена на Tornado Cash, що обмежує можливості для відновлення.

Одна помилка копіювання-вставки призвела до однієї з найдорожчих користувацьких помилок, коли-небудь зафіксованих у ланцюжку. Інцидент підкреслює, як прості звички взаємодії з інтерфейсом можуть переважити обережну поведінку та призвести до незворотних втрат.

Зміст

Як звичайний тестовий переказ обернувся втратою $50M

За даними on-chain дослідників, включаючи Lookonchain, жертва почала з кроку, який багато досвідчених користувачів вважають найкращою практикою: невелика тестова транзакція. Користувач відправив

Однак саме цей тестовий переказ став спусковим гачком.

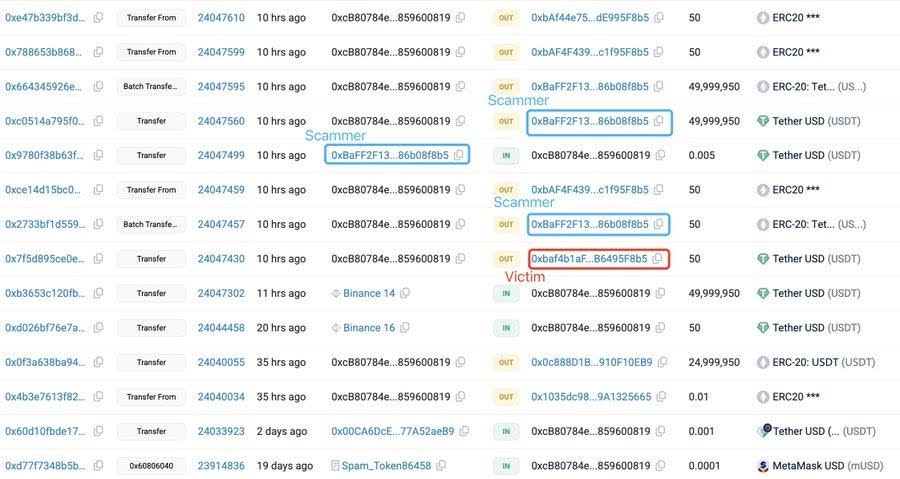

Протягом кількох миттєвостей шахрай застосував тактику address poisoning. Зловмисник створив адресу гаманця, яка мала ті ж перші та останні чотири символи, що й справжня адреса жертви. Потім на цю адресу було відправлено невелику транзакцію, щоб вона з'явилася в історії транзакцій гаманця жертви, виглядаючи як справжня.

Коли жертва повернулася для здійснення основного переказу:

Address Poisoning: малотехнологічна атака з великими наслідками

Не потрібно зламувати особисті ключі чи використовувати смарт-контракти. Все залежить від людського інтерфейсу та поведінки.

Чому ця атака досі працює у великих масштабах

Більшість гаманців скорочують адреси для покращення читабельності. Користувачі часто перевіряють перекази, звіряючи лише перші та останні символи адреси. Цим користуються зловмисники, які генерують адреси з такими ж видимими символами.

У цьому випадку шахрай зробив це одразу після тестової транзакції, що свідчить про автоматичний моніторинг. Зловмисник використав зручність, щоб приховати необхідність обережності, розмістивши майже ідентичну адресу в історії транзакцій жертви.

Цей метод вважається базовим у порівнянні зі складними DeFi-експлойтами. Проте результат показує, що навіть “просте” шахрайство може призвести до катастрофічних втрат, якщо йдеться про великі суми.

Рухи на ланцюжку після крадіжки

Блокчейн-записи показують, що викрадені USDT не залишалися без руху. Зловмисник дуже швидко обміняв частину коштів на ETH і перевів їх на кілька гаманців, що є типовою практикою для зменшення відстежуваності.

Згодом активи були переведені на Tornado Cash — міксер, який приховує сліди переказів. Як тільки гроші потрапляють у такі сервіси, відновити їх практично неможливо без негайних дій з боку бірж або валідаторів.

Ланцюжок гаманців був описаний аналітиками як ефективний і заздалегідь спланований, що означає, що шахрай був повністю готовий діяти одразу після великого переказу.

Чому цей випадок шокував аналітиків

Address poisoning добре відомий і часто обговорюється як дрібне шахрайство з невеликими сумами. Що робить цей випадок особливим — це масштаб і характер помилки.

Жертва дотрималася поширеного заходу безпеки, зробивши тестовий переказ на невелику суму. Іронічно, але саме ця дія дала зловмиснику сигнал для розміщення підробленої адреси у потрібний момент.

On-chain спостерігачі відзначили, що кілька секунд, витрачених на копіювання адреси з оригінального джерела, а не з історії транзакцій, повністю запобігли б втраті. Швидкість фіналізації блокчейну не залишила жодного вікна для скасування.

Дизайн гаманця та людський фактор

Цей інцидент піднімає питання щодо UX-рішень у гаманцях. Скорочені адреси покращують візуальну чіткість, але знижують безпеку для користувачів, які оперують великими сумами.

Деякі гаманці тепер попереджають користувачів про address poisoning або позначають адреси, які дуже схожі на відомі. Інші пропонують білий список адрес, коли перекази дозволені лише на попередньо затверджені адреси. Проте впровадження цих функцій залишається непослідовним.

Для переказів на великі суми покладатися лише на візуальну перевірку виявилося недостатньо. Випадок показує, що навіть досвідчені користувачі можуть потрапити у передбачувані шаблони під тиском часу.