402Bridge hujumga uchraganini ko‘rib chiqish: Yana qaysi hollarda maxfiy kalitlar oshkor bo‘lishi natijasida o‘g‘irlik sodir bo‘lgan?

Deng Tong, Jinse Finance

2025 yil 28-oktabrda GoPlus xitoycha hamjamiyati xavfsizlik ogohlantiruvini chiqardi: x402 cross-chain protokoli @402bridge o‘g‘irlangan bo‘lishi mumkin, 200 dan ortiq foydalanuvchining USDC aktivlari zarar ko‘rdi.

Ushbu maqolada 402Bridge cross-chain protokoli o‘g‘irlanishi voqeasi va rasmiy, ko‘p tomonlama javoblar, o‘g‘irlanish sabablarini tahlil qilish hamda boshqa maxfiy kalitlarning sizib chiqishi natijasida sodir bo‘lgan xakerlik hujumlari misollari ko‘rib chiqiladi.

1. O‘g‘irlik voqeasining tiklanishi va 402Bridge rasmiy, ko‘p tomonlama javoblari

Tongda, 402Bridge rasmiy X akkaunti post qildi: Hamjamiyat fikriga ko‘ra, token o‘g‘irlanish hodisasi yuz berdi. Texnik jamoamiz butun jarayonni tekshirmoqda. Barcha foydalanuvchilarga barcha mavjud ruxsatnomalarni darhol bekor qilish va aktivlarni iloji boricha tezroq hamyondan chiqarib olish tavsiya etiladi.

Keyin, rasmiylar davom etdi: x402 mexanizmi foydalanuvchilardan Web interfeysi orqali tranzaksiyani imzolash yoki tasdiqlashni talab qiladi, so‘ngra bu orqaga serverga yuboriladi. Orqa server mablag‘larni yechib olib, mint qilishni amalga oshiradi va natijani foydalanuvchiga qaytaradi. Biz qo‘shilganimizda, kontrakt metodlarini chaqirish uchun maxfiy kalitni serverda saqlashimiz kerak bo‘ladi. Bu bosqichda administrator huquqlari ochilishi mumkin, chunki administrator maxfiy kaliti internetga ulangan bo‘ladi va bu huquqlar sizib chiqishiga olib kelishi mumkin. Agar xaker maxfiy kalitni qo‘lga kiritsa, ular ushbu huquqlarni egallab, foydalanuvchi mablag‘larini qayta taqsimlab, hujumni amalga oshirishi mumkin. Biz hali ham hujum tafsilotlarini tekshirmoqdamiz.

Ikki soat oldin, rasmiylar shuni ta’kidladi: Ushbu maxfiy kalit sizib chiqishi natijasida jamoaning o‘ndan ortiq test hamyonlari va asosiy hamyonlari ham buzib kirildi (quyidagi rasmga qarang). Biz bu voqeani darhol huquqni muhofaza qilish organlariga xabar berdik va hamjamiyatga eng so‘nggi yangiliklarni o‘z vaqtida yetkazamiz.

GoPlus xitoycha hamjamiyati ushbu o‘g‘irlik voqeasini tikladi:

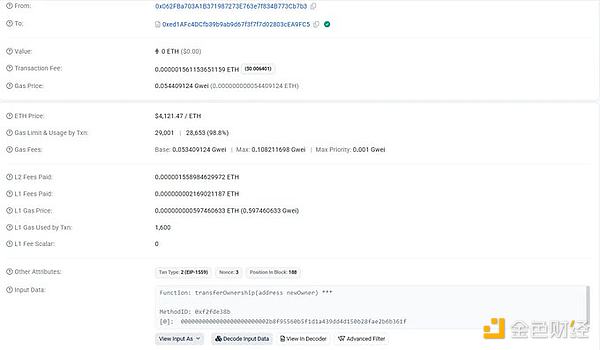

0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 kontraktining yaratuvchisi Owner huquqini 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F ga o‘tkazdi, so‘ng yangi Owner kontraktdagi transferUserToken metodini chaqirib, barcha ruxsat berilgan foydalanuvchi hamyonlaridagi qolgan USDC ni o‘tkazdi.

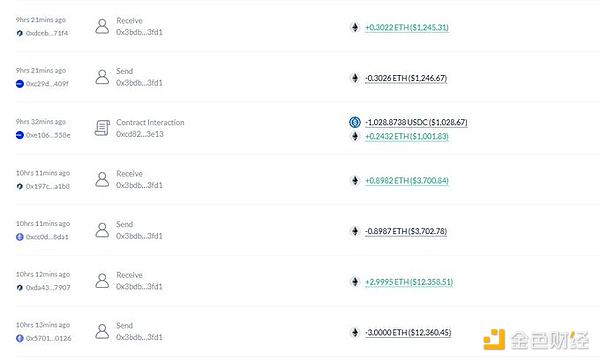

Mint qilishdan oldin USDC ni @402bridge kontraktiga ruxsat berish kerak, natijada ikki yuzdan ortiq foydalanuvchi juda ko‘p miqdorda ruxsat bergani sababli qolgan USDC o‘tkazib yuborildi, 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F jami 17693 USDC foydalanuvchilardan o‘tkazdi, so‘ng USDC ni ETH ga almashtirib, bir necha cross-chain tranzaksiyalardan so‘ng Arbitrum ga o‘tkazdi.

GoPlus xavfsizlik tavsiyalari:

1. Ushbu loyihada ishtirok etgan foydalanuvchilar, iloji boricha tezroq (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5) bilan bog‘liq ruxsatlarni bekor qiling;

2. Ruxsat berishdan oldin ruxsat manzili interaktiv loyiha rasmiy manzili ekanligini tekshiring;

3. Faqat kerakli miqdorga ruxsat bering, hech qachon cheksiz ruxsat bermang;

4. Ruxsatlarni muntazam tekshirib turing, keraksiz ruxsatlarni bekor qiling.

X foydalanuvchisi @EamonSol post qildi: Hozirgi ko‘plab x402 aslida bir xizmatni joylashtirmoqda, bu xizmat on-chain interaktivlarni loyiha serveriga yo‘naltiradi, so‘ng loyiha jamoasi on-chain bilan o‘zaro aloqada bo‘lib, tokenlarni tarqatadi. Bu orada, albatta, on-chain kontraktning maxfiy kaliti serverda saqlanishi kerak bo‘ladi, agar loyiha serveri buzib kirilsa, butun kontraktga tegishli manzillar xavf ostida qoladi.

X foydalanuvchisi @fenzlabs ta’kidladi: Ushbu holat cheksiz token ruxsatlarining xavfini ko‘rsatadi. Hamyonlar va AI agentlar tez sodir bo‘ladigan o‘g‘irliklarni to‘xtatish uchun yanada qat’iy cheklovlar va yaxshiroq monitoringga muhtoj. Yangi kontraktlarga ko‘r-ko‘rona ishonmang — imzolashdan oldin diqqat bilan tekshirib chiqing!

2. O‘g‘irlik sabablari

SlowMist Cosine tahliliga ko‘ra, cross-chain bridge loyihasi 402Bridge ga hujum maxfiy kalit sizib chiqishidan kelib chiqqan, ichki xodimlar ishtiroki ehtimoli ham istisno qilinmaydi. 402bridge.fun domeni atigi ikki kun ro‘yxatdan o‘tganidan so‘ng xizmatni to‘xtatdi, hozircha o‘g‘irlangan mablag‘larda qo‘shimcha harakatlar aniqlanmadi. Bu 402 protokoli bilan bog‘liq xizmatlarning birinchi ochiq xavfsizlik hodisasi bo‘lib, SlowMist Cosine bu voqeani loyiha jamoasining jamoaviy yomon niyatli harakati emasligini ta’kidladi.

"Loyiha jamoasining jamoaviy yomon niyatli harakati emas" degani hujum ehtimoli ko‘proq ichki xavfsizlik nazorati yetishmasligi yoki tashqi xakerlarning aniq kirib borishi natijasida yuzaga kelganini anglatadi, bu loyiha jamoasining ataylab firibgarlik qilganini anglatmaydi.

3. Maxfiy kalit sizib chiqishi natijasida xakerlik hujumlari bo‘lgan yana qanday holatlar bor

1. Nomad

2022 yil avgustda Nomad Bridge xakerlik hujumiga uchradi, ushbu cross-chain bridge ning 200 million dollari deyarli to‘liq o‘g‘irlab ketildi. Xakerlikdan so‘ng Moonbeam hech kimga tranzaksiya qilish yoki smart kontraktlar bilan o‘zaro aloqada bo‘lishga yo‘l qo‘ymadi. Hujumning asosiy sababi kontraktni tekshirish mexanizmidagi xatolik bo‘lib, maxfiy kalit yoki ruxsat imzo logikasini oson soxtalashtirishga olib keldi.

2. Ankr

2022 yil dekabrda Ankr node maxfiy kaliti sizib chiqdi, hujumchi kontraktni soxtalashtirib, cheksiz aBNBc tokenlarini mint qilib, taxminan 5 million dollar zarar yetkazdi. Ankrning javob chorasi: xavfsizlikni tiklash va DEX bilan hamkorlikda savdoni to‘xtatish; hamjamiyat uchun to‘liq kompensatsiya rejasi ishlab chiqildi va amalga oshirildi; hujum sababi sobiq xodim ekanligi aniqlandi. Ankr rasmiylari xakerlik hujumi sababi "deploy kalitining o‘g‘irlanishi" ekanini tasdiqladi.

3. Platypus Finance

2023 yil fevralda hujumchi administrator maxfiy kaliti zaifligidan foydalanib, stablecoin pool ga hujum qildi va taxminan 9 million dollar USDC o‘g‘irladi. Jamoa keyinroq ba’zi aktivlarni qaytarib oldi va "dasturchi maxfiy kaliti yoki tashqi kirib kelish ehtimoli bor" deb ta’kidladi.

4. Multichain

2023 yil iyulda Multichain asosiy jamoa a’zosi "aloqadan yo‘qolib qoldi", loyiha boshqaruv maxfiy kaliti yagona shaxs qo‘lida bo‘lishi mumkinligi taxmin qilindi. Keyinchalik taxminan 126 million dollar aktivlar o‘tkazib yuborildi va bu cross-chain bridge tarixidagi eng yirik ruxsat hujumlaridan biriga aylandi.

5. Exactly Protocol

2024 yil aprelida hujumchi frontend serverdan sizib chiqqan deploy maxfiy kalitidan foydalanib, kontraktni almashtirdi va taxminan 7.3 million dollar o‘g‘irladi. Hodisa maxfiy kalitlarni saqlash va DevOps jarayonlari xavfsizligidagi soha muammolarini ochib berdi.

6.UXLINK

2025 yil sentabrda Cyvers xavfsizlik kompaniyasi tizimi UXLINK bilan bog‘liq 11.3 million dollar shubhali tranzaksiyani aniqladi va oxir-oqibat o‘g‘irlik tasdiqlandi. SlowMist Cosine ta’kidladi: katta ehtimol bilan UXLINK ga tegishli Safe multi-signature bir nechta maxfiy kalitlari sizib chiqqan. UXLINK o‘g‘irligi natijasida UXLINK token narxi 70% dan ko‘proqqa qulab tushdi.

Mas'uliyatni rad etish: Ushbu maqolaning mazmuni faqat muallifning fikrini aks ettiradi va platformani hech qanday sifatda ifodalamaydi. Ushbu maqola investitsiya qarorlarini qabul qilish uchun ma'lumotnoma sifatida xizmat qilish uchun mo'ljallanmagan.

Sizga ham yoqishi mumkin

Eng yaxshi kripto oldi-sotdi aktsiyalari: Tapzi’ning doimiy ta’minotli GameFi ustunligi Sui va Render kabi trenddagi loyihalarga nisbatan

Kripto bozor o‘sadi, altcoinlar soyalardan chiqmoqda

BNB Narxi Prognozi: Ko'tariluvchi Tuzilma Saqlanmoqda, Xaridorlar Pasayuvchi Qarshilikka Bosim Qilmoqda