Rückblick auf den Angriff auf 402Bridge: Welche weiteren Diebstahlsfälle wurden durch den Verlust privater Schlüssel verursacht?

Deng Tong, Jinse Finance

Am 28. Oktober 2025 gab die GoPlus Chinese Community eine Sicherheitswarnung heraus: Das x402 Cross-Chain-Protokoll @402bridge wurde vermutlich gehackt, wobei die USDC-Vermögenswerte von über 200 Nutzern betroffen waren.

Dieser Artikel fasst den Diebstahlvorfall des 402Bridge Cross-Chain-Protokolls sowie die Reaktionen der offiziellen Stellen und verschiedener Parteien zusammen, analysiert die Ursachen des Diebstahls und stellt weitere Fälle von Hackerangriffen aufgrund von Private-Key-Leaks dar.

1. Rekonstruktion des Diebstahlvorfalls und Reaktionen von 402Bridge und anderen Parteien

In den frühen Morgenstunden veröffentlichte das offizielle X-Konto von 402Bridge einen Beitrag: Laut Community-Feedback hat ein Token-Diebstahl stattgefunden. Unser technisches Team untersucht derzeit den gesamten Ablauf. Wir empfehlen allen Nutzern, alle bestehenden Berechtigungen sofort zu widerrufen und ihre Vermögenswerte so schnell wie möglich aus den Wallets zu transferieren.

Im Anschluss veröffentlichte das Team weitere Informationen: Der x402-Mechanismus verlangt von den Nutzern, dass sie Transaktionen über die Web-Oberfläche signieren oder genehmigen und diese dann an den Backend-Server senden. Der Backend-Server zieht die Gelder ab und führt das Minting durch, bevor das Ergebnis an den Nutzer zurückgegeben wird. Beim Hinzufügen müssen wir den Private Key auf dem Server speichern, um Methoden des Vertrags aufrufen zu können. Dieser Schritt kann Administratorrechte offenlegen, da der Administrator-Private-Key in dieser Phase mit dem Internet verbunden ist, was zu einem möglichen Leak der Berechtigungen führen kann. Wenn Hacker den Private Key erhalten, können sie diese Rechte übernehmen und die Gelder der Nutzer umverteilen, um einen Angriff durchzuführen. Wir untersuchen weiterhin die genauen Details des Angriffs.

Zwei Stunden zuvor wies das Team darauf hin: Aufgrund dieses Private-Key-Leaks wurden auch mehr als zehn Test-Wallets und das Hauptwallet des Teams kompromittiert (siehe Abbildung unten). Wir haben den Vorfall umgehend den Strafverfolgungsbehörden gemeldet und werden die Community zeitnah über die neuesten Entwicklungen informieren.

Die GoPlus Chinese Community rekonstruierte den Diebstahlvorfall wie folgt:

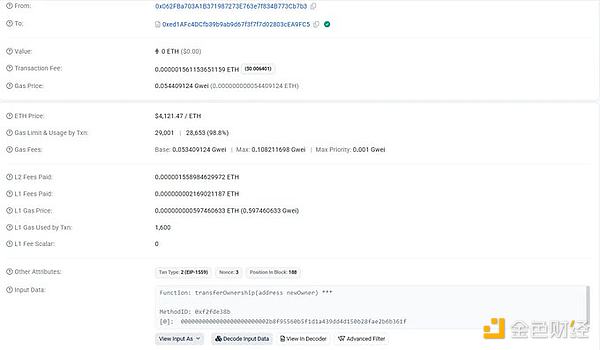

Der Creator des Vertrags 0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5 übertrug den Owner an 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F, woraufhin der neue Owner die Methode transferUserToken im Vertrag aufrief, um alle verbleibenden USDC der autorisierten Nutzer-Wallets zu transferieren.

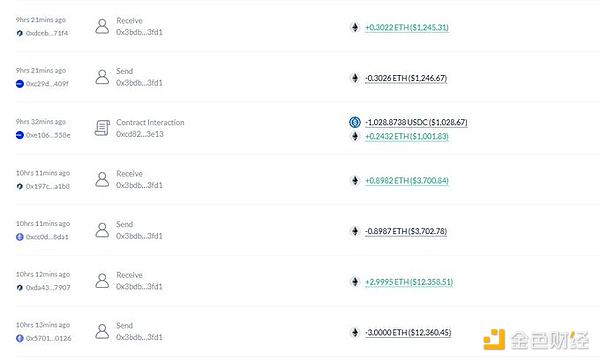

Vor dem Minting muss USDC an den @402bridge-Vertrag autorisiert werden, was dazu führte, dass über 200 Nutzer durch zu hohe Autorisierungen ihre verbleibenden USDC verloren. Insgesamt transferierte 0x2b8F95560b5f1d1a439dd4d150b28FAE2B6B361F 17.693 USDC von Nutzern und tauschte diese anschließend in ETH, bevor sie nach mehreren Cross-Chain-Transaktionen auf Arbitrum transferiert wurden.

GoPlus Sicherheitsempfehlungen:

1. Nutzer, die an diesem Projekt teilgenommen haben, sollten so schnell wie möglich die Berechtigungen für (0xed1AFc4DCfb39b9ab9d67f3f7f7d02803cEA9FC5) widerrufen;

2. Überprüfen Sie vor der Autorisierung, ob die Adresse der Autorisierung tatsächlich die offizielle Adresse des Projekts ist;

3. Autorisieren Sie nur die benötigte Menge und niemals unbegrenzt;

4. Überprüfen Sie regelmäßig Ihre Autorisierungen und widerrufen Sie unnötige Berechtigungen.

X-Nutzer @EamonSol schrieb: Viele der aktuellen x402 setzen tatsächlich einen Service auf, der On-Chain-Interaktionen an den Server des Projekts weiterleitet, woraufhin das Projektteam mit der Chain interagiert, um die Token auszugeben. Dabei muss zwangsläufig der Private Key des On-Chain-Vertrags auf dem Server gespeichert werden. Wird der Server des Projekts kompromittiert, sind alle damit verbundenen Adressen des Vertrags gefährdet.

X-Nutzer @fenzlabs wies darauf hin: Dieser Fall unterstreicht die Gefahren unbegrenzter Token-Genehmigungen. Wallets und KI-Agenten benötigen strengere Beschränkungen und bessere Überwachung, um solche schnellen Diebstähle zu verhindern. Vertrauen Sie niemals blind neuen Verträgen – überprüfen Sie alles sorgfältig, bevor Sie signieren!

2. Ursachen des Diebstahls

Laut Analyse von SlowMist Cosine war der Angriff auf das Cross-Chain-Bridge-Projekt 402Bridge auf ein Private-Key-Leak zurückzuführen, wobei ein Insiderangriff nicht ausgeschlossen werden kann. Die Domain 402bridge.fun wurde nur zwei Tage nach der Registrierung wieder außer Betrieb genommen, und die gestohlenen Gelder haben bisher keine weiteren Bewegungen gezeigt. Dies ist der erste öffentlich bekannte Sicherheitsvorfall im Zusammenhang mit dem 402-Protokoll. SlowMist Cosine betonte, dass es sich bei diesem Vorfall nicht um ein typisches kollektives Fehlverhalten des Projektteams handelt.

"Kein kollektives Fehlverhalten des Projektteams" bedeutet, dass der Angriff eher auf ein Versagen der internen Sicherheitskontrolle oder auf einen gezielten externen Hackerangriff zurückzuführen ist, nicht aber auf vorsätzlichen Betrug durch das Projektteam.

3. Weitere Fälle von Hackerangriffen durch Private-Key-Leaks

1. Nomad

Im August 2022 wurde die Nomad Bridge von Hackern angegriffen, wobei fast das gesamte Vermögen von 200 Millionen Dollar gestohlen wurde. Nach dem Angriff verhinderte Moonbeam jegliche Transaktionen oder Interaktionen mit Smart Contracts. Die Hauptursache des Angriffs war ein Fehler im Vertragsverifizierungsmechanismus, der es ermöglichte, Private Keys oder Berechtigungssignaturen leicht zu fälschen.

2. Ankr

Im Dezember 2022 wurde der Node-Private-Key von Ankr kompromittiert, wodurch Angreifer Verträge fälschen und unbegrenzt aBNBc-Token minten konnten, was zu einem Verlust von etwa 5 Millionen Dollar führte. Die Maßnahmen von Ankr: Wiederherstellung der Sicherheit und Zusammenarbeit mit DEX zur Einstellung des Handels; umfassender Entschädigungsplan für die Community; Identifizierung eines ehemaligen Mitarbeiters als Ursache des Angriffs. Ankr bestätigte offiziell, dass der Grund für den Hackerangriff der Diebstahl des Deployment-Keys war.

3. Platypus Finance

Im Februar 2023 nutzten Angreifer eine Schwachstelle im Administrator-Private-Key aus, um den Stablecoin-Pool anzugreifen und etwa 9 Millionen USDC zu stehlen. Das Team konnte einen Teil der Vermögenswerte zurückholen und erklärte, dass der Entwickler-Private-Key vermutlich durch einen externen Angriff kompromittiert wurde.

4. Multichain

Im Juli 2023 war ein Kernmitglied des Multichain-Teams "verschwunden", und der Haupt-Private-Key des Projekts wurde vermutlich von einer Einzelperson kontrolliert. In der Folge wurden etwa 126 Millionen Dollar transferiert, was zu einem der größten Berechtigungsangriffe in der Geschichte der Cross-Chain-Bridges wurde.

5. Exactly Protocol

Im April 2024 nutzten Angreifer einen durch einen Leak des Deployment-Private-Keys auf dem Frontend-Server verursachten Austausch des Vertrags aus und stahlen etwa 7,3 Millionen Dollar. Der Vorfall offenbarte die branchenweite Schwäche bei der Private-Key-Verwahrung und den DevOps-Sicherheitsprozessen.

6. UXLINK

Im September 2025 entdeckte das System des Sicherheitsunternehmens Cyvers eine verdächtige Transaktion im Zusammenhang mit UXLINK im Wert von 11,3 Millionen Dollar, die schließlich als Diebstahl bestätigt wurde. SlowMist Cosine wies darauf hin, dass mit hoher Wahrscheinlichkeit mehrere Private Keys der UXLINK Safe Multisig kompromittiert wurden. Der Diebstahl führte zu einem Preisverfall des UXLINK-Tokens von über 70 %.

Haftungsausschluss: Der Inhalt dieses Artikels gibt ausschließlich die Meinung des Autors wieder und repräsentiert nicht die Plattform in irgendeiner Form. Dieser Artikel ist nicht dazu gedacht, als Referenz für Investitionsentscheidungen zu dienen.

Das könnte Ihnen auch gefallen

Ethereum bereitet sich auf einen monumentalen Sprung im Jahr 2026 vor

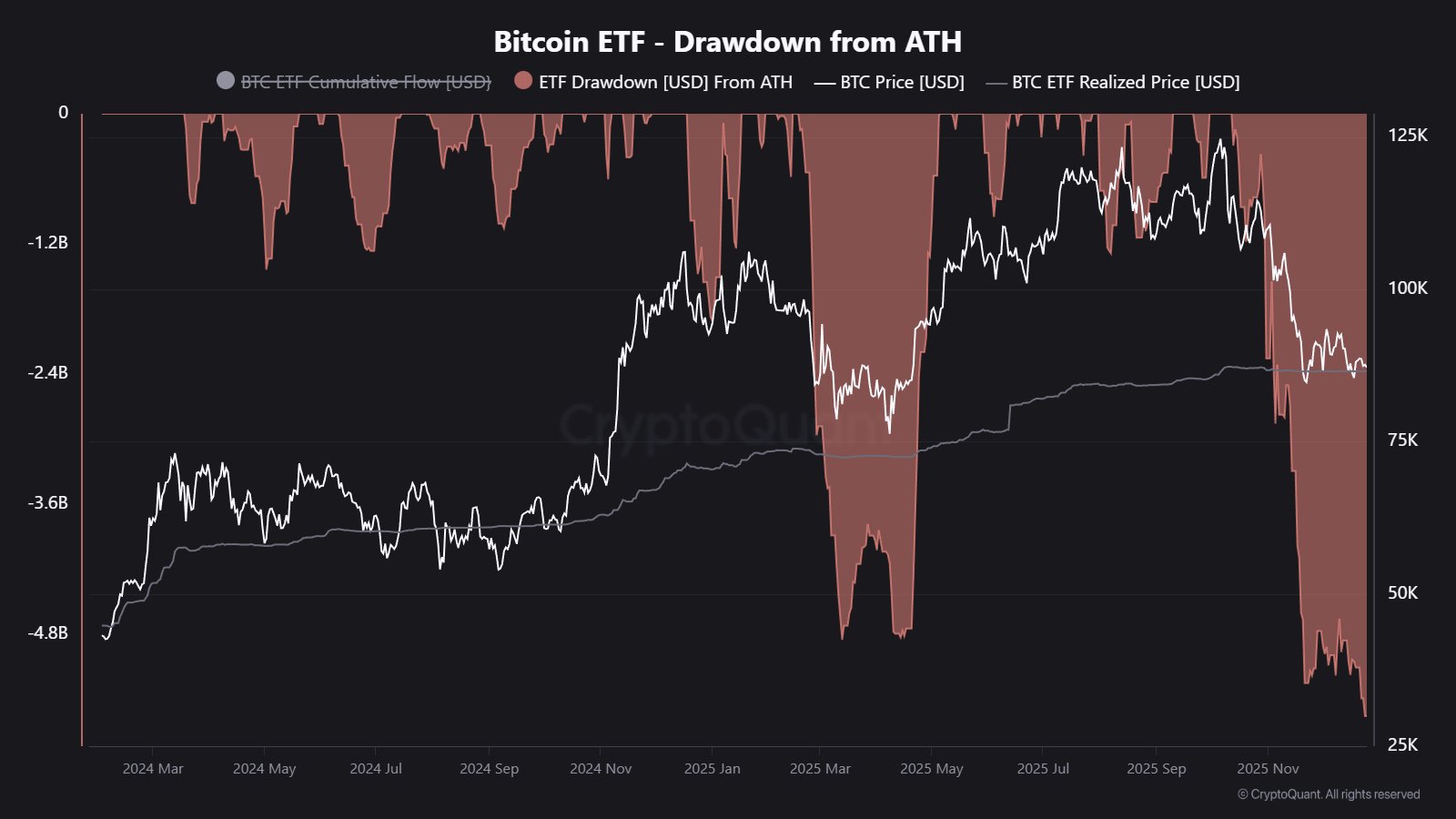

Bitcoin fällt um 32 %, da ETF-Gelder abfließen – Doch diese Gruppe zieht sich nicht zurück

Vergleich von Krypto-Ertragsmodellen: Staking-Renditen von Digitap ($TAP), Ethereum und USDT

Dynamik des Kryptomarktes: Eine Verschiebung des Fokus für 2026