Des hackers nord-coréens utilisent la blockchain comme arme dans une nouvelle campagne « EtherHiding »

EtherHiding utilise des smart contracts pour stocker et distribuer du code malveillant, rendant son retrait presque impossible en raison du caractère immuable de la blockchain.

Une nouvelle menace cybernétique émerge de la Corée du Nord alors que ses hackers soutenus par l'État expérimentent l'intégration de code malveillant directement dans les réseaux blockchain.

Le Threat Intelligence Group (GTIG) de Google a rapporté le 17 octobre que cette technique, appelée EtherHiding, marque une nouvelle évolution dans la manière dont les hackers dissimulent, distribuent et contrôlent des malwares à travers des systèmes décentralisés.

Qu'est-ce que l'EtherHiding ?

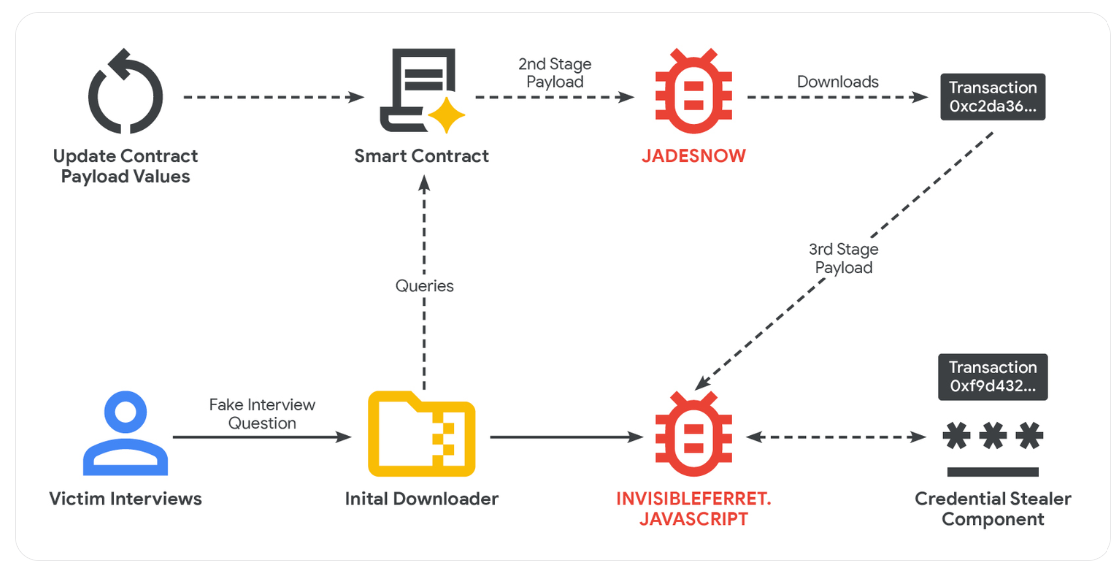

GTIG a expliqué qu'EtherHiding permet aux attaquants d'utiliser les smart contracts et les blockchains publiques comme Ethereum et BNB Smart Chain pour y stocker des charges utiles malveillantes.

Une fois qu'un morceau de code est téléchargé sur ces registres décentralisés, le supprimer ou le bloquer devient presque impossible en raison de leur nature immuable.

« Bien que les smart contracts offrent des moyens innovants de construire des applications décentralisées, leur nature inaltérable est exploitée dans EtherHiding pour héberger et servir du code malveillant d'une manière qui ne peut pas être facilement bloquée », a écrit GTIG.

En pratique, les hackers compromettent des sites WordPress légitimes, souvent en exploitant des vulnérabilités non corrigées ou des identifiants volés.

Après avoir obtenu l'accès, ils insèrent quelques lignes de JavaScript — connues sous le nom de « loader » — dans le code du site web. Lorsqu'un visiteur ouvre la page infectée, le loader se connecte discrètement à la blockchain et récupère le malware depuis un serveur distant.

EtherHiding sur BNB Chain et Ethereum. Source : Google Threat Intelligence Group

EtherHiding sur BNB Chain et Ethereum. Source : Google Threat Intelligence Group GTIG a souligné que cette attaque ne laisse souvent aucune trace visible de transaction et nécessite peu ou pas de frais car elle se déroule hors chaîne. Cela permet en essence aux attaquants d'opérer sans être détectés.

Notamment, GTIG a retracé la première instance d'EtherHiding à septembre 2023, lorsqu'elle est apparue dans une campagne connue sous le nom de CLEARFAKE, qui trompait les utilisateurs avec de fausses invites de mise à jour de navigateur.

Comment prévenir l'attaque

Les chercheurs en cybersécurité affirment que cette tactique signale un changement dans la stratégie numérique de la Corée du Nord, passant du simple vol de cryptomonnaies à l'utilisation de la blockchain elle-même comme arme furtive.

« EtherHiding représente une évolution vers l'hébergement à l'épreuve des balles de nouvelle génération, où les caractéristiques inhérentes de la technologie blockchain sont détournées à des fins malveillantes. Cette technique souligne l'évolution continue des menaces cybernétiques alors que les attaquants s'adaptent et exploitent de nouvelles technologies à leur avantage », a déclaré GTIG.

John Scott-Railton, chercheur principal au Citizen Lab, a décrit EtherHiding comme une « expérience à un stade précoce ». Il a averti que la combiner avec l'automatisation basée sur l'IA pourrait rendre les futures attaques beaucoup plus difficiles à détecter.

« Je m'attends à ce que les attaquants expérimentent également le chargement direct d'exploits zero click sur les blockchains ciblant les systèmes et applications qui traitent les blockchains… en particulier s'ils sont parfois hébergés sur les mêmes systèmes et réseaux qui gèrent les transactions / possèdent des wallets », a-t-il ajouté.

Ce nouveau vecteur d'attaque pourrait avoir de graves implications pour l'industrie crypto, étant donné que les attaquants nord-coréens sont particulièrement prolifiques.

Les données de TRM Labs montrent que les groupes liés à la Corée du Nord ont déjà volé plus de 1.5 milliards de dollars en actifs crypto rien que cette année. Les enquêteurs pensent que ces fonds aident à financer les programmes militaires de Pyongyang et les efforts pour contourner les sanctions internationales.

Compte tenu de cela, GTIG a conseillé aux utilisateurs de crypto de réduire leur risque en bloquant les téléchargements suspects et en restreignant les scripts web non autorisés. Le groupe a également exhorté les chercheurs en sécurité à identifier et à étiqueter le code malveillant intégré dans les réseaux blockchain.

Avertissement : le contenu de cet article reflète uniquement le point de vue de l'auteur et ne représente en aucun cas la plateforme. Cet article n'est pas destiné à servir de référence pour prendre des décisions d'investissement.

Vous pourriez également aimer

Le Hash Ribbons de Bitcoin affiche un signal d'achat à 90 000 $ : le prix du BTC va-t-il rebondir ?

Le « bear flag pattern » de Bitcoin vise 67 000 $ alors que la demande au comptant de BTC chute

Le ZEC de Zcash reviendra-t-il à 500 $ ou plus avant 2026 ?