Auteur : David, Deep Tide TechFlow

Quand il pleut, il pleut des cordes, et les hackers choisissent toujours les moments de baisse.

Dans le contexte récent d’un marché crypto morose, un protocole DeFi de longue date a de nouveau subi un coup dur.

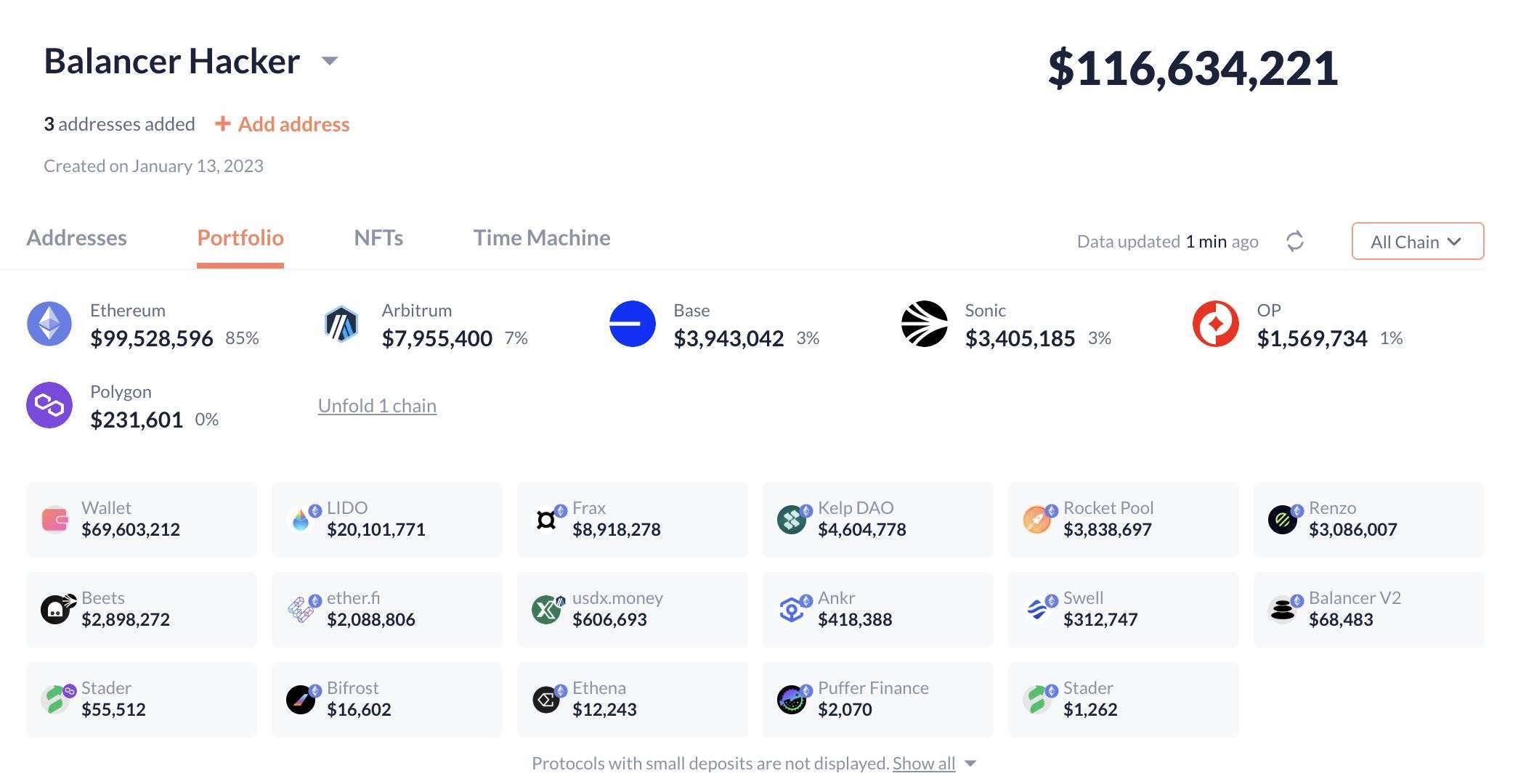

Le 3 novembre, les données on-chain ont montré que le protocole Balancer aurait été victime d'une attaque de hacker. Environ 70,9 millions de dollars d'actifs ont été transférés vers un nouveau portefeuille, dont 6 850 osETH, 6 590 WETH et 4 260 wstETH.

Par la suite, selon la surveillance de Lookonchain des adresses de portefeuilles concernées, le montant total des pertes dues à l’attaque du protocole s’est élevé à 116,6 millions de dollars.

Après l’incident, l’équipe Balancer a déclaré :

« Une vulnérabilité potentielle affectant les pools Balancer v2 a été découverte. Les équipes d’ingénierie et de sécurité enquêtent en priorité sur cet incident et partageront des mises à jour vérifiées et les mesures à suivre dès que plus d’informations seront disponibles. »

De plus, l’équipe a également exprimé publiquement sa volonté de payer 20 % des actifs volés comme récompense white hat pour récupérer les fonds, offre valable pendant 48 heures.

La réponse a été rapide, mais aussi très officielle.

Cependant, si vous êtes un vétéran de DeFi, le titre « Balancer hacké » ne vous surprendra pas, mais vous donnera plutôt une étrange impression de déjà-vu.

En tant que protocole DeFi établi depuis 2020, Balancer a connu 6 incidents de sécurité en 5 ans, soit en moyenne un hack par an, et cette fois-ci, il s’agit du montant volé le plus important.

En regardant l’histoire, lorsque le marché rend le trading extrêmement difficile, il est fort probable que l’arbitrage de rendement dans DeFi ne soit pas non plus sûr.

Juin 2020 : Vulnérabilité des tokens déflationnistes, perte d’environ 520 000 $

En mars 2020, Balancer est entré dans le monde DeFi avec l’idée innovante d’un « market maker automatisé flexible ». Cependant, à peine trois mois plus tard, ce protocole ambitieux a connu son premier cauchemar.

Les attaquants ont exploité une vulnérabilité dans la gestion des tokens déflationnistes par le protocole, entraînant une perte d’environ 520 000 dollars.

Le principe général était qu’un token appelé STA détruisait automatiquement 1 % de chaque transaction comme frais.

L’attaquant a contracté un flash loan de 104 000 ETH sur dYdX, puis a effectué 24 échanges entre STA et ETH. Comme Balancer ne calculait pas correctement le solde réel après chaque transaction, le pool de STA a finalement été réduit à seulement 1 wei. L’attaquant a alors profité du déséquilibre extrême des prix pour échanger une petite quantité de STA contre une grande quantité d’ETH, WBTC, LINK et SNX.

Mars 2023 : Incident Euler, perte d’environ 11,9 millions de dollars

Cette fois, Balancer a été une victime indirecte.

Euler Finance a subi une attaque de flash loan de 197 millions de dollars, et le pool bb-e-USD de Balancer a été affecté en raison de la détention de eToken d’Euler.

Lorsque Euler a été attaqué, environ 11,9 millions de dollars ont été transférés du pool bb-e-USD de Balancer vers Euler, soit 65 % du TVL de ce pool. Bien que Balancer ait suspendu d’urgence les pools concernés, les pertes étaient déjà irréversibles.

Août 2023 : Vulnérabilité de précision du pool Balancer V2, perte d’environ 2,1 millions de dollars

Cette attaque avait en fait été anticipée. Le 22 août de la même année, Balancer a divulgué la vulnérabilité de manière proactive et averti les utilisateurs de retirer leurs fonds, mais l’attaque a tout de même eu lieu cinq jours plus tard.

La vulnérabilité concernait une erreur d’arrondi (rounding error) dans le Boosted Pool V2. L’attaquant a manipulé précisément le calcul de l’offre de BPT (Balancer Pool Token), provoquant un écart et permettant de retirer des actifs du pool à un taux de change inéquitable. L’attaque a été réalisée via plusieurs transactions de flash loan, et différentes sociétés de sécurité estiment les pertes entre 979 000 et 2,1 millions de dollars.

Septembre 2023 : Attaque par détournement DNS, perte d’environ 240 000 $

Il s’agissait d’une attaque d’ingénierie sociale, visant non pas les smart contracts mais l’infrastructure Internet traditionnelle.

Le hacker a compromis le registrar de domaine EuroDNS via des techniques d’ingénierie sociale, détournant le domaine balancer.fi. Les utilisateurs ont été redirigés vers un site de phishing utilisant un contrat malveillant Angel Drainer pour inciter les utilisateurs à autoriser des transferts.

L’attaquant a ensuite blanchi les fonds volés via Tornado Cash.

Bien que Balancer ne soit pas directement responsable, la notoriété du protocole a été exploitée pour du phishing, ce qui rend la prévention très difficile.

Juin 2024 : Velocore hacké, perte d’environ 6,8 millions de dollars

Bien que Velocore soit un projet indépendant, son hack n’a initialement rien à voir avec Balancer. Mais en tant que fork de Balancer, Velocore utilisait le même design de pool CPMM (Constant Product Market Maker), ce qui en fait une sorte de parenté ; le vol a eu lieu ailleurs, mais le mécanisme vient de Balancer.

En résumé, l’attaquant a exploité une vulnérabilité de dépassement dans le contrat de pool CPMM de style Balancer de Velocore, en manipulant le feeMultiplier pour qu’il dépasse 100 %, provoquant une erreur de calcul.

L’attaquant a finalement utilisé un flash loan combiné à une opération de retrait soigneusement construite pour voler environ 6,8 millions de dollars.

Novembre 2025 : Dernière attaque, perte de plus de 100 millions de dollars

Le principe technique de cette attaque a déjà été clarifié. Selon les chercheurs en sécurité, la vulnérabilité se trouvait dans la vérification du contrôle d’accès de la fonction manageUserBalance du protocole Balancer V2, qui concerne la vérification des droits des utilisateurs.

Selon l’analyse des organismes de surveillance Defimon Alerts et Decurity, lors de la vérification des droits de retrait de Balancer V2, le système aurait dû vérifier si l’appelant était bien le véritable propriétaire du compte, mais le code vérifiait à tort si msg.sender (l’appelant effectif) était égal au paramètre op.sender fourni par l’utilisateur.

Puisque op.sender est un paramètre contrôlable par l’utilisateur, l’attaquant pouvait usurper n’importe quelle identité, contourner la vérification des droits et exécuter l’opération WITHDRAW_INTERNAL (retrait interne).

En d’autres termes, cette vulnérabilité permettait à n’importe qui de se faire passer pour le propriétaire de n’importe quel compte et de retirer directement le solde interne. Une telle erreur de contrôle d’accès basique ressemble à une faute de débutant et son apparition dans un protocole mature de 5 ans est très surprenante.

Réflexions après l’histoire des hacks

Que pouvons-nous apprendre de cette « histoire des hacks » ?

Mon sentiment est que les protocoles DeFi dans le monde crypto ressemblent davantage à des objets « à admirer de loin mais à ne pas manipuler ». De loin, tout semble calme, mais en y regardant de plus près, il y a de nombreuses dettes techniques à régler au-delà du récit.

Par exemple, Balancer, ce protocole DeFi de longue date, l’une de ses innovations majeures est de permettre la création de pools mixtes avec jusqu’à 8 tokens de poids personnalisés.

Comparé au design épuré d’Uniswap, la complexité de Balancer croît de façon exponentielle.

À chaque token ajouté, l’espace d’état du pool augmente considérablement. Lorsque vous essayez d’équilibrer le prix, le poids et la liquidité de 8 tokens différents dans un même pool, la surface d’attaque s’élargit également. L’attaque sur les tokens déflationnistes en 2020 et la vulnérabilité d’arrondi en 2023 sont essentiellement dues à une mauvaise gestion des conditions limites induite par la complexité.

Pire encore, Balancer a choisi une voie de développement à itération rapide. De V1 à V2, puis aux différents Boosted Pools, chaque mise à jour ajoute de nouvelles fonctionnalités sur l’ancien code. Cette accumulation de « dette technique » transforme la base de code en une tour de blocs fragile ;

Par exemple, la récente attaque due à un problème de droits d’accès : une erreur de conception aussi basique ne devrait pas se produire dans un protocole de 5 ans, ce qui suggère peut-être que la maintenance du code du projet est déjà hors de contrôle.

Ou peut-être, dans un contexte où le récit, le profit et l’émotion priment sur la technologie, la présence de failles dans le code sous-jacent n’a plus d’importance.

Balancer ne sera certainement pas le dernier ; on ne sait jamais quand un cygne noir, empilé par la composabilité de DeFi, apparaîtra. Les réseaux de dépendance complexes du monde DeFi rendent l’évaluation des risques presque impossible.

Même si vous faites confiance au code de Balancer, pouvez-vous faire confiance à toutes ses intégrations et partenaires ?

Pour les spectateurs, DeFi est une expérience sociale inédite ; pour les participants, un vol DeFi est une leçon coûteuse ; pour l’ensemble du secteur, la robustesse de DeFi est un prix à payer pour la maturité.

Espérons simplement que ce prix ne sera pas trop élevé.