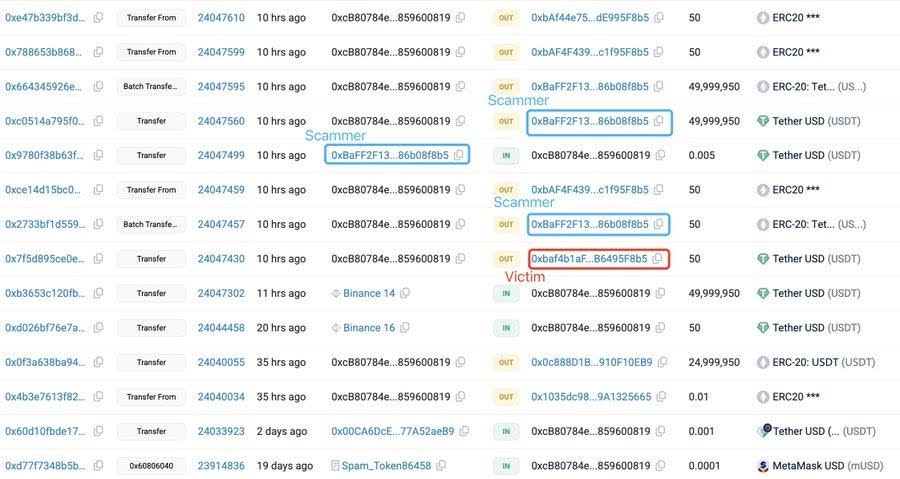

- Un utilisateur crypto a perdu près de 50 millions de dollars en USDTaprès avoir copié une adresse de portefeuille falsifiée depuis l’historique des transactions.

- L’attaque a utilisé la technique de address poisoning, exploitant les interfaces de portefeuille qui masquent le milieu des adresses.

- Les fonds ont été rapidement échangés et transférés à travers plusieurs portefeuilles, une partie ayant été envoyée vers Tornado Cash, limitant ainsi les options de récupération.

Une simple erreur de copier-coller a entraîné l’une des pertes utilisateur les plus coûteuses jamais enregistrées on-chain. Cet incident met en lumière la façon dont des habitudes d’interface apparemment anodines peuvent annuler des comportements prudents et conduire à des pertes irréversibles.

Table des matières

Comment un transfert de test routinier s’est transformé en une perte de 50 millions de dollars

Selon les enquêteurs on-chain, dont Lookonchain, la victime a commencé par une étape que de nombreux utilisateurs expérimentés considèrent comme une bonne pratique : une petite transaction de test. L’utilisateur a envoyé

Cependant, ce transfert de test est devenu le déclencheur.

En quelques instants, un escroc a déployé une tactique d’address poisoning. L’attaquant a créé une adresse de portefeuille ayant les mêmes premiers et derniers quatre chiffres que l’adresse authentique de la victime. Une petite transaction a ensuite été envoyée à la victime depuis cette adresse qui ressemblait à la véritable, s’assurant ainsi qu’elle serait enregistrée dans l’historique des transactions du portefeuille.

Lorsque la victime est revenue pour effectuer le transfert principal :

Address Poisoning : une attaque low-tech à fort impact

Il n’est pas nécessaire de pirater des clés personnelles ou d’utiliser des smart contracts. Cela dépend de l’interface humaine et du comportement de l’utilisateur.

Pourquoi cette attaque fonctionne encore à grande échelle

La plupart des portefeuilles abrègent les adresses afin d’améliorer la lisibilité. Les utilisateurs vérifient fréquemment les transferts en contrôlant les premiers et derniers caractères de l’adresse. Les attaquants exploitent cela en générant des adresses qui reprennent ces caractères visibles.

Dans ce cas, l’escroc a agi immédiatement après la transaction de test, ce qui indique une surveillance automatique. L’attaquant a fait passer la commodité avant la prudence en plaçant une adresse quasi identique dans l’historique des transactions de la victime.

Cette méthode est considérée comme basique comparée aux exploits complexes de la DeFi. Pourtant, le résultat montre que même les arnaques « simples » peuvent entraîner des pertes catastrophiques lorsque des sommes importantes sont en jeu.

Mouvements on-chain après le vol

Les enregistrements blockchain montrent que les USDT volés n’ont pas été laissés inactifs. L’attaquant a très rapidement échangé une partie des fonds contre de l’ETH et les a envoyés vers plusieurs portefeuilles, ce qui est typique pour réduire la traçabilité.

Les actifs ont ensuite été transférés vers Tornado Cash, un mixeur de confidentialité qui masque les traces des transferts. Dès que l’argent est investi dans de tels services, la récupération devient extrêmement improbable sans une action immédiate des exchanges ou des validateurs.

La chaîne de portefeuilles a été décrite par les analystes comme efficace et pré-planifiée, ce qui signifie que l’escroc était prêt à agir dès que le gros transfert était effectué.

Pourquoi ce cas a choqué les analystes

L’address poisoning est largement connu et souvent évoqué comme une arnaque gênante impliquant de petits montants. Ce qui distingue ce cas, c’est l’ampleur et le profil de l’erreur.

La victime a suivi une étape de sécurité courante en testant avec un petit transfert. Ironiquement, cette action a donné à l’attaquant le signal nécessaire pour déployer l’adresse falsifiée au moment exact.

Les observateurs on-chain ont noté que quelques secondes passées à copier l’adresse depuis la source originale, plutôt que depuis l’historique des transactions, auraient entièrement évité la perte. La rapidité de la finalité blockchain n’a laissé aucune fenêtre pour un retour en arrière.

Conception des portefeuilles et facteur humain

Cet incident soulève des questions sur les choix UX des portefeuilles. Les adresses tronquées améliorent la clarté visuelle mais réduisent la sécurité pour les utilisateurs manipulant de grosses sommes.

Certains portefeuilles avertissent désormais les utilisateurs à propos de l’address poisoning ou signalent les adresses qui ressemblent fortement à celles connues. D’autres proposent la liste blanche d’adresses, où les transferts sont limités aux adresses pré-approuvées. Cependant, l’adoption de ces fonctionnalités reste inégale.

Pour les transferts de grande valeur, se fier uniquement à la vérification visuelle s’est avéré insuffisant. Ce cas montre que même les utilisateurs expérimentés peuvent tomber dans des schémas prévisibles sous la pression du temps.