Teknikal na pagsusuri sa pagnanakaw ng humigit-kumulang $11.3 milyon sa UXLINK

Gumamit ang attacker ng sunud-sunod na mga operasyon, kabilang ang pagtawag sa execTransaction function ng Gnosis Safe Proxy contract at MultiSend contract, upang unti-unting alisin ang ibang mga Owner, sa huli ay ma-take over ang contract at malisyosong mag-mint ng UXLINK tokens.

Orihinal na Pamagat: "Teknikal na Analisis ng Pagkawala ng Halos 11.3 Milyong Dolyar sa UXLINK"

Pinagmulan: ExVul Security

Paglalarawan ng Insidente

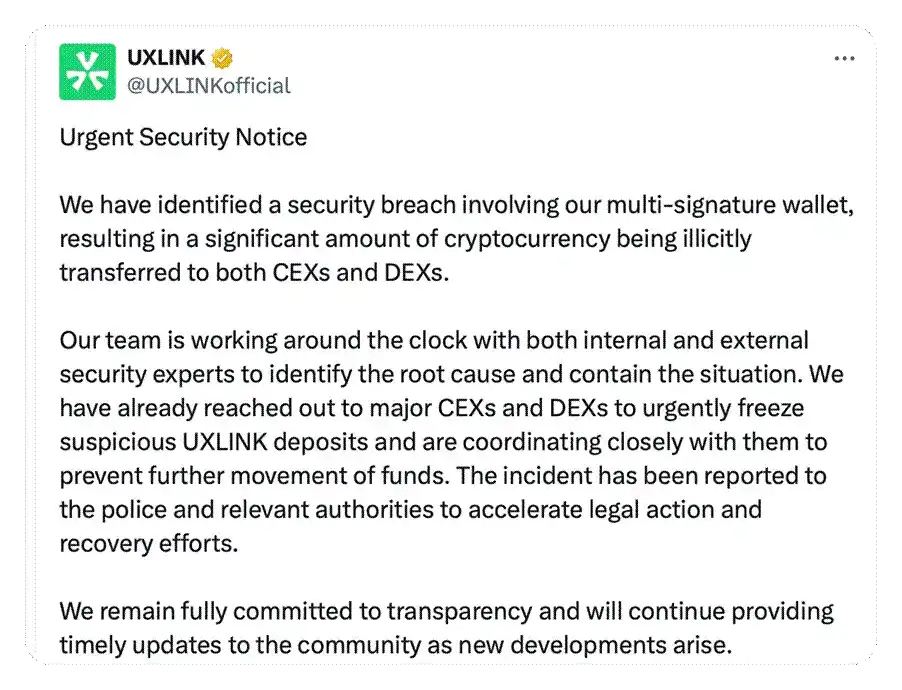

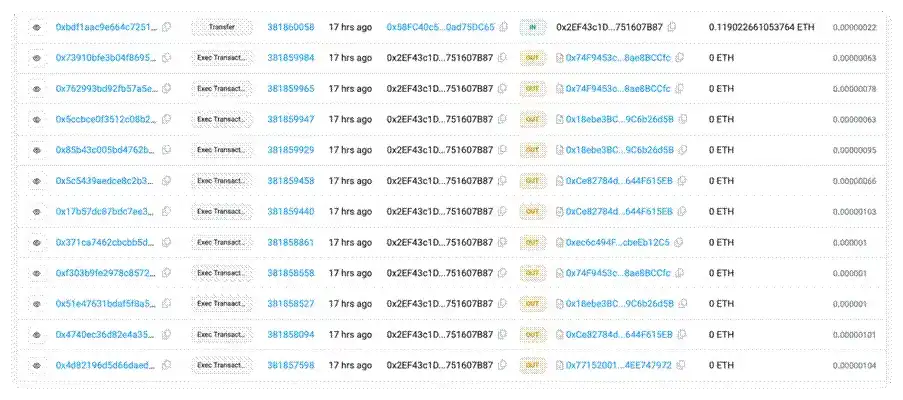

Noong Setyembre 23, nagkaroon ng pagtagas ng private key ang multi-signature wallet ng proyekto ng UXLINK, na nagresulta sa pagnanakaw ng mga crypto asset na tinatayang nagkakahalaga ng halos 11.3 milyong dolyar. Ang mga asset na ito ay naikalat at nailipat sa iba't ibang centralized (CEX) at decentralized (DEX) exchanges. Sa unang sandali ng pag-atake, nakipagtulungan kami sa UXLINK upang imbestigahan at suriin ang insidente at subaybayan ang galaw ng pondo. Agad na nakipag-ugnayan ang UXLINK sa mga pangunahing exchange upang hilingin ang pag-freeze ng mga kahina-hinalang pondo, at nagsampa na rin ng ulat sa pulisya at mga kaugnay na institusyon upang humingi ng legal na suporta at mabawi ang mga asset. Karamihan sa mga asset ng hacker ay na-tag at na-freeze na ng mga pangunahing exchange, kaya nabawasan ang karagdagang panganib para sa komunidad. Nangako ang proyekto na magiging transparent sa komunidad, at patuloy na susubaybayan ng ExVul ang pag-usad ng insidente.

()

Pinakabagong Pag-unlad

Sa proseso ng paglilipat ng pondo ng hacker, ang mga pondong pumasok sa mga exchange ay na-freeze na. Sa paunang on-chain tracing, natuklasan na ang hacker na nagnakaw ng asset ng UXLINK ay tila nabiktima ng Inferno

Drainer phishing attack. Matapos makumpirma, ang ilegal na nakuha nitong humigit-kumulang 542 milyong $UXLINK token ay nanakaw gamit ang "authorization phishing" na pamamaraan.

Pagsusuri ng Pag-atake

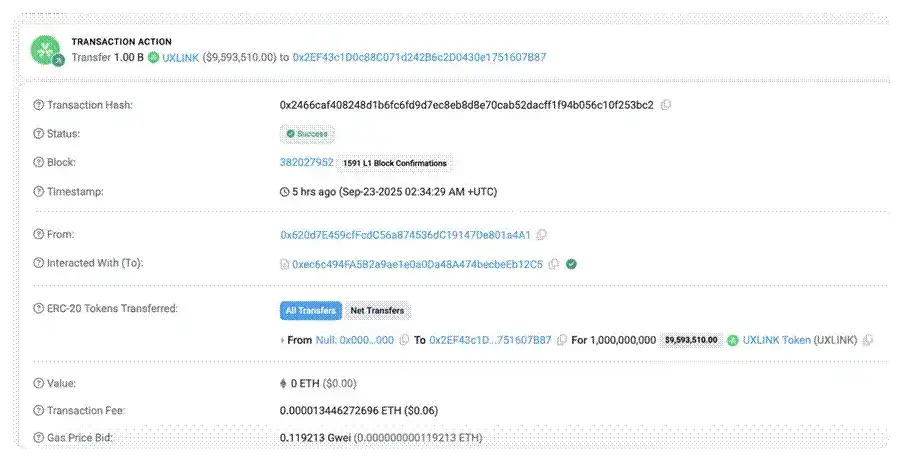

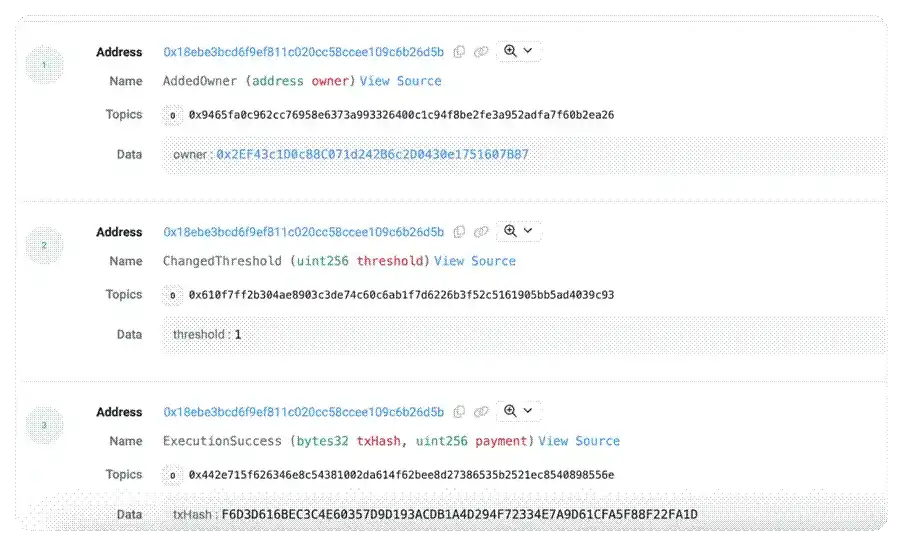

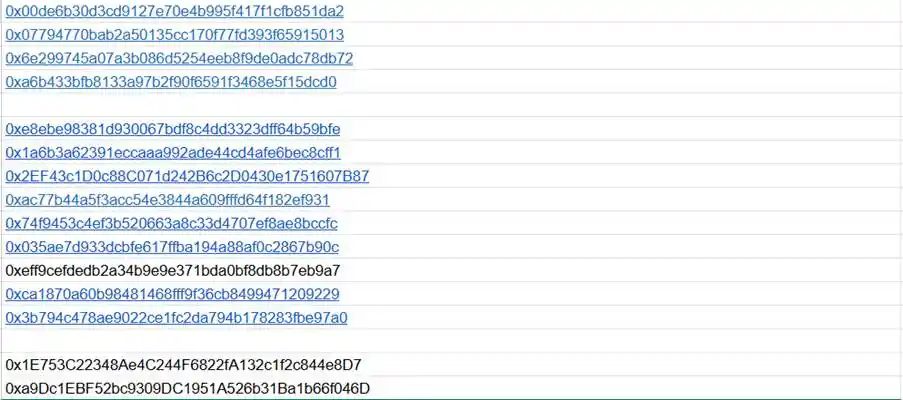

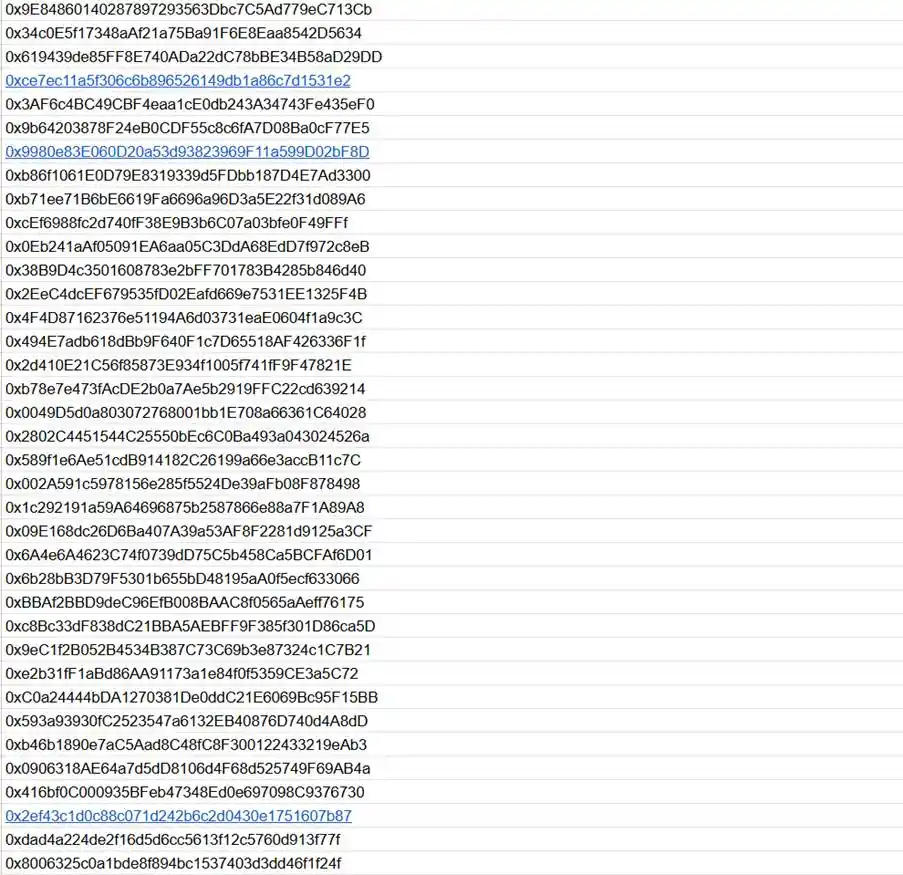

1. Dati, dahil sa malisyosong operasyon ng multi-signature Owner o pagtagas ng private key, nadagdag ang isang malisyosong address bilang multi-signature account, at ang signature threshold ng kontrata ay na-reset sa 1, ibig sabihin, isang account lang ang kailangan para maisagawa ang operasyon ng kontrata. Itinakda ng hacker ang bagong Owner address sa 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87.

()

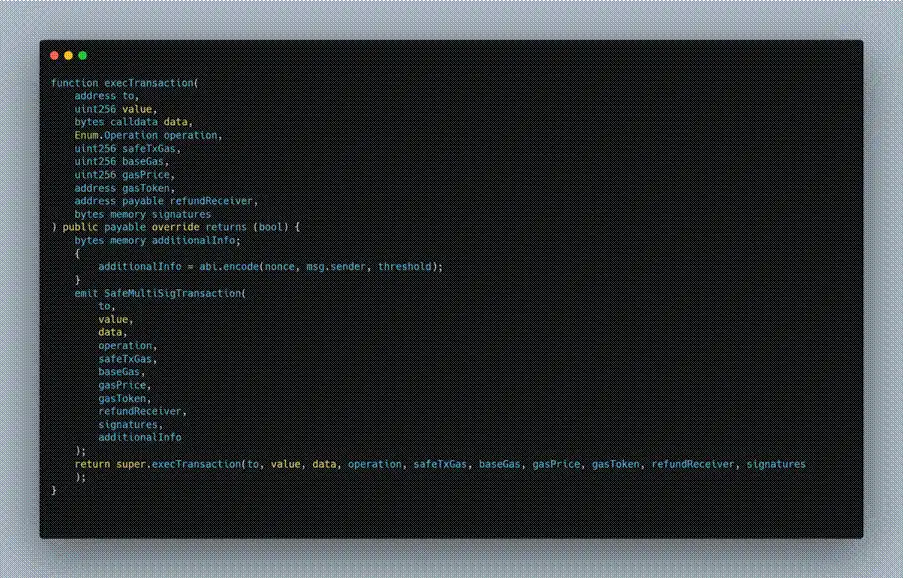

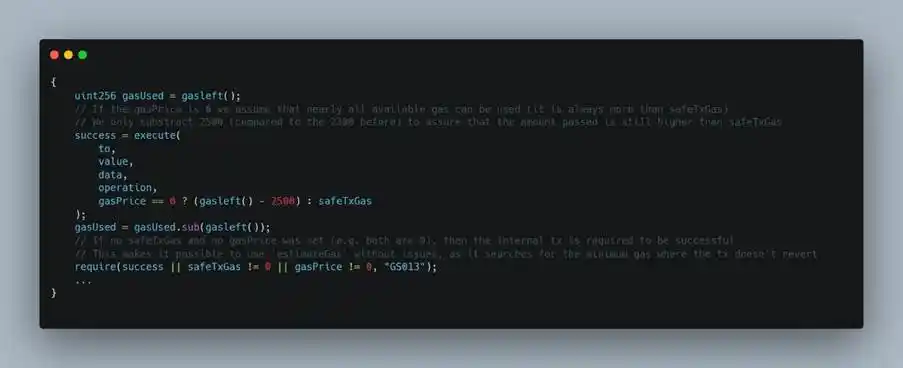

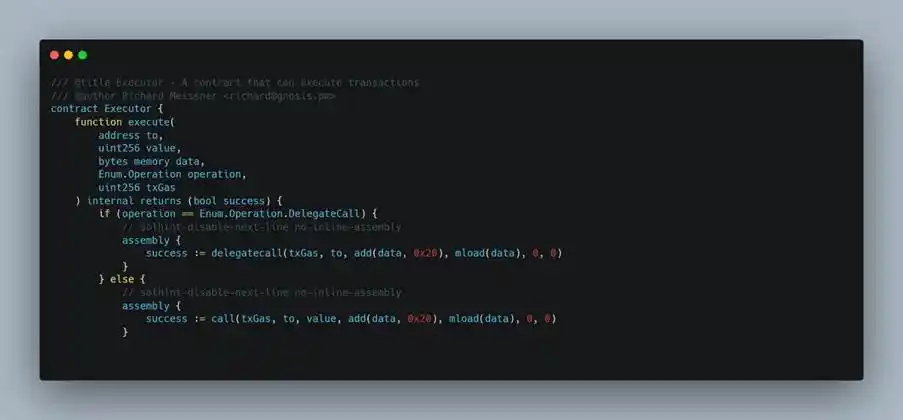

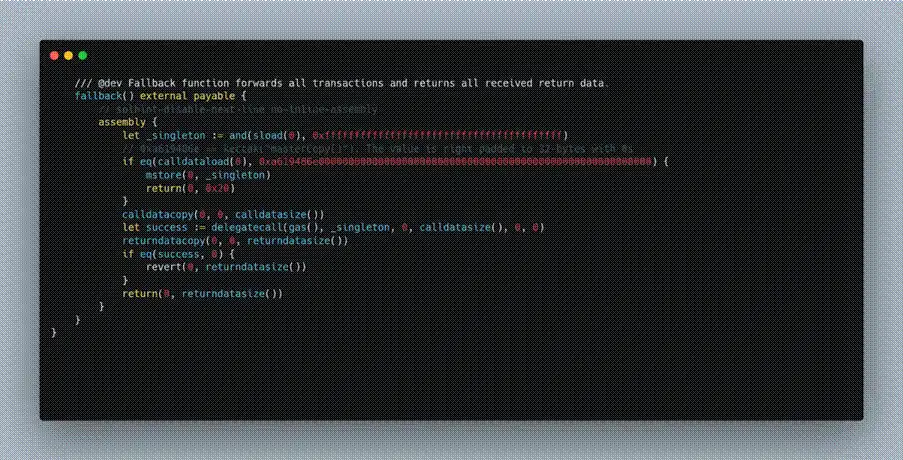

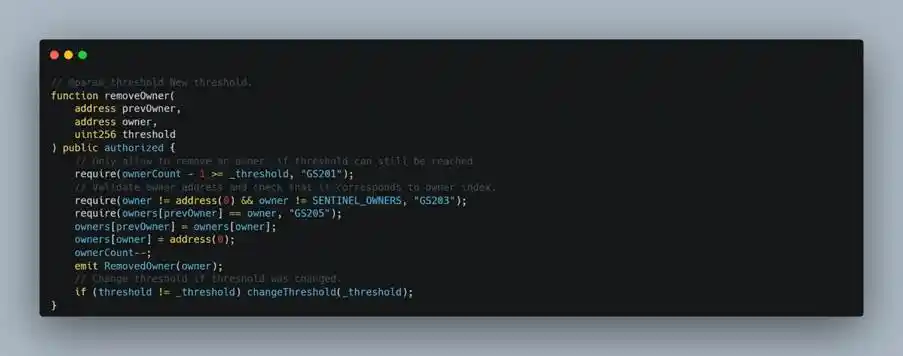

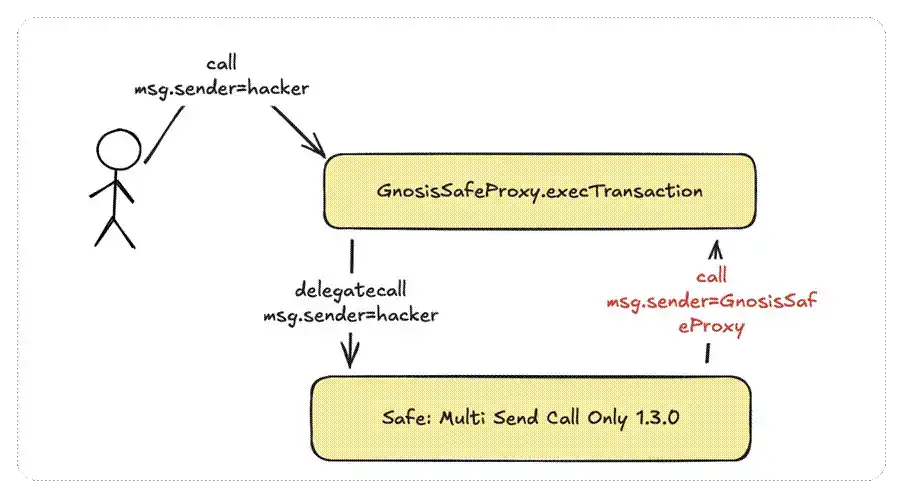

2. Unang tinawag ng attacker ang execTransaction function sa Gnosis Safe Proxy contract. Ang function na ito ang naging entry point para alisin ang mga multi-signature member, at lahat ng malisyosong operasyon ay isinagawa sa loob ng transaksyong ito.

()

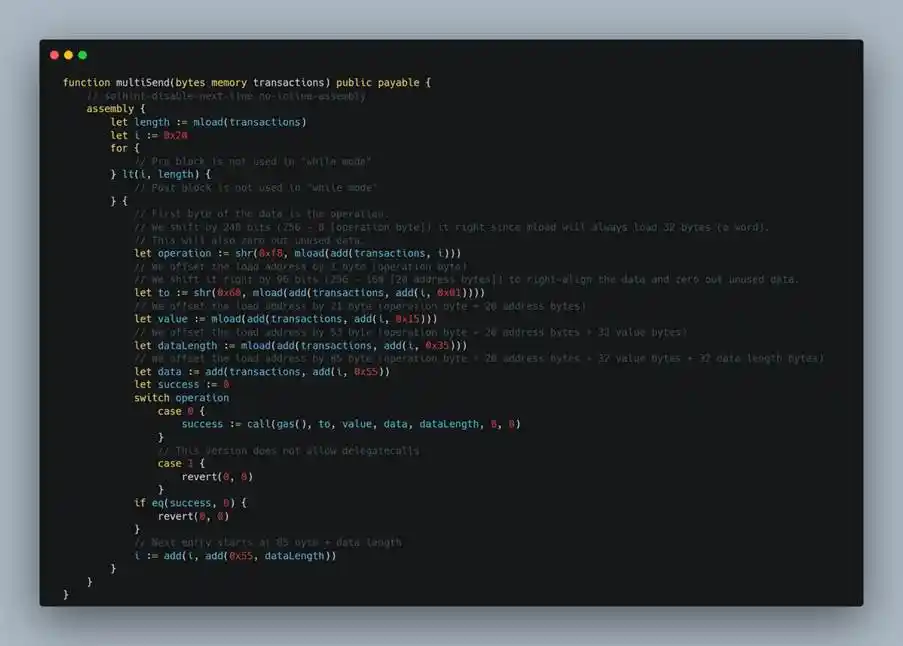

3. Sa pagtawag sa execTransaction, tinukoy ng attacker sa data parameter nito ang isang malisyosong operasyon: sa pamamagitan ng delegatecall, tinawag ang Safe: Multi Send Call

Only 1.3.0 implementation contract.

()

4. Sa multiSend function ng Safe: Multi Send Call Only 1.3.0, bumalik ang execution flow sa removeOwner ng Gnosis Safe Proxy contract. Ang partikular na proseso ay: una, sa pamamagitan ng delegatecall sa proxy contract, tinawag ng attacker ang MultiSend implementation contract upang patakbuhin ang multiSend sa konteksto ng proxy contract; pagkatapos, ayon sa parameter na ginawa ng attacker, tinawag ng multiSend gamit ang call ang Gnosis Safe Proxy contract mismo at na-trigger ang removeOwner function, kaya natanggal ang dating Owner address.

()

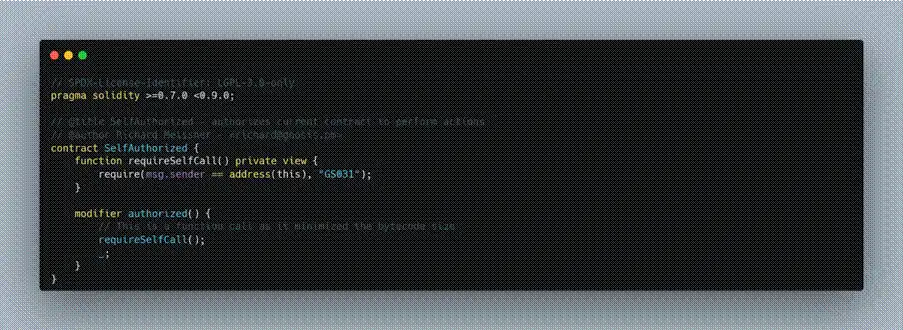

5. Ang susi sa matagumpay na pagtawag ay ang pagtugon sa kondisyon na msg.sender== address(this). Sa removeOwner function, upang maiwasan ang direktang pagtawag mula sa labas, nagtakda ang kontrata ng authorized verification, na karaniwang nangangailangan na ang tumatawag ay ang kontrata mismo (msg.sender == address(this)). Kaya, tanging kapag ang internal na proseso ng kontrata ay tumawag sa sarili nito, magiging matagumpay ang removeOwner.

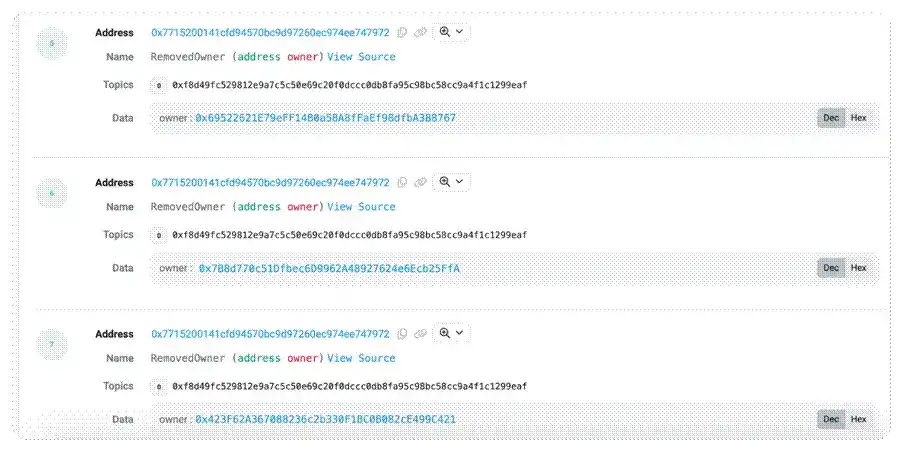

6. Ginamit ng hacker ang nabanggit na paraan upang isa-isang tanggalin ang iba pang Owner sa multi-signature, sinira ang multi-signature mechanism at tuluyang nakuha ang kontrol sa kontrata.

7. Sa puntong ito, sa patuloy na pag-uulit ng mga nabanggit na hakbang, tuluyang nawalan ng bisa ang orihinal na multi-signature security mechanism. Sa ngayon, sapat na ang lagda ng isang malisyosong Owner upang makapasa sa multi-signature verification at makuha ang ganap na kontrol sa kontrata.

()

Buod

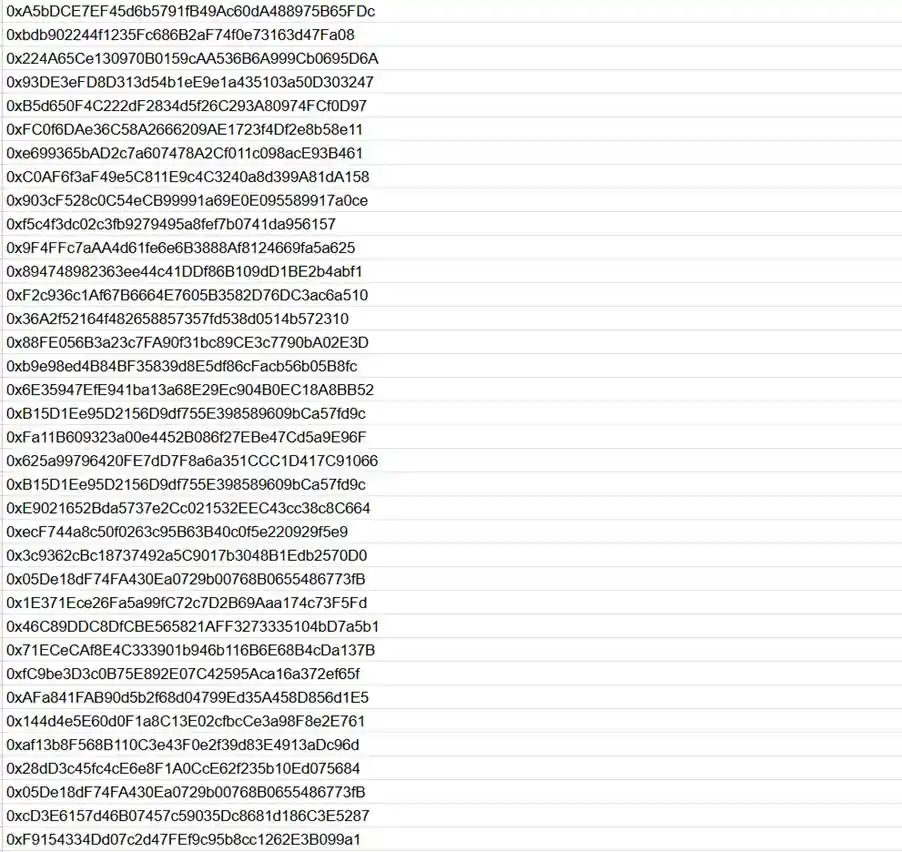

Dahil sa malisyosong operasyon ng multi-signature Owner o pagtagas ng private key, nadagdag ng attacker ang malisyosong address bilang miyembro ng multi-signature at itinakda ang signature threshold ng Gnosis Safe Proxy sa 1, kaya tuluyang nawalan ng bisa ang orihinal na multi-signature security design. Pagkatapos nito, sapat na ang isang malisyosong Owner upang makapasa sa multi-signature verification. Sunod-sunod na inalis ng attacker ang iba pang Owner sa kontrata, tuluyang nakuha ang ganap na kontrol sa kontrata, at inilipat pa ang mga asset ng kontrata, kabilang ang malisyosong pag-mint ng $UXLINK token on-chain.

Ipinapakita ng insidenteng ito ang mahalagang papel ng multi-signature management sa seguridad ng blockchain. Bagaman gumamit ang proyekto ng Safe multi-signature mechanism at nagtalaga ng maraming multi-signature account, dahil sa mga depekto sa pamamahala, tuluyang nawalan ng saysay ang multi-signature design. Inirerekomenda ng ExVul team na ang mga proyekto ay dapat magpatupad ng mas decentralized na multi-signature management, tulad ng paghahati-hati ng private key sa iba't ibang miyembro at paggamit ng iba't ibang paraan ng pag-iimbak ng private key, upang matiyak na tunay na gumagana ang multi-signature mechanism bilang proteksyon sa seguridad.

Apendiks

Narito ang mga address na pinaghihinalaang pag-aari ng hacker na na-trace on-chain ng ExVul team:

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

SEC Crypto Critic Caroline Crenshaw Nagbitiw: Isang Mahalagang Pagbabago sa Regulasyon ng Digital Asset sa US

Crypto Crystal Ball 2026: Magsisimula na ba talagang maging parabolic ang Ethereum?