Babala sa seguridad: Nangungunang Chrome ‘wallet’ na nagnanakaw ng iyong seedphrase

Sa loob ng ilang araw noong Nobyembre, isang malisyosong Chrome extension ang pumuwesto bilang ika-apat na resulta para sa “Ethereum wallet” sa Chrome Web Store.

Ang extension na tinatawag na “Safery: Ethereum Wallet,” ay mukhang propesyonal at sapat upang magmukhang lehitimo. Mayroon itong malinis na icon, generic na pangalan na may kasamang mga salitang may kaugnayan sa seguridad, dagsa ng mga five-star na review, at mga karaniwang paglalarawan na pamilyar sa sinumang nag-download na ng crypto wallet.

Sa likod ng frontend na iyon ay isang sadyang ginawang atake na idinisenyo upang nakawin ang mga seed phrase at ubusin ang laman ng wallet ng user sa pamamagitan ng pag-encode ng mga nakaw na lihim sa mga micro-transaction sa Sui blockchain.

Ang Socket, isang security tooling company na nakatuon sa open-source software supply chains, ay nag-install at nagsuri ng extension matapos itong matuklasan.

Layunin nilang maintindihan kung paano nakaiwas sa detection ang “Safery,” paano ito umangat sa ranking ng Chrome Store, at paano nito nailipat ang mga nakaw na seed phrase nang hindi napapansin, pati na rin kung ano ang maaaring gawin ng mga user upang matukoy ang mga katulad na banta. Ang ulat ay naglalakad sa pamamaraan ng umaatake at nagsisilbing postmortem at babala na nananatiling mapanganib na blind spot sa crypto ang mga browser extension.

Kahanga-hanga ang kasong ito dahil hindi lang basta seed phrase ang ninakaw ng mga hacker. Sa kasamaang palad, pamilyar na itong modus sa crypto.

Ang nagpapakilala dito ay hindi ginaya ng Safery ang umiiral na wallet brand. Hindi ito MetaMask lookalike o recycled phishing domain. Lumikha ito ng sariling pagkakakilanlan, bumili o nag-bot ng pekeng review para umangat sa search ranking, at naglunsad bilang isang “bagong” wallet option.

Sa ganitong paraan, walang agarang red flag sa listing: walang sirang grammar, walang kakaibang permission, at walang pag-redirect sa kahina-hinalang domain.

Walang naunang reklamo sa Chrome Web Store publisher page, at ang support URL nito ay nagtuturo sa isang off-platform site na hindi pa na-flag ng mga security tracker noong panahon ng pagsusuri ng Socket.

Dahil sa propesyonal nitong anyo, karamihan sa mga user ay hindi magdadalawang-isip bago i-click ang “Add to Chrome.” Humingi ang extension ng pahintulot na tumakbo sa “all websites,” isang karaniwang request para sa mga crypto wallet na kailangang mag-access ng decentralized apps.

Kahanga-hanga, hindi ito humingi ng dagdag na permission o nagtangkang mag-inject ng content script na magti-trigger ng mas agresibong babala ng Chrome. Minimalist ang branding, tugma ang website sa pangalan ng extension, at hinihikayat ng setup screen ang user na gumawa o mag-import ng wallet, na karaniwan ding asal.

Ang pagnanakaw ng seed, ipinalabas sa Sui

Nagsimula ang tunay na pinsala kapag naipasok na ang seed phrase. Sa halip na i-store ang phrase nang lokal o i-encrypt ito para sa access ng user, tahimik na hinati ng extension ang phrase sa mga fragment at in-encode ang mga ito na parang random wallet address.

Ipinapakita ng pananaliksik ng Socket na ang mga fragment na ito ay isinama sa mga transaksyon sa Sui blockchain. Partikular, nagpadala ang extension ng maliliit na SUI token transfer, napakaliit na halaga na hindi mapapansin, sa mga address na kontrolado ng umaatake.

Nakatago sa loob ng mga transaksyong iyon, alinman sa memo field o obfuscated address, ay mga bahagi ng seed phrase ng user.

May taktikal na bentahe ang pamamaraang ito. Hindi nito kailangan na magpadala ng outbound request sa malisyosong server. Walang command-and-control beacon o exfiltration sa HTTP o WebSockets na maaaring ma-flag ng browser o antivirus.

Ang payload ay umalis sa device ng user bilang normal na blockchain transaction, dumaan sa isang malawak na ginagamit at mababang fee na chain. Kapag nasa on-chain na, pampubliko nang naa-access ang data, kaya maaaring kunin ito ng umaatake sa ibang pagkakataon, buuin muli ang seed phrase, at linisin ang wallet nang hindi na muling hinahawakan ang device ng user.

Sa madaling salita, ginamit ng scam ang mismong Sui blockchain bilang channel ng komunikasyon. At dahil mabilis ang confirmation time ng Sui at halos walang transaction cost, gumana ito na parang low-latency message bus.

Sinubaybayan ng Socket ang maraming halimbawa ng mga seed-fragment transaction at kinumpirma ang ugnayan ng pagpasok ng seed at kalaunang pagkawala ng asset. Bagama’t nangyari ang pagnanakaw off-chain, alinman sa Ethereum o ibang L1 kung saan may pondo ang wallet ng biktima, ang mga tagubilin para isagawa ito ay nakatago sa harap ng lahat.

Bago inilabas ang bersyon na napunta sa top wallet results ng Chrome, malamang na sinubukan muna ng publisher ang pamamaraang ito nang pribado. May ebidensiya na ang mga naunang build ay nag-eksperimento sa mas simpleng data leak bago pinino ang Sui encoding.

Sa oras na na-flag ang aktibong extension, sapat na ang bilang ng install nito upang umabot sa “trending” tier ng Chrome, na lalo pang nagpalaki ng visibility nito. Iniulat ng Brave New Coin na ang “Safery” wallet ay kabilang sa top results ng “Ethereum wallet” search kahit na may mga ulat na ng kahina-hinalang kilos sa Reddit at Telegram.

Paano pinayagan ng Chrome algorithm na mangyari ito

Nakadepende ang tagumpay ng “Safery” sa ranking logic ng Chrome. Tinitimbang ng Web Store search algorithm ang keyword match, bilang ng install, bilis ng review, average rating, at petsa ng huling update.

Ang mga extension na biglang sumisigla, lalo na sa niche na kategorya, ay mabilis na umaangat kung hindi madalas ma-update ang mas maayos na kakumpitensya. Sa kasong ito, maganda ang score ng pangalan ng “Safery” para sa karaniwang query, dagsa ng positibong review, karamihan ay templated o duplicate, at bagong upload date.

Walang ebidensiyang manu-manong nirepaso ng Google ang listing na ito bago mailathala. Awtomatikong ini-scan ng Chrome Web Store policy ang karamihan ng bagong extension at sumasailalim lamang sa pangunahing static analysis.

Dumadaan sa mas malalim na pagsusuri ang mga extension kapag humihingi ng mas mataas na permission, gaya ng access sa tabs, clipboard, file system, o history. Madalas na iniiwasan ng wallet extension ang mga flag na ito sa pamamagitan ng pagpapatakbo sa loob ng iframe o paggamit ng approved API. Nanatili ang “Safery” sa mga limitasyong iyon.

Kahit pa nagtaas ng reklamo ang mga user, tumagal ang pagitan ng pag-report at pag-takedown, sapat upang makapaminsala. Bahagi ng pagkaantala ay istruktural: hindi agad kumikilos ang Chrome sa na-flag na extension maliban na lang kung may napakaraming reklamo o kilalang malware signature.

Sa kasong ito, obfuscated JavaScript na umaasa sa blockchain infrastructure, hindi sa external host, ang payload. Hindi ito nahuli ng tradisyonal na malware detection method.

Hindi ito ang unang beses na ginamit ang Chrome extension para magnakaw ng crypto. Kabilang sa mga naunang scam ang pekeng Ledger Live app na hinihikayat ang user na ilagay ang recovery phrase, o mga lehitimong extension na na-hijack upang makuha ng attacker ang publishing key ng developer.

Ang kaibahan ng “Safery” ay ang kinis ng facade at kawalan ng backend infrastructure. Walang phishing site na kailangang i-takedown, walang server na kailangang i-block, isang extension lang na naglilipat ng lihim sa public chain at umaalis na.

May magagawa pa rin ang mga user. Kung mabilis silang kumilos, maaari nilang limitahan ang exposure sa pamamagitan ng pag-rotate ng seed at pag-revoke ng transaction approval.

Nagbigay ang Socket at iba pa ng mga hakbang para sa sinumang naka-install ng extension: agad na i-uninstall, i-revoke ang anumang token approval, ilipat ang asset sa bagong wallet gamit ang malinis na device, at bantayan ang mga kaugnay na address. Para sa mga user na hindi napansin ang exfiltration o nag-iimbak ng malaking halaga sa hot wallet, maliit ang tsansa ng recovery.

Nagsisimula ang tunay na problema bago pa mag-load ang wallet

Nananawagan ang mga security researcher at developer ng mas mahigpit na heuristic mula mismo sa Chrome. Isa sa mga mungkahi ay awtomatikong i-flag ang anumang extension na may UI element na humihingi ng 12- o 24-word phrase.

Isa pang paraan ay ang pag-require ng publisher attestation para sa wallet extension, na nagbibigay ng mapapatunayang ebidensiya na kontrolado ng publisher ang codebase ng kilalang wallet brand. May panawagan din para sa mas mahigpit na inspeksyon ng wallet-related permission, kahit hindi ito kabilang sa mapanganib na access pattern.

Para sa end user, naglabas ang Socket ng praktikal na checklist para sa extension management. Bago mag-install ng anumang crypto extension, dapat suriin ng user ang kasaysayan ng publisher, tiyakin ang kaugnayan sa kilalang proyekto, suriin ang pattern ng review, lalo na ang biglaang dami ng magkaparehong review, tingnan kung may tunay na website link na may public GitHub repository, at i-scan ang permission tab para sa malabo o malawak na access.

Hindi sapat ang malinis na pangalan at mataas na rating.

Ang kasong ito ay nagbubukas ng mas malawak na tanong tungkol sa papel ng browser sa crypto. Naging popular ang browser wallet dahil sa accessibility at kadalian ng paggamit. Pinapayagan nitong makipag-ugnayan ang user sa decentralized application nang hindi lumilipat ng platform o nagda-download ng hiwalay na app.

Ngunit ang accessibility na iyon ay may kapalit na exposure. Ang browser ay high-risk na environment na maaaring manipulahin ng extension, session hijacking, clipboard scraper, at ngayon ay covert blockchain exfiltration.

Malamang na pag-isipan ng mga wallet developer ang distribution model. May mga team na hindi na inirerekomenda ang Chrome Web Store install, mas gusto ang mobile app o desktop binary. Ang iba ay maaaring maglagay ng babala sa user na nagtatangkang mag-install mula sa hindi beripikadong source.

Nananatili ang pangunahing problema: pira-piraso ang distribution, at karamihan sa user ay hindi alam kung paano makikilala ang lehitimong wallet mula sa makinis na clone.

Hindi kailangang magmukhang MetaMask o magkunwaring Phantom ang “Safery” extension. Lumikha ito ng sariling brand, naghasik ng pekeng trust signal, at nagtayo ng invisible backdoor na ginamit ang Sui blockchain bilang courier.

Dapat itong mag-udyok ng panibagong pag-iisip kung paano itinatatag ang tiwala sa crypto UX, at kung gaano kalapit sa mismong system kahit ang mga simpleng tool tulad ng browser extension.

Inaakala ng crypto user na ang Web3 ay nangangahulugan ng sovereignty at self-custody. Ngunit sa maling kamay, ang browser wallet ay hindi vault, ito ay bukas na port. At hindi palaging magbababala ang Chrome bago may makalusot.

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

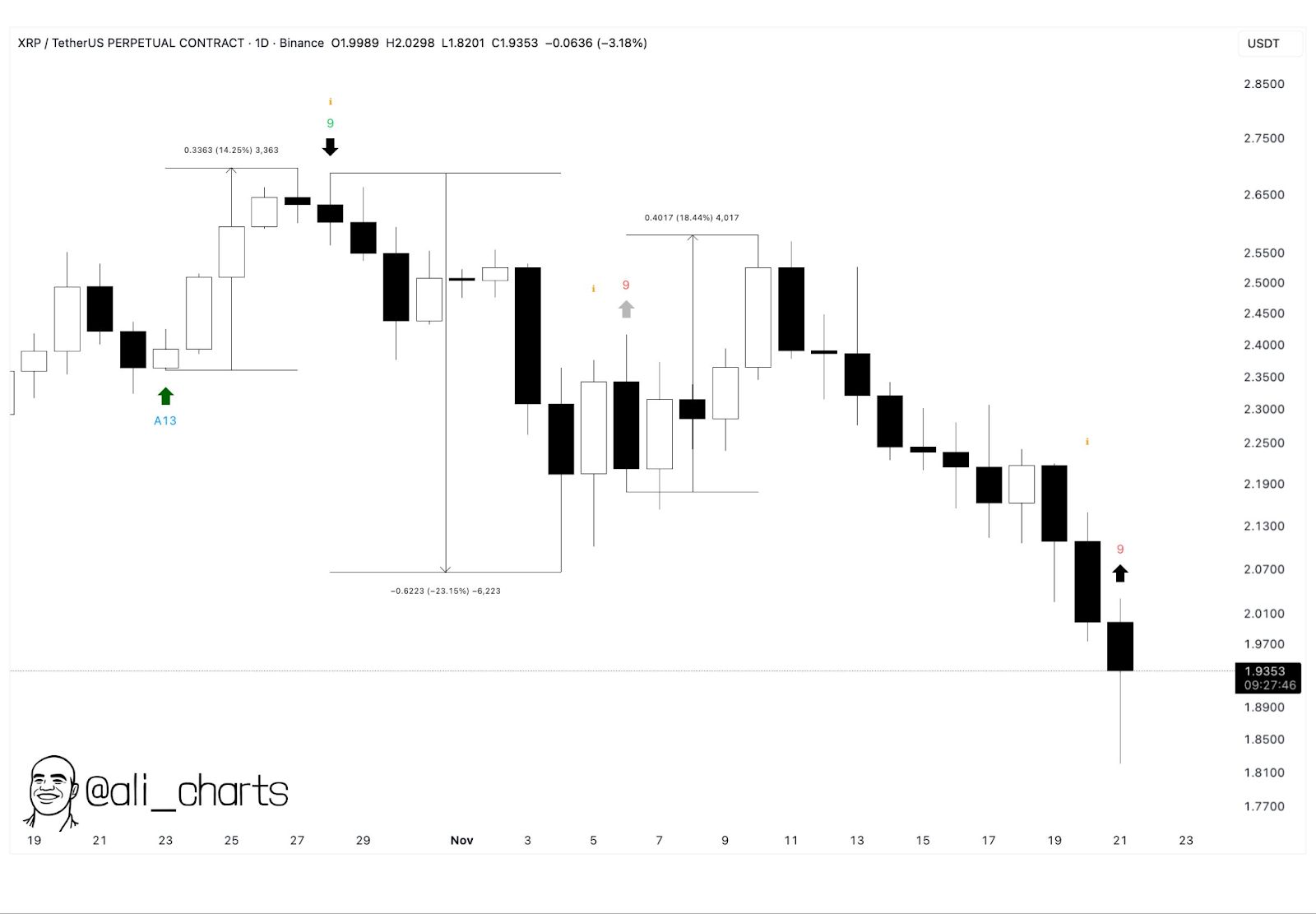

Ipinapakita ng XRP ang mga Palatandaan ng Pagbangon Habang Lalong Lumalakas ang Pananaw Dahil sa ETFs at Mga Buy Signal

Ang makasaysayang akumulasyon ng 1.8B XRP ay nagha-highlight sa $1.75 bilang isang mahalagang suporta, na nagpapalakas sa kahalagahan ng antas na ito. Nagbigay ang TD Sequential ng buy signal, na nagpapataas ng kumpiyansa sa panandaliang pagbangon ng XRP. Ang mga ETF inflows at paparating na XRP ETF launches ay nagpapalakas sa outlook ng merkado.

Pagkatapos ng 1460% na pagtaas, muling suriin ang batayan ng halaga ng ZEC

Ang mga naratibo at emosyon ay maaaring lumikha ng mga alamat, ngunit ang mga pundamental na batayan ang magtatakda kung gaano kalayo makararating ang mga alamat na ito.

Umaasa ang Wall Street na kikita ng year-end bonus mula sa mataas na volatility ng Bitcoin

Ang ETF ay hindi "nasupil" ang Bitcoin, ang volatility pa rin ang pinaka-kaakit-akit na sukatan ng asset.