Технічний звіт про аналіз джерел атаки на майнінг-пул LuBian, внаслідок якої було викрадено велику кількість bitcoin

У цьому звіті з технічної точки зору, за допомогою технологічного трасування, детально проаналізовано ключові технічні деталі цієї події, зосереджуючись на розслідуванні обставин викрадення цієї партії bitcoin, відтворенні повної хронології атаки та оцінці механізмів безпеки bitcoin, з метою надати цінні уроки з безпеки для індустрії криптовалют і користувачів.

Автор: Національний центр реагування на комп’ютерні віруси

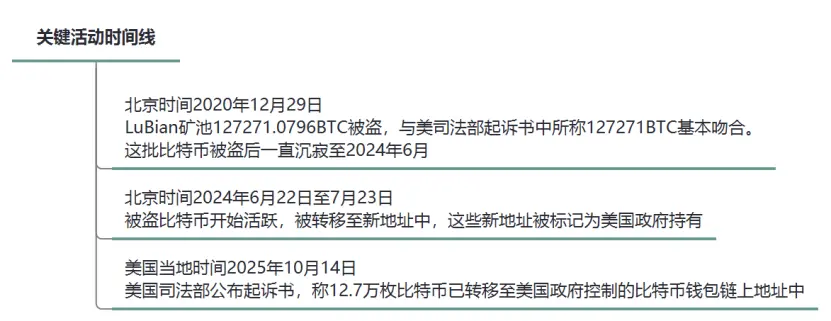

29 грудня 2020 року майнінг-пул LuBian зазнав масштабної хакерської атаки, внаслідок якої було викрадено 127272.06953176 BTC (на той час вартістю близько 3.5 мільярдів доларів США, нинішня вартість — вже 15 мільярдів доларів США). Власником цієї величезної кількості bitcoin був саме голова Prince Group Камбоджі Чен Чжи.

Після хакерської атаки Чен Чжи та його Prince Group неодноразово, на початку 2021 року та в липні 2022 року, публікували повідомлення у блокчейні, звертаючись до хакерів із проханням повернути викрадені bitcoin і пропонуючи викуп, але не отримали жодної відповіді.

Дивно, що після викрадення ця величезна кількість bitcoin залишалася на гаманцях, контрольованих зловмисниками, у стані бездіяльності протягом чотирьох років і майже не рухалася. Це явно не відповідає типовій поведінці хакерів, які зазвичай прагнуть швидко монетизувати здобич, і більше схоже на точкову операцію, проведену "державною хакерською організацією". Лише у червні 2024 року ці викрадені bitcoin були знову переміщені на нові адреси, і досі залишаються нерухомими.

14 жовтня 2025 року Міністерство юстиції США оголосило про висунення кримінальних звинувачень проти Чен Чжи та повідомило про конфіскацію 127 тисяч bitcoin, що належали Чен Чжи та його Prince Group. Різні докази свідчать, що саме ці bitcoin, конфісковані урядом США, були викрадені ще у 2020 році з майнінг-пулу LuBian шляхом використання хакерських технологій. Тобто, уряд США, ймовірно, ще у 2020 році за допомогою хакерських методів заволодів 127 тисячами bitcoin, що належали Чен Чжи, — це типовий випадок "чорного пограбування" під керівництвом державної хакерської організації.

У цьому звіті з технічної точки зору, шляхом технічного трасування, детально аналізуються ключові технічні деталі інциденту, зосереджуючись на всіх аспектах викрадення bitcoin, відтворюється повна хронологія атаки, оцінюються механізми безпеки bitcoin, з метою надати цінні уроки для індустрії криптовалют і користувачів.

1. Передумови інциденту

Майнінг-пул LuBian (LuBian mining pool) був заснований на початку 2020 року і швидко став одним із провідних bitcoin-пулів із основними операційними базами у Китаї та Ірані. У грудні 2020 року LuBian зазнав масштабної хакерської атаки, внаслідок якої було викрадено понад 90% його bitcoin-активів. Загальна сума викраденого — 127272.06953176 BTC, що майже повністю збігається з 127271 BTC, згаданими у позовній заяві Міністерства юстиції США.

Модель роботи LuBian передбачала централізоване зберігання та розподіл винагород за майнінг. Bitcoin на адресах пулу не зберігалися на централізованих біржах під регуляцією, а знаходилися у некастодіальних гаманцях. З технічної точки зору, некастодіальні гаманці (також відомі як холодні або апаратні гаманці) вважаються найнадійнішим притулком для криптоактивів: на відміну від біржових акаунтів, які можуть бути заморожені рішенням суду, це — особистий сейф власника, ключ (приватний ключ) якого є лише у нього.

Bitcoin як криптовалюта використовує адреси у ланцюжку для ідентифікації власності та руху активів; володіння приватним ключем до адреси дає повний контроль над bitcoin на цій адресі. Згідно з аналітичними звітами, bitcoin Чен Чжи, контрольовані урядом США, майже повністю збігаються з bitcoin, викраденими під час атаки на LuBian.

Дані блокчейну показують, що 29 грудня 2020 року (GMT+8) з основної адреси LuBian було здійснено аномальне переміщення на суму 127272.06953176 BTC, що майже повністю збігається з 127271 BTC, згаданими у позовній заяві Міністерства юстиції США. Після цього ці bitcoin залишалися нерухомими до червня 2024 року.

У період з 22 червня по 23 липня 2024 року (GMT+8) ці bitcoin були знову переміщені на нові адреси, і досі не рухалися. Відомий американський блокчейн-трекінговий сервіс ARKHAM вже позначив ці адреси як такі, що належать уряду США. Наразі у позовній заяві не розкривається, яким чином уряд США отримав приватні ключі до цих адрес.

Рис. 1: Ключова хронологія подій

2. Аналіз ланцюга атаки

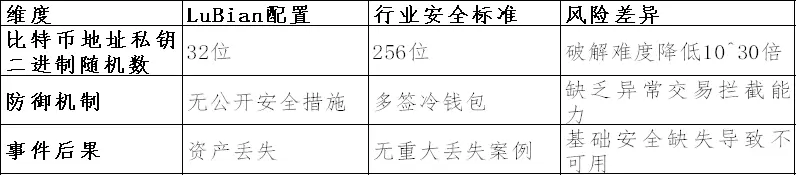

Відомо, що у світі блокчейну випадковість є основою криптографічної безпеки. Bitcoin використовує асиметричне шифрування, приватний ключ bitcoin — це 256-бітове випадкове число, теоретична кількість спроб для злому — 2^256, що практично неможливо. Але якщо це число не є повністю випадковим, наприклад, лише 32 біти з 256 є випадковими, а решта — передбачувані, то складність зламу знижується до 2^32 (близько 4.29 мільярдів) спроб. Наприклад, у вересні 2022 року британський маркетмейкер Wintermute втратив 160 мільйонів доларів через подібну вразливість псевдовипадкового генератора.

У серпні 2023 року закордонна команда безпеки MilkSad вперше оприлюднила вразливість у сторонньому генераторі ключів, пов’язану з псевдовипадковим генератором (PRNG), і отримала номер CVE (CVE-2023-39910). У їхньому звіті згадується, що у LuBian була аналогічна вразливість, і всі 25 bitcoin-адрес, згаданих у позовній заяві Міністерства юстиції США, входять до списку адрес, які постраждали від атаки на LuBian.

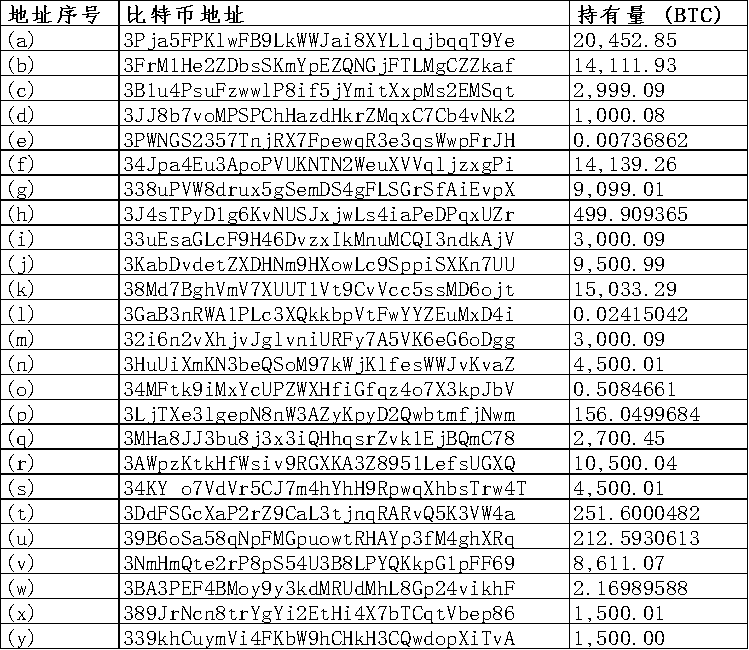

Рис. 2: Список 25 bitcoin-адрес із позовної заяви Міністерства юстиції США

Як некастодіальна система, bitcoin-гаманці LuBian покладалися на власний алгоритм генерації приватних ключів, який не використовував рекомендований стандарт 256-бітової випадковості, а лише 32 біти. Це фатальний недолік: генератор Mersenne Twister (MT19937-32) використовує лише 4-байтовий seed, що легко перебирається сучасними комп’ютерами. Математично ймовірність злому — 1/2^32; якщо скрипт перевіряє 10^6 ключів на секунду, зламати можна за 4200 секунд (близько 1.17 години). Оптимізовані інструменти, такі як Hashcat чи кастомні скрипти, прискорюють процес. Саме цю вразливість і використали зловмисники для викрадення bitcoin з LuBian.

Рис. 3: Порівняльна таблиця вразливостей LuBian та галузевих стандартів безпеки

За результатами технічного трасування, повна хронологія атаки на LuBian та відповідні деталі такі:

1. Етап викрадення: 29 грудня 2020 року (GMT+8)

Подія: Хакери використали вразливість псевдовипадкового генератора приватних ключів у гаманцях LuBian, зламавши понад 5000 слабких адрес (тип: P2WPKH-nested-in-P2SH, префікс 3). За приблизно 2 години було виведено 127272.06953176 BTC (на той час близько 3.5 мільярдів доларів), залишилося менше 200 BTC. Всі підозрілі транзакції мали однакову комісію, що свідчить про використання автоматизованого скрипта.

Відправник: група слабких bitcoin-адрес LuBian (контролювалася Prince Group Чен Чжи);

Одержувач: група bitcoin-адрес під контролем зловмисників (адреси не розкрито);

Шлях переказу: група слабких адрес → група адрес зловмисників;

Аналіз: сума викраденого — 127272.06953176 BTC, що майже повністю збігається з 127271 BTC у позовній заяві США.

2. Фаза сплячки: 30 грудня 2020 — 22 червня 2024 року (GMT+8)

Подія: bitcoin, викрадені через вразливість, зберігалися на гаманцях зловмисників понад 4 роки у стані сплячки; лише незначна кількість дрібних транзакцій, ймовірно, для тестування.

Аналіз: до повного контролю з боку уряду США 22 червня 2024 року ці bitcoin майже не рухалися, що не відповідає поведінці звичайних хакерів і більше схоже на операцію державної організації.

3. Спроби відновлення: початок 2021 року, 4 та 26 липня 2022 року (GMT+8)

Подія: Після викрадення, під час фази сплячки, на початку 2021 року LuBian через функцію Bitcoin OP_RETURN надіслав понад 1500 повідомлень (комісія — близько 1.4 BTC), вбудованих у блокчейн, із проханням повернути кошти. Приклад: "Please return our funds, we'll pay a reward". 4 та 26 липня 2022 року LuBian знову надсилав повідомлення через OP_RETURN.

Відправник: слабкі bitcoin-адреси LuBian (контролювалася Prince Group Чен Чжи);

Одержувач: група адрес зловмисників;

Шлях переказу: група слабких адрес → група адрес зловмисників; дрібні транзакції з OP_RETURN;

Аналіз: після викрадення ці повідомлення підтверджують неодноразові спроби LuBian зв’язатися з "третіми хакерами" для повернення активів і переговорів щодо викупу.

4. Активація та переказ: 22 червня — 23 липня 2024 року (GMT+8)

Подія: bitcoin на гаманцях зловмисників були активовані та переведені на фінальні адреси, які ARKHAM позначив як такі, що належать уряду США.

Відправник: група адрес зловмисників;

Одержувач: нова група фінальних адрес (не розкрито, але підтверджено як підконтрольні уряду США);

Шлях переказу: група адрес зловмисників → група адрес під контролем уряду США;

Аналіз: ці викрадені bitcoin, що залишалися нерухомими 4 роки, зрештою опинилися під контролем уряду США.

5. Оголошення про конфіскацію: 14 жовтня 2025 року (за місцевим часом США)

Подія: Міністерство юстиції США оголосило про висунення звинувачень проти Чен Чжи та "конфіскацію" 127 тисяч bitcoin.

Завдяки відкритості блокчейну всі транзакції bitcoin є публічними та відстежуваними. Цей звіт здійснив трасування джерел викрадених bitcoin із слабких адрес LuBian (контролювалися Prince Group Чен Чжи): загальна кількість — 127272.06953176 BTC, з яких близько 17.8 тисяч — від самостійного майнінгу, 2.3 тисячі — зарплата пулу, 107.1 тисячі — з бірж та інших джерел. Це не повністю збігається з твердженням у позовній заяві США про "незаконне походження".

3. Аналіз технічних деталей вразливості

1. Генерація приватних ключів bitcoin-адрес:

Суть вразливості LuBian — у генераторі приватних ключів, подібному до дефекту "MilkSad" у Libbitcoin Explorer. Система використовувала Mersenne Twister (MT19937-32) із 32-бітовим seed, що дає лише 32 біти ентропії. Такий PRNG не є криптографічно безпечним, легко передбачуваний та реверсивний. Зловмисник може перебрати всі 32-бітові seed (від 0 до 2^32-1), згенерувати відповідні приватні ключі та перевірити, чи відповідають вони відомим адресам.

У bitcoin-екосистемі процес генерації приватного ключа зазвичай такий: випадковий seed → SHA-256 → приватний ключ ECDSA.

Базова бібліотека LuBian, ймовірно, була заснована на кастомному коді чи open-source (наприклад, Libbitcoin), але не враховувала безпеку ентропії. Як і у випадку MilkSad, команда Libbitcoin Explorer використовувала MT19937-32 з seed на основі часу або слабких даних, що робило приватні ключі вразливими до злому. У випадку LuBian постраждало понад 5000 гаманців, що свідчить про системну вразливість, ймовірно, через повторне використання коду для масової генерації гаманців.

2. Симуляція атаки:

(1) Визначення цільових адрес (моніторинг активності LuBian у блокчейні);

(2) Перебір 32-бітових seed: for seed in 0 to 4294967295;

(3) Генерація приватного ключа: private_key = SHA256(seed);

(4) Виведення публічного ключа та адреси: використання кривої ECDSA SECP256k1;

(5) Зіставлення: якщо адреса збігається з цільовою, підписати транзакцію приватним ключем і вивести кошти;

Порівняння з подібними вразливостями: ця вразливість схожа на 32-бітову ентропійну помилку Trust Wallet, яка призвела до масового злому bitcoin-адрес; дефект "MilkSad" у Libbitcoin Explorer також був спричинений низькою ентропією. Всі ці випадки — наслідок застарілого коду, що не використовує стандарт BIP-39 (12-24 слова seed-фрази з високою ентропією). LuBian, ймовірно, використовував кастомний алгоритм для спрощення управління, але проігнорував безпеку.

Відсутність захисту: LuBian не використовував мультипідпис (multisig), апаратні гаманці чи ієрархічні детерміновані гаманці (HD wallets), які підвищують безпеку. Дані блокчейну показують, що атака охопила багато гаманців, що свідчить про системну вразливість, а не про одиничний збій.

3. Докази у блокчейні та спроби відновлення:

Повідомлення OP_RETURN: LuBian через OP_RETURN у Bitcoin надіслав понад 1500 повідомлень, витративши 1.4 BTC, із проханням повернути кошти. Ці повідомлення вбудовані у блокчейн і є доказом дій справжнього власника. Приклади: "Please return our funds" тощо, розподілені по багатьох транзакціях.

4. Аналіз зв’язку атаки:

14 жовтня 2025 року у кримінальній справі (№ 1:25-cr-00416) Міністерство юстиції США проти Чен Чжи згадуються 25 bitcoin-адрес, на яких зберігалося близько 127271 BTC (загальна вартість — близько 15 мільярдів доларів), які вже конфісковано. Аналіз блокчейну та офіційних документів показує, що ці адреси тісно пов’язані з атакою на LuBian у 2020 році:

Прямий зв’язок: аналіз блокчейну показує, що 25 адрес із позовної заяви США — це саме ті адреси, на яких опинилися викрадені bitcoin з LuBian. Звіт Elliptic вказує, що ці bitcoin були "викрадені" з майнінгової діяльності LuBian у 2020 році. Arkham Intelligence підтверджує, що конфісковані кошти безпосередньо походять із цієї крадіжки.

Зв’язок за доказами: хоча у позовній заяві США прямо не згадується "LuBian hack", там йдеться про "викрадені кошти з майнінгової діяльності у Китаї та Ірані", що збігається з аналізом Elliptic та Arkham Intelligence.

Зв’язок за поведінкою: після технічної атаки у 2020 році bitcoin LuBian залишалися нерухомими 4 роки, лише дрібні транзакції, і лише у 2024 році були повністю взяті під контроль урядом США. Це не відповідає поведінці звичайних хакерів, а свідчить про точкову операцію державної організації. Аналіз показує, що уряд США, ймовірно, вже у грудні 2020 року контролював ці bitcoin.

4. Вплив та рекомендації

Атака на LuBian у 2020 році мала далекосяжні наслідки: пул фактично припинив існування, втративши понад 90% активів, а нинішня вартість викрадених bitcoin сягнула 15 мільярдів доларів, що підкреслює ризики волатильності.

Інцидент LuBian виявив системні ризики генерації випадкових чисел у криптоіндустрії. Для запобігання подібним вразливостям галузь повинна використовувати криптографічно безпечні генератори випадкових чисел (CSPRNG); впроваджувати багаторівневий захист, зокрема мультипідпис, холодне зберігання та регулярний аудит; уникати кастомних алгоритмів генерації ключів; майнінг-пули повинні інтегрувати моніторинг у реальному часі та системи сповіщення про аномальні перекази. Звичайним користувачам не слід використовувати неперевірені модулі генерації ключів із відкритих спільнот. Цей випадок також нагадує, що навіть за високої прозорості блокчейну слабка безпека може призвести до катастрофічних наслідків. Це підкреслює важливість кібербезпеки у майбутньому розвитку цифрової економіки та цифрових валют.

Відмова від відповідальності: зміст цієї статті відображає виключно думку автора і не представляє платформу в будь-якій якості. Ця стаття не повинна бути орієнтиром під час прийняття інвестиційних рішень.

Вас також може зацікавити

Аналіз цін на криптовалюти 11-7: BITCOIN: BTC, ETHEREUM: ETH, SOLANA: SOL, INTERNET COMPUTER: ICP, FILECOIN: FIL

MEET48: Від фабрики зірок до блокчейн-Netflix — AIUGC і Web3 змінюють індустрію розваг

Web3-індустрія розваг проходить період оновлення після спаду бульбашки. Проекти на кшталт MEET48 використовують поєднання AI, Web3 та UGC-технологій для переосмислення парадигми створення контенту та розподілу цінності, будуючи стійку токен-економіку. Вони переходять від прикладних рішень до створення інфраструктури, прагнучи стати "Netflix на блокчейні" та сприяючи широкомасштабному впровадженню Web3-розваг.

XRP впав на 9% попри важливі оголошення від Ripple

21Shares та Canary розпочинають процес затвердження XRP ETF