UXLINK被盜約1130萬美元技術分析

攻擊者透過一系列操作,包括調用Gnosis Safe Proxy合約的execTransaction函數及MultiSend合約,逐步移除其他Owner,最終接管合約並惡意鑄造UXLINK代幣。

原文標題:《UXLINK 被盜約 1130 萬美元技術分析》

原文來源:ExVul Security

事件描述

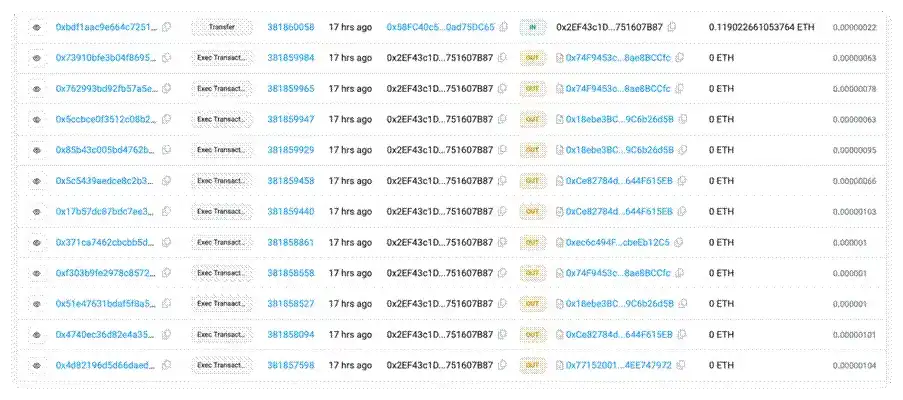

9 月 23 日,UXLINK 項目多簽錢包私鑰洩漏,導致約 1130 萬美元資產的加密貨幣被盜取,並已被分散轉移至多個中心化 (CEX) 和去中心化 (DEX) 交易所。在被攻擊的第一時間,我們與 UXLINK 一起調查分析這起攻擊以及監控了資金流動。UXLINK 緊急聯繫各大交易所請求凍結可疑資金,已向警方及相關機構報案以尋求法律支持和資產追回,駭客的大部分資產已被各大交易所標記凍結,從而最大程度地降低了社區面臨的進一步風險。項目方承諾將對社區保持透明,ExVul 也將持續分析跟進事件進展。

()

最新進展

在駭客資金流轉過程中,流入交易所的資金已被凍結。通過初步鏈上追蹤發現,此前盜取 UXLINK 資產的駭客,疑似遭遇 Inferno

Drainer 釣魚攻擊。經核實,其非法獲取的約 5.42 億枚$UXLINK 代幣已被「授權釣魚」手法竊取。

攻擊分析

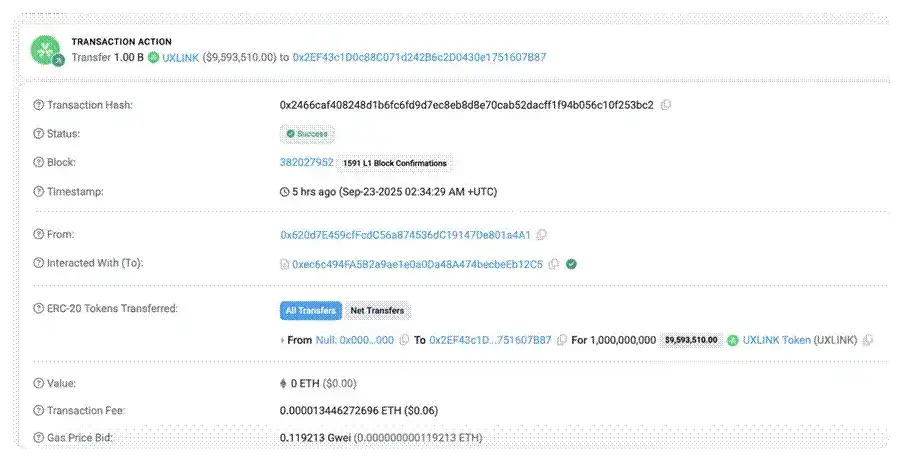

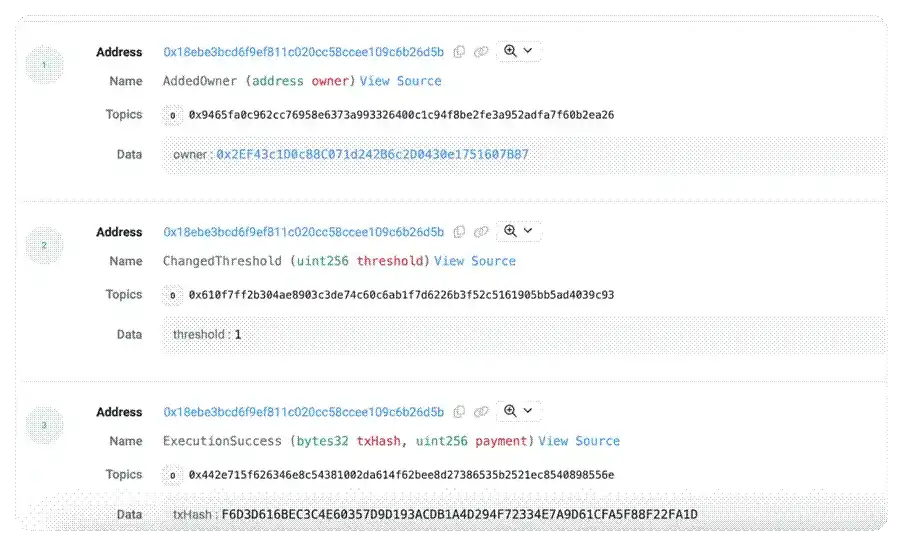

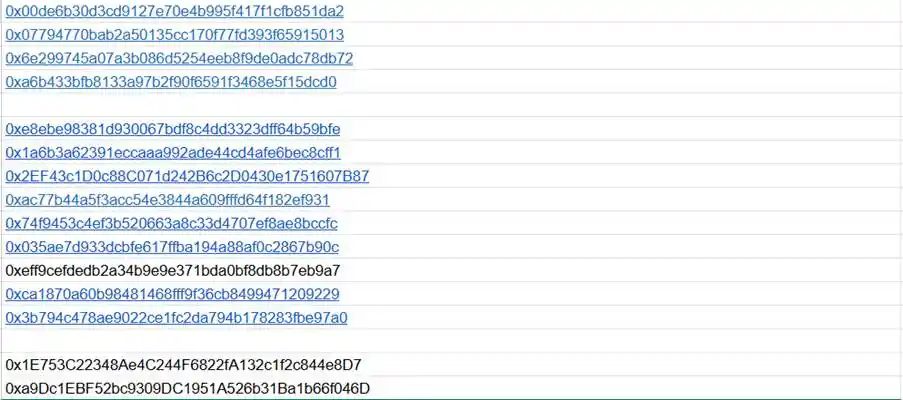

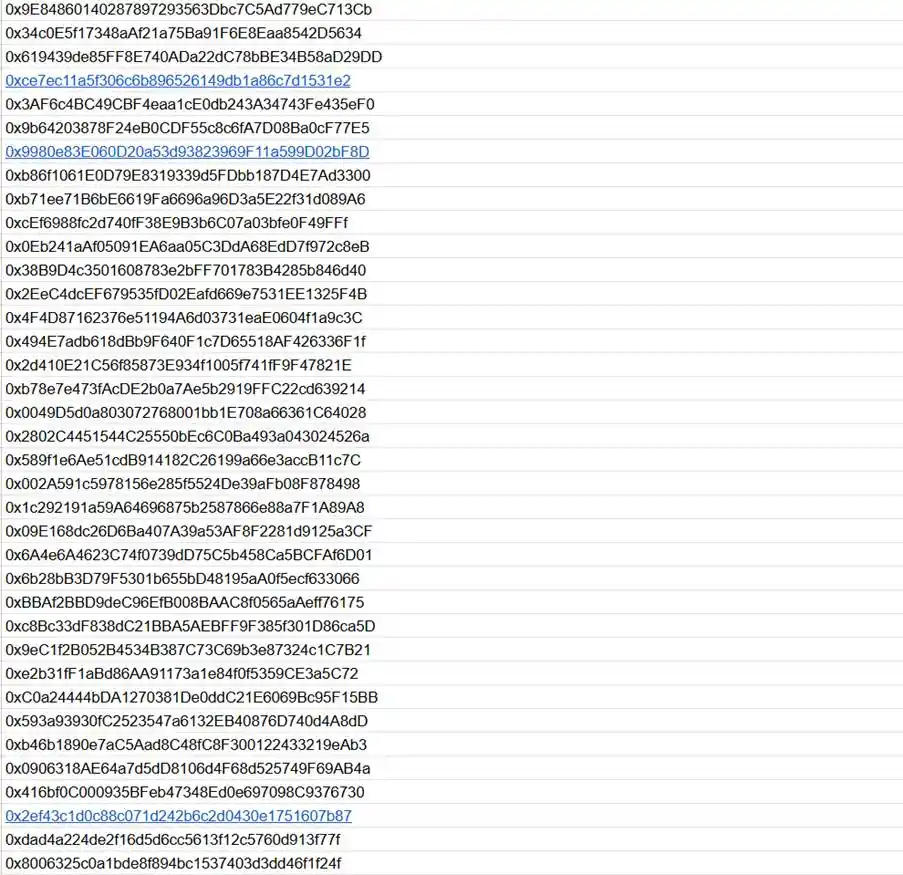

1. 此前合約因多簽 Owner 存在惡意操作或私鑰洩露問題,致使惡意地址被添加為多簽帳戶,同時合約的簽名閾值(threshold)被重置為 1,即只需單一帳戶簽名即可執行合約操作。駭客設置了新的 Owner 地址為 0x2EF43c1D0c88C071d242B6c2D0430e1751607B87。

()

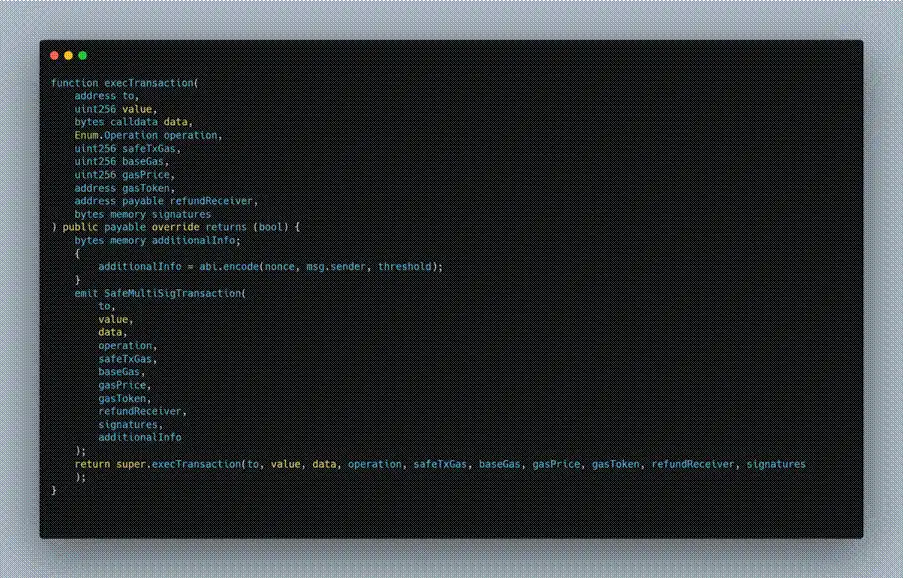

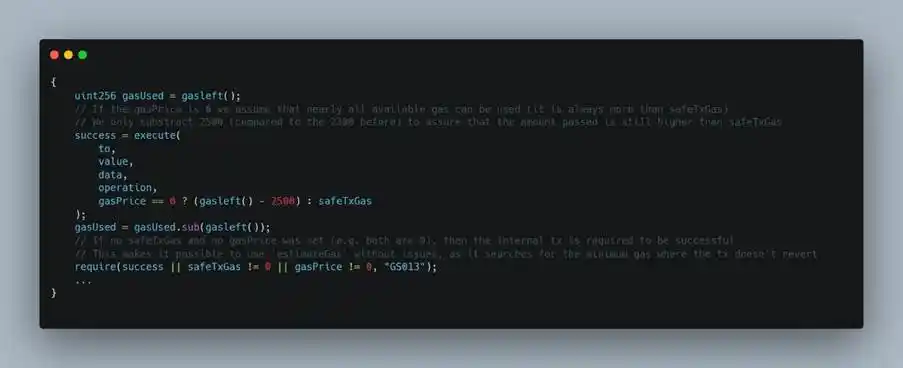

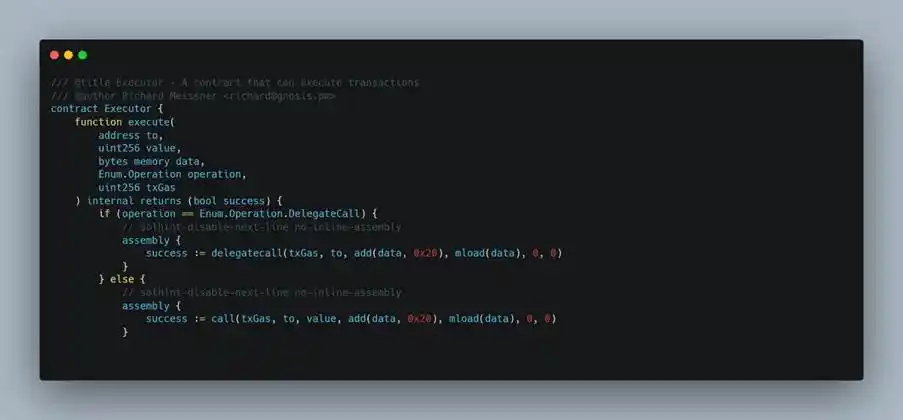

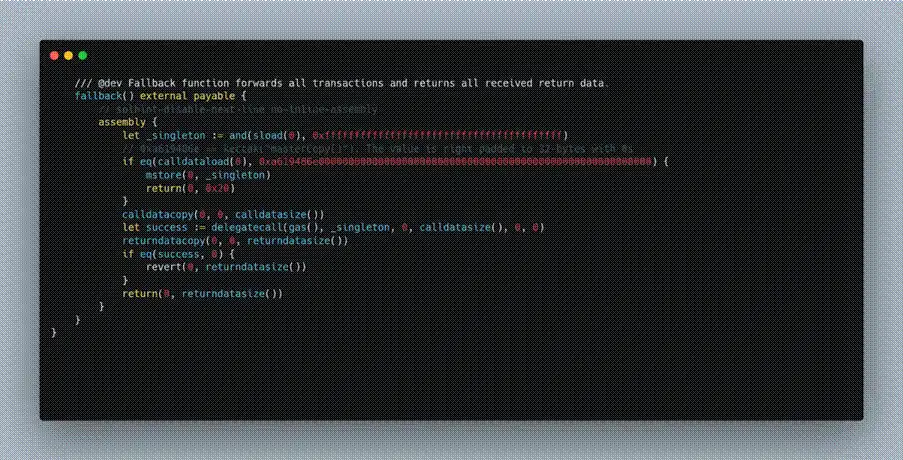

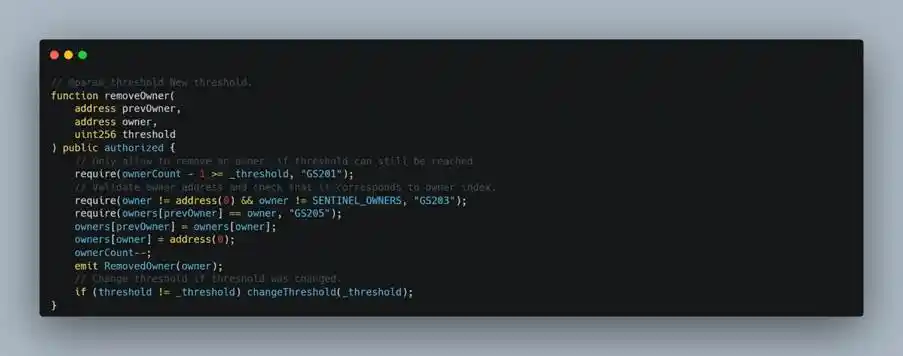

2. 攻擊者首先調用 Gnosis Safe Proxy 合約中的 execTransaction 函數。該函數成為惡意移除多簽成員的入口,後續所有惡意操作均在此次交易的內部被執行。

()

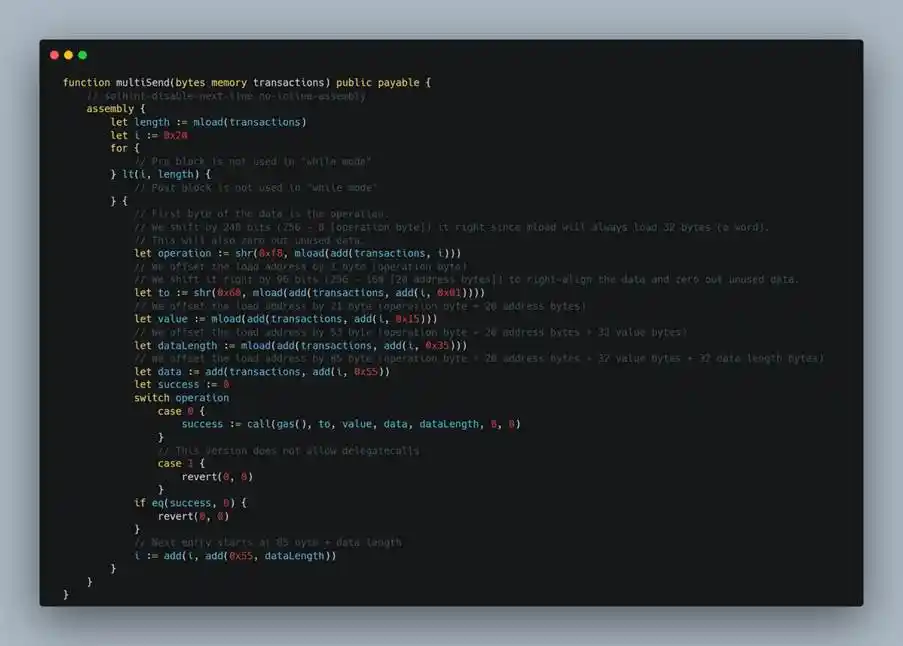

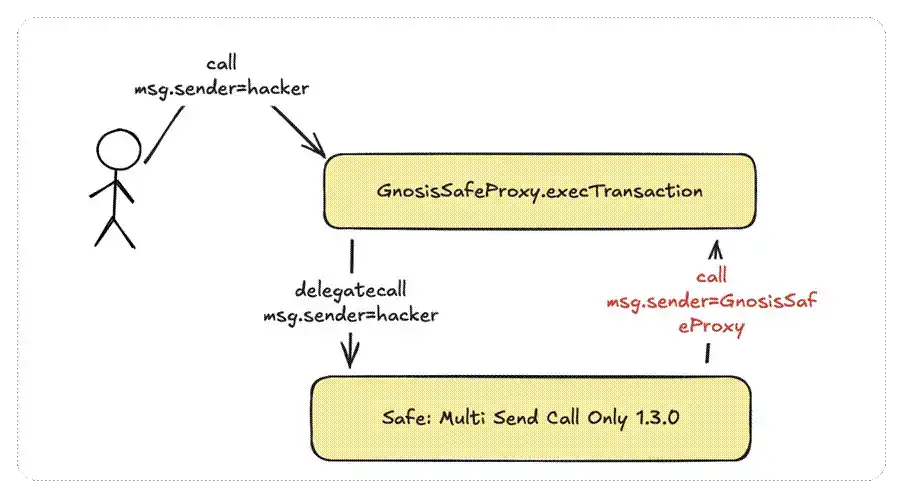

3. 在調用 execTransaction 時,攻擊者在其 data 參數中指定了一個惡意操作:通過 delegatecall 方式調用 Safe: Multi Send Call

Only 1.3.0 實現合約。

()

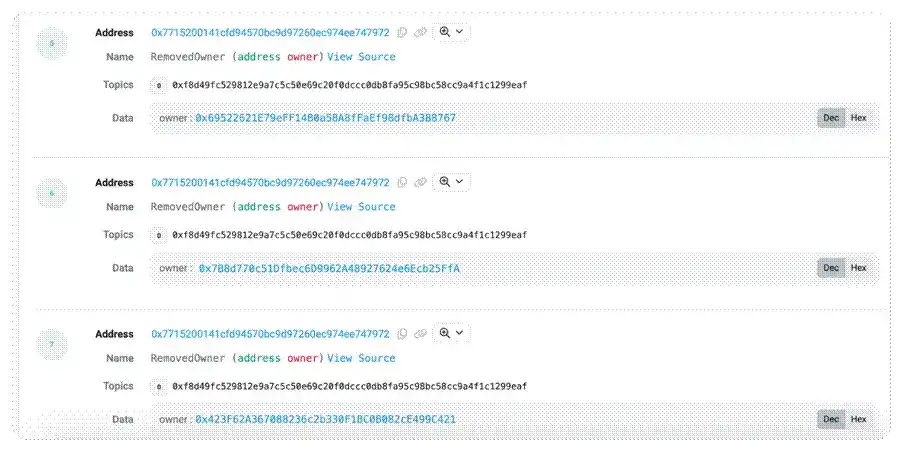

4. 在 Safe: Multi Send Call Only 1.3.0 的 multiSend 函數中,執行流回調至 Gnosis Safe Proxy 合約的 removeOwner。具體過程為:攻擊者先通過對代理合約執行的 delegatecall 調用了 MultiSend 實現合約,使其在代理合約的上下文中運行 multiSend;隨後,multiSend 根據攻擊者構造的參數,以 call 方式回調 Gnosis Safe Proxy 合約自身並觸發 removeOwner 函數,從而移除既有的 Owner 地址。

()

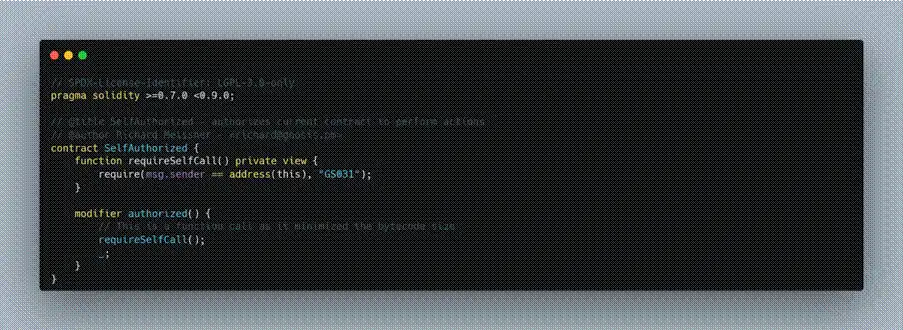

5 調用能夠成功的核心在於滿足條件 msg.sender== address(this)。在 removeOwner 函數中,為了防止外部直接調用,合約設置了 authorized 驗證,其內部邏輯通常要求調用者必須是合約自身 (msg.sender == address(this))。因此,只有當合約內部流程回調自身時,removeOwner 才會被成功執行。

6. 駭客通過上述手法逐一刪除多簽中的其他 Owner,破壞多簽機制並最終接管合約。

7. 至此,攻擊者通過不斷重複上述步驟,導致原有的多簽安全機制徹底失效。此時,僅憑單一惡意 Owner 的簽名即可通過多簽驗證,從而實現對合約的完全控制。

()

總結

由於多簽 Owner 存在惡意操作或私鑰洩露,攻擊者將惡意地址添加為多簽成員,並將 Gnosis Safe Proxy 的簽名閾值(threshold)設置為 1,致使原有的多簽安全設計徹底失效。此後,單一惡意 Owner 即可通過多簽驗證。攻擊者繼而逐步移除合約中的其他 Owner,最終實現對合約的完全控制,並進一步轉移合約資產,在鏈上惡意鑄造$UXLINK 代幣。

本次攻擊事件凸顯了多簽管理在區塊鏈安全中的關鍵作用。儘管該項目採用了 Safe 多簽機制並配置了多個多簽帳戶,但由於管理方式存在缺陷,最終使多簽設計形同虛設。ExVul 團隊建議,項目方在多簽管理上應盡量實現分散化,例如由不同成員分別保管私鑰,並採取多樣化的私鑰存儲方式,從而確保多簽機制真正發揮應有的安全防護效果。

附錄

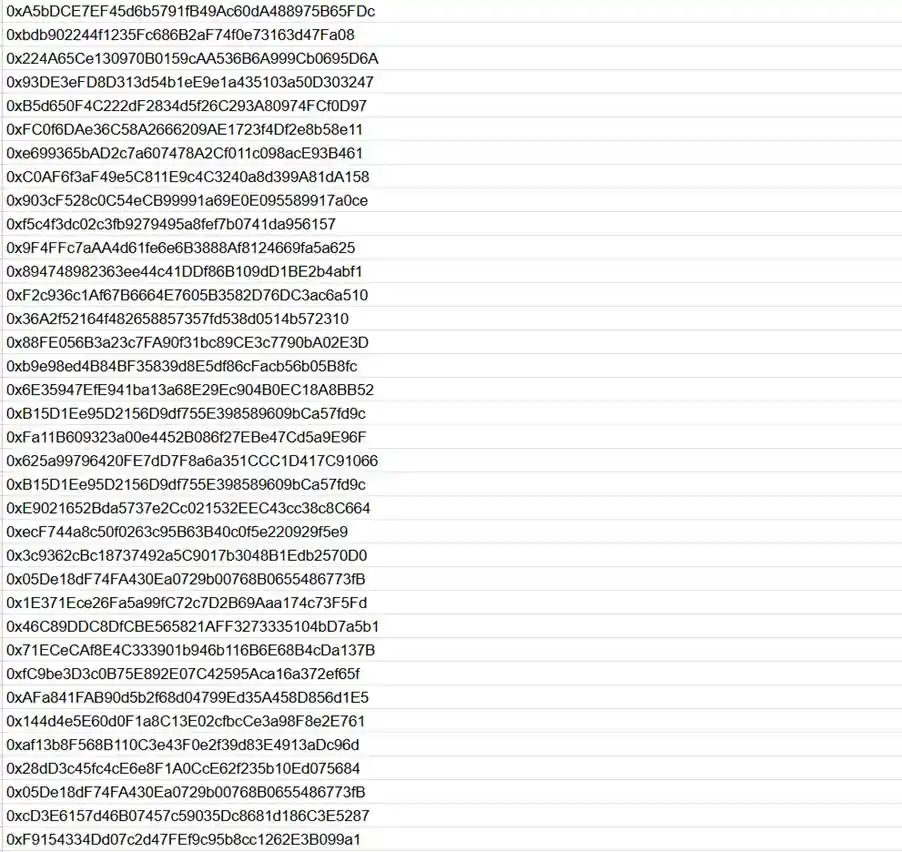

以下為 ExVul 團隊鏈上追蹤到的疑似駭客地址:

免責聲明:文章中的所有內容僅代表作者的觀點,與本平台無關。用戶不應以本文作為投資決策的參考。

您也可能喜歡

儘管有眾多利好進展,為什麼今年預期中的“Trump Rally”在Bitcoin上卻未能實現?

2025年加密貨幣市場穩定:Cantor Fitzgerald預測市場波動中將持續增長

Cangoo Investment:主要股東戰略性注資1050萬美元,強化比特幣挖礦巨頭

Bitcoin價格波動:近期「心跳交易」與稅務策略背後的真相