Ulat sa Teknikal na Pagsusuri ng Pinagmulan ng Pag-atake ng Hacker sa LuBian Mining Pool at Pagkawala ng Malaking Halaga ng Bitcoin

Maaaring noong 2020 pa lamang ay ninakaw na ng pamahalaan ng Estados Unidos, gamit ang mga teknik ng pag-hack, ang 127,000 bitcoin na pagmamay-ari ni Chen Zhi. Ito ay isang tipikal na kaso ng isang state-level hacking group na nagsagawa ng "black eats black" na operasyon. Ang ulat na ito ay mula sa teknikal na pananaw, gumamit ng technical tracing upang malalimang suriin ang mahahalagang teknikal na detalye ng insidente, at pangunahing inanalisa ang buong proseso ng pagnanakaw ng mga bitcoin na ito, muling binuo ang kumpletong timeline ng atake, at tinasa ang mga mekanismo ng seguridad ng bitcoin. Layunin nitong magbigay ng mahahalagang aral sa seguridad para sa industriya ng cryptocurrency at mga gumagamit.

Pinagmulan ng artikulo: National Computer Virus Emergency Response Center

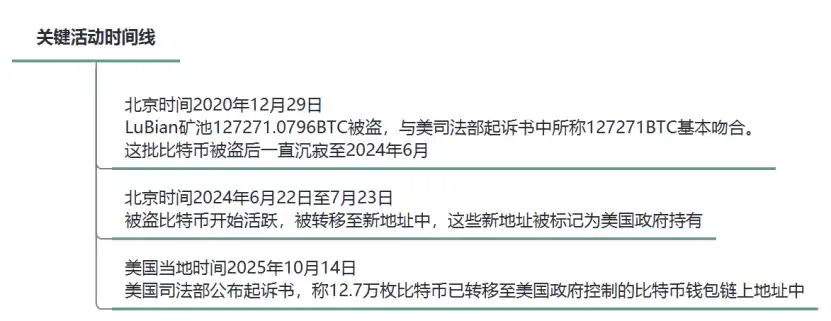

Noong Disyembre 29, 2020, naganap ang isang malaking insidente ng pag-atake ng hacker sa LuBian mining pool, kung saan kabuuang 127,272.06953176 na bitcoin (na may halagang humigit-kumulang $3.5 bilyon noon, at kasalukuyang halaga ay umabot na sa $15 bilyon) ang ninakaw ng mga umaatake. Ang may-ari ng napakalaking bitcoin na ito ay si Chen Zhi, chairman ng Prince Group ng Cambodia. Pagkatapos ng insidente, si Chen Zhi at ang kanyang Prince Group ay ilang ulit na naglabas ng mensahe sa blockchain noong simula ng 2021 at Hulyo 2022, nananawagan sa hacker na ibalik ang ninakaw na bitcoin at handang magbayad ng ransom, ngunit hindi sila nakatanggap ng anumang tugon. Ngunit ang kakaiba, matapos manakaw ang napakalaking bitcoin na ito, nanatili itong hindi nagalaw sa bitcoin wallet address na kontrolado ng umaatake sa loob ng apat na taon, halos walang galaw, na hindi karaniwan sa mga hacker na nagmamadaling gawing pera ang kanilang nakulimbat. Mas kahalintulad ito ng isang eksaktong operasyon na pinamunuan ng isang "state-level hacker organization." Hanggang Hunyo 2024 lamang muling nailipat ang ninakaw na bitcoin na ito sa bagong bitcoin wallet address, at hanggang ngayon ay hindi pa rin nagagalaw.

Noong Oktubre 14, 2025, inanunsyo ng US Department of Justice ang pagsasampa ng kasong kriminal laban kay Chen Zhi, at sinabing kinumpiska ang 127,000 bitcoin ni Chen Zhi at ng kanyang Prince Group. Iba't ibang ebidensya ang nagpapakita na ang napakalaking bitcoin na kinumpiska ng US government mula kay Chen Zhi at sa kanyang Prince Group ay ang parehong bitcoin na ninakaw gamit ang teknikal na paraan mula sa LuBian mining pool noong 2020. Ibig sabihin, maaaring noon pa mang 2020 ay nakuha na ng US government gamit ang hacker techniques ang 127,000 bitcoin ni Chen Zhi—isang tipikal na "black eats black" na insidente na pinamunuan ng state-level hacker organization. Ang ulat na ito ay mula sa teknikal na pananaw, gumagamit ng technical tracing upang malalimang suriin ang mahahalagang detalye ng insidente, pangunahing sinusuri ang pinagmulan at daloy ng pagnanakaw ng bitcoin na ito, ibinabalik ang kumpletong timeline ng pag-atake, at tinatasa ang mga mekanismo ng seguridad ng bitcoin, umaasang makapagbigay ng mahalagang aral sa seguridad para sa industriya ng cryptocurrency at mga user.

I. Background ng Insidente

Ang LuBian mining pool ay itinatag noong simula ng 2020, isang mabilis na sumikat na bitcoin mining pool na may pangunahing operasyon sa China at Iran. Noong Disyembre 2020, ang LuBian mining pool ay nakaranas ng malakihang pag-atake ng hacker, na nagresulta sa pagnanakaw ng mahigit 90% ng hawak nitong bitcoin. Ang kabuuang halaga ng ninakaw ay 127,272.06953176BTC, na halos tumutugma sa 127,271BTC na binanggit sa indictment ng US Department of Justice.

Ang operasyon ng LuBian mining pool ay kinabibilangan ng centralized storage at distribution ng mining rewards. Ang bitcoin sa mining pool address ay hindi nakaimbak sa regulated centralized exchange, kundi sa non-custodial wallet. Sa teknikal na aspeto, ang non-custodial wallet (tinatawag ding cold wallet o hardware wallet) ay itinuturing na ultimate safe haven ng crypto assets, hindi ito tulad ng exchange account na maaaring i-freeze ng isang kautusan, mas kahalintulad ito ng isang bank vault na tanging ang may-ari lamang ang may susi (private key).

Bilang isang cryptocurrency, ang bitcoin ay may on-chain address na ginagamit upang tukuyin ang pagmamay-ari at daloy ng asset. Ang pagkakaroon ng private key ng on-chain address ay nagbibigay ng ganap na kontrol sa bitcoin sa address na iyon. Ayon sa ulat ng on-chain analysis institution, ang napakalaking bitcoin ni Chen Zhi na kontrolado ng US government ay lubos na tumutugma sa insidente ng pag-atake ng hacker sa LuBian mining pool. Ipinapakita ng on-chain data na noong Disyembre 29, 2020 (Beijing time), nagkaroon ng abnormal na paglilipat sa core bitcoin wallet address ng LuBian, na may kabuuang halaga na 127,272.06953176BTC, halos tumutugma sa 127,271BTC na binanggit sa indictment ng US Department of Justice. Matapos mailipat ang ninakaw na bitcoin na ito, nanatili itong hindi nagalaw hanggang Hunyo 2024. Mula Hunyo 22 hanggang Hulyo 23, 2024 (Beijing time), muling nailipat ang ninakaw na bitcoin na ito sa bagong on-chain address, at hanggang ngayon ay hindi pa rin nagagalaw. Ang kilalang US blockchain tracking tool platform na ARKHAM ay minarkahan na ang mga final address na ito bilang pagmamay-ari ng US government. Sa kasalukuyan, hindi pa inilalathala ng US government sa indictment kung paano nila nakuha ang private key ng on-chain address ng napakalaking bitcoin ni Chen Zhi.

Figure 1: Timeline ng mga Mahahalagang Aktibidad

II. Pagsusuri ng Attack Chain

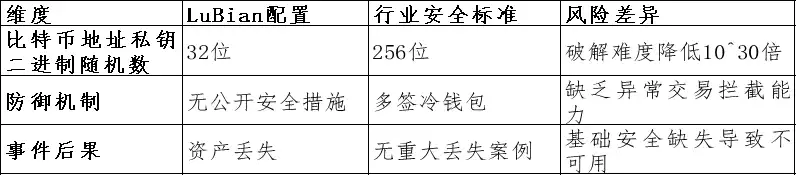

Alam ng lahat na sa mundo ng blockchain, ang randomness ay pundasyon ng cryptographic security. Gumagamit ang bitcoin ng asymmetric encryption technology, at ang bitcoin private key ay isang 256-bit na binary random number, na ang theoretical cracking times ay 2^256, halos imposible. Ngunit kung ang 256-bit na binary private key na ito ay hindi ganap na random, halimbawa, 224 bits ay may predictable pattern at 32 bits lang ang random, lubhang bababa ang lakas ng private key at kakailanganin lang ng 2^32 (mga 4.29 bilyon) na subok para ma-brute force ito. Halimbawa, noong Setyembre 2022, ang British crypto market maker na Wintermute ay nawalan ng $160 milyon dahil sa kahalintulad na pseudo-random number vulnerability.

Noong Agosto 2023, unang inilathala ng overseas security research team na MilkSad ang pagkakatuklas ng pseudo-random number generator (PRNG) vulnerability sa isang third-party key generation tool, at matagumpay na nakakuha ng CVE number (CVE-2023-39910). Sa kanilang research report, binanggit na may kahalintulad na vulnerability ang LuBian bitcoin mining pool, at sa kanilang inilathalang listahan ng mga na-hack na LuBian bitcoin mining pool address, kasama ang lahat ng 25 bitcoin address na binanggit sa indictment ng US Department of Justice.

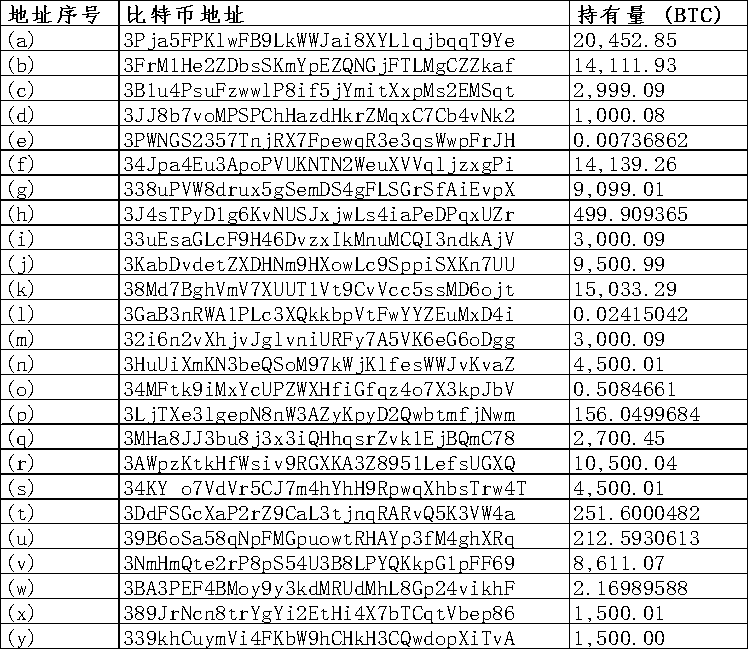

Figure 2: Listahan ng 25 Bitcoin Wallet Address sa Indictment ng US Department of Justice

Bilang isang non-custodial wallet system, umaasa ang bitcoin wallet address ng LuBian mining pool sa custom private key generation algorithm para sa pamamahala ng pondo. Hindi ginamit ang recommended na 256-bit binary random number standard, kundi 32-bit binary random number lang, na may fatal flaw: umaasa lang sa timestamp o weak input bilang seed ng "pseudo-random generator" na Mersenne Twister (MT19937-32). Ang isang PRNG ay katumbas ng randomness ng isang 4-byte integer, na madaling ma-exhaustive search gamit ang modernong computing. Mathematically, ang probability ng cracking ay 1/2^32. Halimbawa, kung ang attack script ay sumusubok ng 10^6 na key kada segundo, ang cracking time ay mga 4,200 segundo (mga 1.17 oras lang). Sa aktwal, maaaring mas mapabilis pa gamit ang optimized tools tulad ng Hashcat o custom script. Ginamit ng attacker ang vulnerability na ito para nakawin ang napakalaking bitcoin ng LuBian bitcoin mining pool.

Figure 3: Paghahambing ng LuBian Mining Pool at Industry Security Standard Defects

Sa pamamagitan ng technical tracing, ang kumpletong timeline at detalye ng pag-atake ng hacker sa LuBian mining pool ay ang mga sumusunod:

1. Phase ng Pag-atake at Pagnanakaw: Disyembre 29, 2020 (Beijing time)

Kaganapan: Ginamit ng hacker ang pseudo-random number vulnerability sa private key generation ng bitcoin wallet address ng LuBian mining pool para i-brute force ang mahigit 5,000 weak random wallet address (wallet type: P2WPKH-nested-in-P2SH, prefix 3). Sa loob ng mga 2 oras, mga 127,272.06953176BTC (halagang mga $3.5 bilyon noon) ang naubos mula sa mga wallet address na ito, at natira na lang ay wala pang 200BTC. Lahat ng kahina-hinalang transaksyon ay may parehong transaction fee, na nagpapakita na ang pag-atake ay isinagawa gamit ang automated batch transfer script.

Sender: Grupo ng weak random bitcoin wallet address ng LuBian mining pool (kontrolado ng operating entity ng LuBian mining farm, kabilang sa Prince Group ni Chen Zhi);

Receiver: Grupo ng bitcoin wallet address na kontrolado ng attacker (hindi inilathalang address);

Path ng paglilipat: Weak wallet address group → Attacker wallet address group;

Correlation analysis: Ang kabuuang ninakaw ay 127,272.06953176BTC, halos tumutugma sa 127,271BTC na binanggit sa indictment ng US Department of Justice.

2. Dormant Phase: Disyembre 30, 2020 hanggang Hunyo 22, 2024 (Beijing time)

Kaganapan: Ang bitcoin na ito, matapos manakaw gamit ang pseudo-random number vulnerability noong 2020, ay nanatili sa bitcoin wallet address na kontrolado ng attacker sa loob ng apat na taon, at halos walang galaw, maliban sa napakaliit na dust transaction na maaaring pang-test lang.

Correlation analysis: Hanggang sa Hunyo 22, 2024, bago tuluyang makuha ng US government, halos hindi nagalaw ang bitcoin na ito, na hindi karaniwan sa mga hacker na nagmamadaling gawing pera ang kanilang nakulimbat. Mas kahalintulad ito ng eksaktong operasyon na pinamunuan ng state-level hacker organization.

3. Phase ng Pagsubok na Mabawi: Simula ng 2021, Hulyo 4 at 26, 2022 (Beijing time)

Kaganapan: Matapos manakaw ang bitcoin na ito, sa dormant period, noong simula ng 2021, nagpadala ang LuBian mining pool ng mahigit 1,500 mensahe gamit ang Bitcoin OP_RETURN function (gumastos ng mga 1.4 BTC sa fees), na naka-embed sa blockchain data area, nakiusap sa hacker na ibalik ang pondo. Halimbawa ng mensahe: "Please return our funds, we'll pay a reward." Noong Hulyo 4 at 26, 2022, muling nagpadala ng mensahe ang LuBian mining pool gamit ang Bitcoin OP_RETURN function, halimbawa: "MSG from LB. To the whitehat who is saving our asset, you can contact us through to discuss the return of asset and your reward."

Sender: Lubian weak random bitcoin wallet address (kontrolado ng operating entity ng Lubian mining farm, kabilang sa Prince Group ni Chen Zhi);

Receiver: Grupo ng bitcoin wallet address na kontrolado ng attacker;

Path ng paglilipat: Weak wallet address group → Attacker wallet address group; maliit na transaksyon na naka-embed sa OP_RETURN);

Correlation analysis: Matapos ang insidente, napatunayan na ang mga mensaheng ito ay mula sa LuBian mining pool bilang sender na ilang ulit na sinubukang kontakin ang "third-party hacker," humihiling na ibalik ang asset at makipag-usap tungkol sa ransom.

4. Phase ng Pag-activate at Paglilipat: Hunyo 22 hanggang Hulyo 23, 2024 (Beijing time)

Kaganapan: Ang bitcoin sa grupo ng wallet address na kontrolado ng attacker ay na-activate mula sa dormant state at nailipat sa final bitcoin wallet address. Ang final wallet address ay minarkahan ng kilalang US blockchain tracking tool platform na ARKHAM bilang pagmamay-ari ng US government.

Sender: Grupo ng bitcoin wallet address na kontrolado ng attacker;

Receiver: Bagong integrated final wallet address group (hindi inilathala, ngunit napatunayang kontrolado ng US government)

Path ng paglilipat: Grupo ng bitcoin wallet address na kontrolado ng attacker → Grupo ng wallet address na kontrolado ng US government;

Correlation analysis: Ang napakalaking bitcoin na ito, na nanatiling hindi nagalaw sa loob ng apat na taon, ay tuluyang napunta sa kontrol ng US government.

5. Phase ng Pag-anunsyo ng Pagkumpiska: Oktubre 14, 2025 (US local time)

Kaganapan: Naglabas ng anunsyo ang US Department of Justice, inihayag ang pagsasampa ng kaso laban kay Chen Zhi at "kinumpiska" ang 127,000 bitcoin na hawak niya.

Kasabay nito, dahil sa public mechanism ng blockchain, lahat ng bitcoin transaction record ay bukas at traceable. Batay dito, isinagawa ng ulat na ito ang tracing sa pinagmulan ng napakalaking bitcoin na ninakaw mula sa Lubian weak random bitcoin wallet address (kontrolado ng operating entity ng Lubian mining farm, maaaring kabilang sa Prince Group ni Chen Zhi). Ang kabuuang bilang ng ninakaw na bitcoin ay 127,272.06953176, na nagmula sa: independent mining na mga 17,800, mining pool wage income na mga 2,300, at mula sa exchange at iba pang channels na 107,100. Sa paunang resulta, may discrepancy sa sinasabi ng US Department of Justice indictment na lahat ay mula sa illegal income.

III. Pagsusuri ng Teknikal na Detalye ng Vulnerability

1. Pagbuo ng Private Key ng Bitcoin Wallet Address:

Ang core ng vulnerability ng LuBian mining pool ay ang paggamit ng private key generator na may kahalintulad ng "MilkSad" defect sa Libbitcoin Explorer. Partikular, gumamit ang system ng Mersenne Twister (MT19937-32) pseudo-random number generator na may 32-bit seed initialization lang, kaya ang effective entropy ay 32 bits lang. Ang PRNG na ito ay hindi cryptographically secure, madaling ma-predict at ma-reverse engineer. Maaaring i-enumerate ng attacker ang lahat ng posibleng 32-bit seed (0 hanggang 2^32-1), bumuo ng corresponding private key, at i-check kung tumutugma sa public key hash ng kilalang wallet address.

Sa bitcoin ecosystem, ang proseso ng pagbuo ng private key ay karaniwang: random seed → SHA-256 hash → ECDSA private key.

Ang implementation ng base library ng LuBian mining pool ay maaaring custom code o open-source library (tulad ng Libbitcoin), ngunit hindi pinansin ang security ng entropy. Ang pagkakatulad sa MilkSad vulnerability ay ang "bx seed" command ng Libbitcoin Explorer na gumagamit din ng MT19937-32 random number generator, umaasa lang sa timestamp o weak input bilang seed, kaya madaling ma-brute force ang private key. Sa insidente ng LuBian attack, mahigit 5,000 wallet ang naapektuhan, na nagpapakita ng systemic vulnerability, maaaring mula sa code reuse sa batch wallet generation.

2. Simulasyon ng Attack Flow:

(1) Tukuyin ang target wallet address (gamit ang on-chain monitoring ng LuBian mining pool activity);

(2) Enumerate 32-bit seed: for seed in 0 to 4294967295;

(3) Bumuo ng private key: private_key = SHA256(seed);

(4) Derive public key at address: gamit ang ECDSA SECP256k1 curve calculation;

(5) Match: Kung ang derived address ay tumutugma sa target, gamitin ang private key para pirmahan ang transaction at nakawin ang pondo;

Paghahambing sa kahalintulad na vulnerability: Ang vulnerability na ito ay kahalintulad ng 32-bit entropy defect ng Trust Wallet, na naging sanhi ng malawakang pag-crack ng bitcoin wallet address; ang "MilkSad" vulnerability ng Libbitcoin Explorer ay na-expose din ang private key dahil sa low entropy. Ang mga kasong ito ay mula sa legacy issues ng early codebase na hindi gumamit ng BIP-39 standard (12-24 word seed phrase na nagbibigay ng high entropy). Maaaring gumamit ang LuBian mining pool ng custom algorithm para gawing simple ang management, ngunit napabayaan ang security.

Kakulangan sa depensa: Hindi nagpatupad ang LuBian mining pool ng multisignature, hardware wallet, o hierarchical deterministic wallet (HD wallets), na pawang nagpapataas ng security. Ipinapakita ng on-chain data na maraming wallet ang naapektuhan, na nagpapakita ng systemic vulnerability at hindi isolated failure.

3. On-chain Evidence at Pagsubok na Mabawi:

OP_RETURN message: Nagpadala ang LuBian mining pool ng mahigit 1,500 mensahe gamit ang Bitcoin OP_RETURN function, gumastos ng 1.4 BTC, nakiusap sa attacker na ibalik ang pondo. Ang mga mensaheng ito ay naka-embed sa blockchain, na nagpapatunay na ito ay mula sa tunay na may-ari, hindi peke. Halimbawa ng mensahe ay "please return our funds" o kahalintulad na pakiusap, na nakakalat sa maraming transaksyon.

4. Attack Correlation Analysis:

Noong Oktubre 14, 2025 (US local time), inilista sa indictment ng US Department of Justice laban kay Chen Zhi (case number 1:25-cr-00416) ang 25 bitcoin wallet address na may hawak na mga 127,271 BTC na nagkakahalaga ng mga $15 bilyon, at nakumpiska na. Sa pamamagitan ng blockchain analysis at pagsusuri ng opisyal na dokumento, ang mga address na ito ay lubos na kaugnay ng insidente ng pag-atake sa LuBian mining pool:

Direct correlation: Ipinapakita ng blockchain analysis na ang 25 address sa indictment ng US Department of Justice ay ang final holding address ng bitcoin na ninakaw sa LuBian mining pool noong 2020. Ayon sa ulat ng Elliptic, ang bitcoin na ito ay "ninakaw" mula sa mining operation ng LuBian mining pool noong 2020. Kinumpirma ng Arkham Intelligence na ang pondo na kinumpiska ng US Department of Justice ay direktang nagmula sa insidente ng pagnanakaw sa LuBian mining pool.

Indictment evidence correlation: Bagaman hindi direktang binanggit sa indictment ng US Department of Justice ang "LuBian hack," nabanggit na ang pondo ay mula sa "stolen attack ng bitcoin mining business sa Iran at China," na tumutugma sa on-chain analysis ng Elliptic at Arkham Intelligence.

Attack behavior correlation: Sa paraan ng pag-atake, ang napakalaking bitcoin ng LuBian mining pool ay ninakaw gamit ang technical attack noong 2020, nanatiling dormant ng apat na taon, at tanging napakaliit na dust transaction lang ang nangyari, hanggang sa tuluyang makuha ng US government noong 2024. Hindi ito karaniwan sa mga hacker na nagmamadaling gawing pera ang kanilang nakulimbat, mas kahalintulad ito ng eksaktong operasyon na pinamunuan ng state-level hacker organization. Ayon sa analysis, maaaring noon pang Disyembre 2020 ay kontrolado na ng US government ang bitcoin na ito.

IV. Epekto at Rekomendasyon

Malalim ang epekto ng insidente ng pag-atake ng hacker sa LuBian mining pool noong 2020, na nagresulta sa aktwal na pagkakabuwag ng mining pool, pagkawala ng mahigit 90% ng kabuuang asset noon, at ang halaga ng ninakaw na bitcoin ay umabot na sa $15 bilyon, na nagpapakita ng amplified risk dahil sa price volatility.

Ipinapakita ng insidente ng LuBian mining pool ang systemic risk ng random number generation sa cryptocurrency toolchain. Upang maiwasan ang kahalintulad na vulnerability, dapat gumamit ang blockchain industry ng cryptographically secure pseudo-random number generator (CSPRNG); magpatupad ng multi-layer defense kabilang ang multisignature, cold storage, at regular audit; iwasan ang custom private key generation algorithm; at dapat mag-integrate ang mining pool ng real-time on-chain monitoring at abnormal transfer alert system. Para sa ordinaryong user, iwasan ang paggamit ng unverified key generation module mula sa open-source community. Paalala rin ng insidenteng ito na kahit mataas ang transparency ng blockchain, maaaring magdulot ng catastrophic consequence ang mahina ang security foundation. Ipinapakita rin nito ang kahalagahan ng cybersecurity sa hinaharap ng digital economy at digital currency development.

Disclaimer: Ang nilalaman ng artikulong ito ay sumasalamin lamang sa opinyon ng author at hindi kumakatawan sa platform sa anumang kapasidad. Ang artikulong ito ay hindi nilayon na magsilbi bilang isang sanggunian para sa paggawa ng mga desisyon sa investment.

Baka magustuhan mo rin

Bakit nananatiling optimistiko ang BlackRock sa Bitcoin sa kabila ng kamakailang pagbagal ng presyo

Ang pandaigdigang suplay ng pera ay "lumagpas sa bubong", umabot sa $142 trilyon noong Setyembre

Patuloy na bumibili si Robert Kiyosaki ng Bitcoin sa kabila ng babala ng pagbagsak ng ekonomiya